电子科技大学:《数字图像处理》课程教学资源(课件讲稿)第二章 数字图像处理基础

4 956 第二章数字图像处理基础 电子科技大学自动化学院

第二章数字图像处理基础 电子科技大学自动化学院

单选题1分 @设置 1956 一幅数字图像是()。 一个观测系统 一个由许多像素排列而成的实体 一个2D数组中的元素 D 一个3D空间的场景 提交

一幅数字图像是( )。 一个观测系统 一个由许多像素排列而成的实体 一个2D数组中的元素 一个3D空间的场景 A B C D 提交 单选题 1分

多选题1分 ⊙设置 以下哪些选项不属于可见光谱范围的图像采集 1956 技术()。 热图像 摄影 雷达图像 X射线图像 提交

以下哪些选项不属于可见光谱范围的图像采集 技术( )。 热图像 摄影 雷达图像 X射线图像 A B C D 提交 多选题 1分

目录 ◆图像的视觉感知 CONTENTS ◆ 图像的获取和表示 ◆像素的基本关系 ◆数字图像的基本运算

目录 CONTENTS 图像的视觉感知 图像的获取和表示 像素的基本关系 数字图像的基本运算

一、图像的视觉感知 1956 1、人眼结构 (晶状体) (角膜) Lens Cornea (视网膜) Retina 虹膜 电四) 瞳孔 巩膜 Pupil (瞳孔) Optic Nerve (虹膜)

一、图像的视觉感知 1、人眼结构 (角膜) (晶状体) (视网膜) (中心凹) (瞳孔) (虹膜)

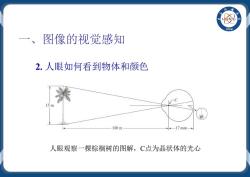

1956 一、图像的视觉感知 2.人眼如何看到物体和颜色 15m 100m 17mm+ 人眼观察一棵棕榈树的图解,C点为晶状体的光心

一、图像的视觉感知 2. 人眼如何看到物体和颜色 人眼观察一棵棕榈树的图解,C点为晶状体的光心

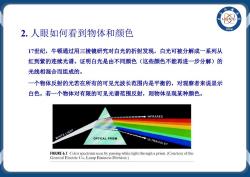

1956 2.人眼如何看到物体和颜色 17世纪,牛顿通过用三棱镜研究对白光的折射发现,白光可被分解成一系列从 红到紫的连续光谱。证明白光是由不同颜色(这些颜色不能再进一步分解)的 光线相混合而组成的。 一个物体反射的光若在所有的可见光波长范围内是平衡的,对观察者来说显示 白色。若一个物体对有限的可见光谱范围反射,则物体呈现某种颜色。 INFRARED WHITE LIGHT OPTICAL PRISM ULTRAVIOLET FIGURE 6.1 Color spectrum seen by passing white light through a prism.(Courtesy of the General Electric Co..Lamp Business Division.)

17世纪,牛顿通过用三棱镜研究对白光的折射发现,白光可被分解成一系列从 红到紫的连续光谱。证明白光是由不同颜色(这些颜色不能再进一步分解)的 光线相混合而组成的。 一个物体反射的光若在所有的可见光波长范围内是平衡的,对观察者来说显示 白色。若一个物体对有限的可见光谱范围反射,则物体呈现某种颜色。 2. 人眼如何看到物体和颜色

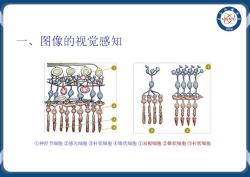

X 1956 一、图像的视觉感知 ①神经节细胞②感光细胞③杆状细胞④锥状细胞①双极细胞②锥状细胞③杆状细胞

一、图像的视觉感知 ①神经节细胞 ②感光细胞 ③杆状细胞 ④锥状细胞 ①双极细胞 ②锥状细胞 ③杆状细胞

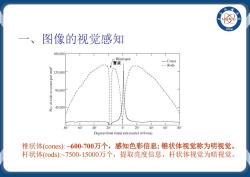

1956 一、图像的视觉感知 180.000 Blind spot 盲点 -Cones ---Rods 135.000 90.000 45.000 80 60 40° 20 0 20° 40 60 80 Degrees from visual axis(center of fovea) 椎状体(cones):~600-700万个,感知色彩信息;锥状体视觉称为明视觉。 杆状体(ods):~7500-15000万个,提取亮度信息,杆状体视觉为暗视觉

一、图像的视觉感知 椎状体(cones): ~600-700万个,感知色彩信息; 锥状体视觉称为明视觉。 杆状体(rods):~7500-15000万个,提取亮度信息,杆状体视觉为暗视觉。 盲点

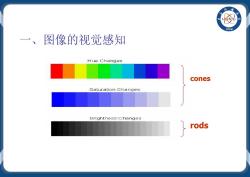

1956 一、图像的视觉感知 Hue Changes cones Saturation Changes Brightness Changes rods

一、图像的视觉感知 cones rods

按次数下载不扣除下载券;

注册用户24小时内重复下载只扣除一次;

顺序:VIP每日次数-->可用次数-->下载券;

- 电子科技大学:《数字图像处理》课程教学资源(课件讲稿)第一章 绪论 Digital Image Processing(主讲:于力).pdf

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第12章 信息安全管理与审计.pdf

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第11章 数据安全.pdf

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第10章 信息内容安全.pdf

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第9章 软件安全与恶意代码.pdf

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第8章 Web安全.pdf

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第7章 网络安全.pdf

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第6章 物理安全.pdf

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第5章 操作系统安全.pdf

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第4章 密码学(齐琦).pdf

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第3章 信息安全基本概念与原理.pdf

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第1章 计算机组成原理、第2章 计算机网络概述.pdf

- 厦门大学:《中间件技术原理与应用》课程教学资源(课件讲稿)概述.pdf

- 《软件项目管理》课程教学资源(讲稿)第11章 软件质量管理与软件配置管理.pdf

- 《软件项目管理 Software Project Management》课程教学资源(讲稿)第6讲 软件工作量度量.pdf

- 《设计模式》教学资源(讲稿)第10章 适配器模式.pdf

- 《软件测试》课程教学资源(讲稿)第二章 测试用例设计与管理.pdf

- 自动化功能测试技术 QuickTest.pdf

- ARM嵌入式Linux系统开发从入门到精通(共十二章).pdf

- 东南大学:《C语言进阶——嵌入式系统高级C语言编程》教学资源(讲稿)第一讲 概述(主讲:凌明).pdf

- 电子科技大学:《数字图像处理》课程教学资源(课件讲稿)第三章 空间域图像增强.pdf

- 电子科技大学:《数字图像处理》课程教学资源(课件讲稿)第四章 频域图像增强.pdf

- 电子科技大学:《数字图像处理》课程教学资源(课件讲稿)第五章 图像复原.pdf

- 电子科技大学:《数字图像处理》课程教学资源(课件讲稿)第六章 彩色图像处理.pdf

- 电子科技大学:《数字图像处理》课程教学资源(课件讲稿)第九章 形态学图像处理.pdf

- 电子科技大学:《数字图像处理》课程教学资源(课件讲稿)第五章 图像复原(图像几何校正).pdf

- 电子科技大学:《数字图像处理》课程教学资源(课件讲稿)第十章 图像分割.pdf

- 海南大学:《网络安全技术》课程教学资源(课件讲稿)第1章 网络安全概论(齐琦).pdf

- 海南大学:《网络安全技术》课程教学资源(课件讲稿)第2章 数据加密算法.pdf

- 海南大学:《网络安全技术》课程教学资源(课件讲稿)第4章 数据认证.pdf

- 海南大学:《网络安全技术》课程教学资源(课件讲稿)第3章 公钥密码体系与密钥管理.pdf

- 海南大学:《网络安全技术》课程教学资源(课件讲稿)第5章 实用的网络安全协议.pdf

- 海南大学:《网络安全技术》课程教学资源(课件讲稿)第6章 无线网安全性.pdf

- 海南大学:《网络安全技术》课程教学资源(课件讲稿)第7章 网络边防.pdf

- 海南大学:《网络安全技术》课程教学资源(课件讲稿)第8章 抗恶意软件.pdf

- 海南大学:《网络安全技术》课程教学资源(课件讲稿)第9章 入侵检测系统.pdf

- 南京大学:《软件安全 Software Security》课程教学资源(PPT课件讲稿)Introduction to the course.pdf

- 南京大学:《软件安全 Software Security》课程教学资源(PPT课件讲稿)Software Security Overview.pptx

- 南京大学:《软件安全 Software Security》课程教学资源(PPT课件讲稿)Buffer Overflow Attack.pdf

- 南京大学:《软件安全 Software Security》课程教学资源(PPT课件讲稿)Defense against Control Flow Hijack Defense - StackGuard, DEP, and ASLR.pdf