海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第4章 密码学(齐琦)

第四章密码学 √密码学概述 √对称密码体制 √非对称密码体制 √Hash函数与消息认证 √数字签名技术 √密钥管理技术

第四章 密码学 密码学概述 对称密码体制 非对称密码体制 Hash函数与消息认证 数字签名技术 密钥管理技术

4.1 密码学概述 几●■

4.1 密码学概述

引盲 √信息安全的主要任务是研究计算机系统和通信网络中信息的保护方法,密码学理论和 技术就是其中一个重要的研究领域,可以说密码学是保障信息安全的核心基础。 √密码学(cryptology)起源于保密通信技术,是结合数学、计算机、信息论等学科的 一门综合性、交叉性学科。密码学又分为密码编码学(cryptography)和密码分析 学(cryptanalysis)两部分。密码编码学主要研究如何设计编码,使得信息编码后除 指定接收者外的其他人都不能读懂。密码分析学主要研究如何攻击密码系统,实现加 密消息的破译或消息的伪造

引言 信息安全的主要任务是研究计算机系统和通信网络中信息的保护方法,密码学理论和 技术就是其中一个重要的研究领域,可以说密码学是保障信息安全的核心基础。 密码学(cryptology)起源于保密通信技术,是结合数学、计算机、信息论等学科的 一门综合性、交叉性学科。密码学又分为密码编码学(cryptography)和密码分析 学(cryptanalysis)两部分。密码编码学主要研究如何设计编码,使得信息编码后除 指定接收者外的其他人都不能读懂。密码分析学主要研究如何攻击密码系统,实现加 密消息的破译或消息的伪造

密码与保密通信 √这个过程中,箱子和锁的种类、制造的方法就类似于”算法”,开锁的钥 匙就是”密钥”。”算法”和传递”密钥”的方式是影响保密程度的关键

密码与保密通信 这个过程中,箱子和锁的种类、制造的方法就类似于”算法”,开锁的钥 匙就是”密钥”。”算法”和传递”密钥”的方式是影响保密程度的关键

4.1.1密码学发展简史 √密码学一词源自希腊文"kryptos"(隐藏的)及"graphein”(书写)两字,即隐 密地传递信息。密码的研究和应用已有几干年的历史,其发展经历了以下三个阶段: √古典密码时期 人近代密码时期 现代密码时期

4.1.1密码学发展简史 密码学一词源自希腊文“kryptós”(隐藏的)及“gráphein”(书写)两字,即隐 密地传递信息。密码的研究和应用已有几千年的历史,其发展经历了以下三个阶段: 古典密码时期 近代密码时期 现代密码时期

古典密码时期 √一般认为古典密码时期是从古代到19世纪末 √古典密码加解密方法主要基于手工完成,此时期也被称为密码学发展的手工阶段 √密文信息一般通过人(信使)来传递 这个时期的经典案例有:公元前2世纪希腊人设计的棋盘密码、公元前约50年古罗马 凯撒大帝发明的凯撒密码、美国南北战争时期军队中使用过的栅栏密码等等。目前, 这个时期提出的所有密码方法已全部破译

古典密码时期 一般认为古典密码时期是从古代到19世纪末 古典密码加解密方法主要基于手工完成,此时期也被称为密码学发展的手工阶段 密文信息一般通过人(信使)来传递 这个时期的经典案例有:公元前2世纪希腊人设计的棋盘密码、公元前约50年古罗马 凯撒大帝发明的凯撒密码、美国南北战争时期军队中使用过的栅栏密码等等。目前, 这个时期提出的所有密码方法已全部破译

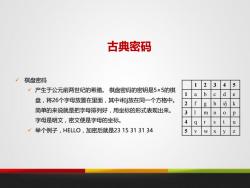

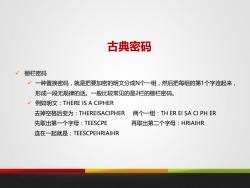

古典密码 √棋盘密码 1 2 3 4 5 √产生于公元前两世纪的希腊。棋盘密码的密钥是5×5的棋 1 a b d e 盘,将26个字母放置在里面,其中和j放在同一个方格中。 2 f g h 访 k 简单的来说就是把字母排列好,用坐标的形式表现出来。 3 1 m n 0 p 字母是明文,密文便是字母的坐标。 4 q r S t u 举个例子,HELL0,加密后就是2315313134 5 w X y Z

古典密码 棋盘密码 产生于公元前两世纪的希腊。 棋盘密码的密钥是5×5的棋 盘,将26个字母放置在里面,其中i和j放在同一个方格中。 简单的来说就是把字母排列好,用坐标的形式表现出来。 字母是明文,密文便是字母的坐标。 举个例子,HELLO,加密后就是23 15 31 31 34 1 2 3 4 5 1 a b c d e 2 f g h i/j k 3 l m n o p 4 q r s t u 5 v w x y z

古典密码 栅栏密码 √一种置换密码,就是把要加密的明文分成N个一组,然后把每组的第1个字连起来, 形成一段无规律的话。一般比较常见的是2栏的栅栏密码。 例如明文:THERE IS A CIPHER 去掉空格后变为:THEREISACIPHER 两个一组:TH ER EI SA CI PH ER 先取出第一个字母:TEESCPE 再取出第二个字母:HRIAIHR 连在一起就是:TEESCPEHRIAIHR

古典密码 栅栏密码 一种置换密码,就是把要加密的明文分成N个一组,然后把每组的第1个字连起来, 形成一段无规律的话。一般比较常见的是2栏的栅栏密码。 例如明文:THERE IS A CIPHER 去掉空格后变为:THEREISACIPHER 两个一组:TH ER EI SA CI PH ER 先取出第一个字母:TEESCPE 再取出第二个字母:HRIAIHR 连在一起就是:TEESCPEHRIAIHR

近代密码时期 √近代密码时期是指20世纪初期到20世纪50年代末 出现了一些利用电动机械设备实现信息加密、解密操作的密码方法 采用电报机发送加密的信息 这个时期的著名密码主要有:美国电话电报公司的Gil训bert Vernam 设计的ernam密码、第二次世界大战中使用的Enigma转轮密码机

近代密码时期 近代密码时期是指20世纪初期到20世纪50年代末 出现了一些利用电动机械设备实现信息加密、解密操作的密码方法 采用电报机发送加密的信息 这个时期的著名密码主要有:美国电话电报公司的Gillbert Vernam 设计的Vernam密码、第二次世界大战中使用的Enigma转轮密码机

现代密码时期 √现代密码时期是从20世纪50年代至今 √利用计算机技术实现加解密过程 √无线通信、有线通信、计算网络等等方式传递密文 1949年,Shannon的《保密系统的通信理论》标志着密码学作为一门科学的形成 1976年Diffiez和Hellman提出公钥密码体制思想,成为密码学发展史上的重要里程碑。 这个时期的著名密码主要有:DES(1977年)、RSA(1978年)、AES(2001年) 等算法

现代密码时期 现代密码时期是从20世纪50年代至今 利用计算机技术实现加解密过程。 无线通信、有线通信、计算网络等等方式传递密文 1949年,Shannon的《保密系统的通信理论》标志着密码学作为一门科学的形成。 1976年Diffie和Hellman提出公钥密码体制思想,成为密码学发展史上的重要里程碑。 这个时期的著名密码主要有:DES(1977年)、RSA(1978年)、AES(2001年) 等算法

按次数下载不扣除下载券;

注册用户24小时内重复下载只扣除一次;

顺序:VIP每日次数-->可用次数-->下载券;

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第3章 信息安全基本概念与原理.pdf

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第1章 计算机组成原理、第2章 计算机网络概述.pdf

- 厦门大学:《中间件技术原理与应用》课程教学资源(课件讲稿)概述.pdf

- 《软件项目管理》课程教学资源(讲稿)第11章 软件质量管理与软件配置管理.pdf

- 《软件项目管理 Software Project Management》课程教学资源(讲稿)第6讲 软件工作量度量.pdf

- 《设计模式》教学资源(讲稿)第10章 适配器模式.pdf

- 《软件测试》课程教学资源(讲稿)第二章 测试用例设计与管理.pdf

- 自动化功能测试技术 QuickTest.pdf

- ARM嵌入式Linux系统开发从入门到精通(共十二章).pdf

- 东南大学:《C语言进阶——嵌入式系统高级C语言编程》教学资源(讲稿)第一讲 概述(主讲:凌明).pdf

- 跟我学企业敏捷开发(PDF电子资料).pdf

- 江苏大学:《面向对象建模技术》课程教学资源(PPT课件讲稿)第3章 需求建模.pdf

- 《UML经典教程》参考资料:UML顺序图.pdf

- 华中科技大学:《嵌入式系统原理与设计》课程教学资源(讲义)第一章 嵌入式系统概述、第二章 嵌入式处理器.pdf

- 亚信学院:IT服务管理(ITIL、ITSM)产品手册.pdf

- 大道至简——软件工程实践者的思想(周爱民).pdf

- 《UML经典教程》参考资料:UML与Rational Rose讲义.pdf

- 《UML经典教程》参考资料:UML Modeling.pdf

- 《UML经典教程》参考资料:UML软件建模技术(中文全版,共十四章).pdf

- 重构——改善既有代码的设计.pdf

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第5章 操作系统安全.pdf

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第6章 物理安全.pdf

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第7章 网络安全.pdf

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第8章 Web安全.pdf

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第9章 软件安全与恶意代码.pdf

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第10章 信息内容安全.pdf

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第11章 数据安全.pdf

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第12章 信息安全管理与审计.pdf

- 电子科技大学:《数字图像处理》课程教学资源(课件讲稿)第一章 绪论 Digital Image Processing(主讲:于力).pdf

- 电子科技大学:《数字图像处理》课程教学资源(课件讲稿)第二章 数字图像处理基础.pdf

- 电子科技大学:《数字图像处理》课程教学资源(课件讲稿)第三章 空间域图像增强.pdf

- 电子科技大学:《数字图像处理》课程教学资源(课件讲稿)第四章 频域图像增强.pdf

- 电子科技大学:《数字图像处理》课程教学资源(课件讲稿)第五章 图像复原.pdf

- 电子科技大学:《数字图像处理》课程教学资源(课件讲稿)第六章 彩色图像处理.pdf

- 电子科技大学:《数字图像处理》课程教学资源(课件讲稿)第九章 形态学图像处理.pdf

- 电子科技大学:《数字图像处理》课程教学资源(课件讲稿)第五章 图像复原(图像几何校正).pdf

- 电子科技大学:《数字图像处理》课程教学资源(课件讲稿)第十章 图像分割.pdf

- 海南大学:《网络安全技术》课程教学资源(课件讲稿)第1章 网络安全概论(齐琦).pdf

- 海南大学:《网络安全技术》课程教学资源(课件讲稿)第2章 数据加密算法.pdf

- 海南大学:《网络安全技术》课程教学资源(课件讲稿)第4章 数据认证.pdf