电子科技大学:《数字图像处理》课程教学资源(课件讲稿)第十章 图像分割

4 1956 第十章图像分割 电子科技大学自动化学院

第十章 图像分割 电子科技大学自动化学院

引言: 956 图像增强和图像复原是对整幅图像的质量进行改善,箭 入输出均为图像。 图像分析研究并描述组成一幅图像的各个不同部分的特 征及其相互关系,输入为图像、输出为从这些图像中提取出来 的属性。 图像分析的结果不是一幅完美的图像,而是用数字、文 字、符号、几何图形或其组合表示的图像内容和特征,对图像 景物的详尽描述和解释

图像增强和图像复原是对整幅图像的质量进行改善,输 入输出均为图像。 图像分析研究并描述组成一幅图像的各个不同部分的特 征及其相互关系,输入为图像、输出为从这些图像中提取出来 的属性。 图像分析的结果不是一幅完美的图像,而是用数字、文 字、符号、几何图形或其组合表示的图像内容和特征,对图像 景物的详尽描述和解释。 引言:

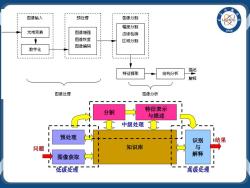

图像输入 预处理 图像分割 幅度分割 光电变换 图像增强 /966 边缘检测 图像恢复 区域分割 图像编码 数字化 描述 特征提取 结构分析 解释 图像处理 图像分析 分割 特征表示 与描述 中级处理 了 预处理 结果 问题 知识库 与 图像获取 解释 低级处理 一高级处理

知识库 特征表示 与描述 预处理 分割 低级处理 高级处理 中级处理 识别与 解释 结果 图像获取 问题

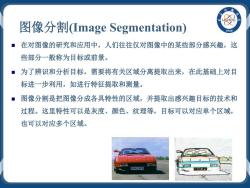

图像分割mage Segmentation) /966 在对图像的研究和应用中,人们往往仅对图像中的某些部分感兴趣,这 些部分一般称为目标或前景。 ■ 为了辨识和分析目标,需要将有关区域分离提取出来,在此基础上对目 标进一步利用,如进行特征提取和测量。 图像分割是把图像分成各具特性的区域,并提取出感兴趣目标的技术和 过程。这里特性可以是灰度、颜色、纹理等,目标可以对应单个区域, 也可以对应多个区域。 B842 MPB 2甩

图像分割(Image Segmentation) 在对图像的研究和应用中,人们往往仅对图像中的某些部分感兴趣,这 些部分一般称为目标或前景。 为了辨识和分析目标,需要将有关区域分离提取出来,在此基础上对目 标进一步利用,如进行特征提取和测量。 图像分割是把图像分成各具特性的区域,并提取出感兴趣目标的技术和 过程。这里特性可以是灰度、颜色、纹理等,目标可以对应单个区域, 也可以对应多个区域

STC 图像分割基本策略:基于灰度值的两个基本特性 >基于边界的算法:利用灰度的不连续性检测边界 >间断分割(非连续性分割) >~边缘连接法 >基于区域的算法:利用灰度的相似性进行聚类 ~阈值分割法 >基于区域的分割

图像分割基本策略:基于灰度值的两个基本特性 基于边界的算法:利用灰度的不连续性检测边界 间断分割(非连续性分割) 边缘连接法 基于区域的算法:利用灰度的相似性进行聚类 阈值分割法 基于区域的分割

目录 CONTENTS >10.1间断分割 >10.2边缘连接 >10.3阈值分割 >10.4基于区域的分割

目录 CONTENTS 10.1 间断分割 10.2 边缘连接 10.3 阈值分割 10.4 基于区域的分割

1、间断分割(非连续性分割) 956 根据图像像素灰度值的不连续性,找到图像中 的点、线(宽度为1)、边(不定宽度) 点检测 √线检测 √边缘检测

1、间断分割(非连续性分割) 根据图像像素灰度值的不连续性,找到图像中 的点、线(宽度为1)、边(不定宽度) 点检测 线检测 边缘检测

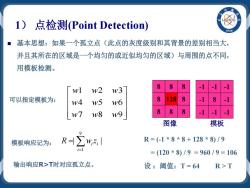

1) 点检测(Point Detection) /966 基本思想:如果一个孤立点(此点的灰度级别和其背景的差别相当大, 并且其所在的区域是一个均匀的或近似均匀的区域)与周围的点不同, 用模板检测。 wl w2 8 8 w3 可以指定模板为: w4 w5 w6 128 8 w7 w8 w9 图像 模板 9 模板响应记为:R∑W,2, R=(-1*8*8+128*8)/9 =(120*8)/9=960/9=106 输出响应R>T时对应孤立点。 设:阈值:T=64 R>T

1) 点检测(Point Detection) R = (-1 * 8 * 8 + 128 * 8) / 9 = (120 * 8) / 9 = 960 / 9 = 106 设 :阈值:T = 64 R > T 8 8 8 8 128 8 8 8 8 图像 -1 -1 -1 -1 8 -1 -1 -1 -1 模板 基本思想:如果一个孤立点(此点的灰度级别和其背景的差别相当大, 并且其所在的区域是一个均匀的或近似均匀的区域)与周围的点不同, 用模板检测。 123 456 789 www www www 模板响应记为: 9 1 | | i i i R wz = = ∑ 输出响应R>T时对应孤立点。 可以指定模板为:

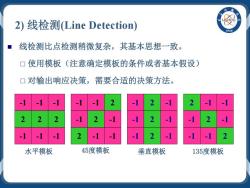

2)线检测(Line Detection) 1956 线检测比点检测稍微复杂,其基本思想一致。 口使用模板(注意确定模板的条件或者基本假设) 口对输出响应决策,需要合适的决策方法。 -1 -1 2 -1 2 -1 2 -1 -1 2 2 -1 2 -1 -1 2 2 -1 -1 水平模板 45度模板 垂直模板 135度模板

线检测比点检测稍微复杂,其基本思想一致。 使用模板(注意确定模板的条件或者基本假设) 对输出响应决策,需要合适的决策方法。 2) 线检测(Line Detection) -1 -1 -1 2 2 2 -1 -1 -1 水平模板 -1 -1 2 -1 2 -1 2 -1 -1 45度模板 -1 2 -1 -1 2 -1 -1 2 -1 垂直模板 2 -1 -1 -1 2 -1 -1 -1 2 135度模板

口依次计算4个方向的典型检测模板,得到R=1,2,3,4 /966 ■如果R>R,ji,则该点更接近模板i所代表的线。 当只对某一检测方向上的线感兴趣时,使用特定模板给出输出响 应,通过域值法将响应最强烈的点提取出来。 5 5 5 5 5 15 5 5 用4种模板分别计算 口设计任意方向的检测模板 R水平=-6+30=24 ■可能大于3x3 R45度=-14+14=0 ■模板系数和为0 R垂直=-14+14=0 ■感兴趣的方向的系数大。 R135度=-14+14=0

依次计算4个方向的典型检测模板,得到Ri i=1,2,3,4 如果 |Ri | > |Rj | ,j≠i,则该点更接近模板i 所代表的线。 当只对某一检测方向上的线感兴趣时,使用特定模板给出输出响 应,通过域值法将响应最强烈的点提取出来。 设计任意方向的检测模板 可能大于3×3 模板系数和为0 感兴趣的方向的系数大。 用4种模板分别计算 R水平 = -6 + 30 = 24 R45度 = -14 + 14 = 0 R垂直 = -14 + 14 = 0 R135度 = -14 + 14 = 0 1 1 1 5 5 5 1 1 1 1 1 1 5 5 5 1 1 1 1 1 1 5 5 5 1 1 1

按次数下载不扣除下载券;

注册用户24小时内重复下载只扣除一次;

顺序:VIP每日次数-->可用次数-->下载券;

- 电子科技大学:《数字图像处理》课程教学资源(课件讲稿)第五章 图像复原(图像几何校正).pdf

- 电子科技大学:《数字图像处理》课程教学资源(课件讲稿)第九章 形态学图像处理.pdf

- 电子科技大学:《数字图像处理》课程教学资源(课件讲稿)第六章 彩色图像处理.pdf

- 电子科技大学:《数字图像处理》课程教学资源(课件讲稿)第五章 图像复原.pdf

- 电子科技大学:《数字图像处理》课程教学资源(课件讲稿)第四章 频域图像增强.pdf

- 电子科技大学:《数字图像处理》课程教学资源(课件讲稿)第三章 空间域图像增强.pdf

- 电子科技大学:《数字图像处理》课程教学资源(课件讲稿)第二章 数字图像处理基础.pdf

- 电子科技大学:《数字图像处理》课程教学资源(课件讲稿)第一章 绪论 Digital Image Processing(主讲:于力).pdf

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第12章 信息安全管理与审计.pdf

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第11章 数据安全.pdf

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第10章 信息内容安全.pdf

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第9章 软件安全与恶意代码.pdf

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第8章 Web安全.pdf

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第7章 网络安全.pdf

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第6章 物理安全.pdf

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第5章 操作系统安全.pdf

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第4章 密码学(齐琦).pdf

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第3章 信息安全基本概念与原理.pdf

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第1章 计算机组成原理、第2章 计算机网络概述.pdf

- 厦门大学:《中间件技术原理与应用》课程教学资源(课件讲稿)概述.pdf

- 海南大学:《网络安全技术》课程教学资源(课件讲稿)第1章 网络安全概论(齐琦).pdf

- 海南大学:《网络安全技术》课程教学资源(课件讲稿)第2章 数据加密算法.pdf

- 海南大学:《网络安全技术》课程教学资源(课件讲稿)第4章 数据认证.pdf

- 海南大学:《网络安全技术》课程教学资源(课件讲稿)第3章 公钥密码体系与密钥管理.pdf

- 海南大学:《网络安全技术》课程教学资源(课件讲稿)第5章 实用的网络安全协议.pdf

- 海南大学:《网络安全技术》课程教学资源(课件讲稿)第6章 无线网安全性.pdf

- 海南大学:《网络安全技术》课程教学资源(课件讲稿)第7章 网络边防.pdf

- 海南大学:《网络安全技术》课程教学资源(课件讲稿)第8章 抗恶意软件.pdf

- 海南大学:《网络安全技术》课程教学资源(课件讲稿)第9章 入侵检测系统.pdf

- 南京大学:《软件安全 Software Security》课程教学资源(PPT课件讲稿)Introduction to the course.pdf

- 南京大学:《软件安全 Software Security》课程教学资源(PPT课件讲稿)Software Security Overview.pptx

- 南京大学:《软件安全 Software Security》课程教学资源(PPT课件讲稿)Buffer Overflow Attack.pdf

- 南京大学:《软件安全 Software Security》课程教学资源(PPT课件讲稿)Defense against Control Flow Hijack Defense - StackGuard, DEP, and ASLR.pdf

- 南京大学:《软件安全 Software Security》课程教学资源(PPT课件讲稿)Redundant dynamic Canary.ppt

- 南京大学:《软件安全 Software Security》课程教学资源(PPT课件讲稿)Control Flow Integrity.pptx

- 南京大学:《软件安全 Software Security》课程教学资源(PPT课件讲稿)Format String Attacks.pptx

- 南京大学:《软件安全 Software Security》课程教学资源(PPT课件讲稿)Return-Orinted Programming(ROP Attack).ppt

- 南京大学:《软件安全 Software Security》课程教学资源(PPT课件讲稿)Control Flow - Representation, Extraction and Applications.pptx

- 南京大学:《软件安全 Software Security》课程教学资源(PPT课件讲稿)Program Analysis - Data Flow Analysis.pptx

- 南京大学:《软件安全 Software Security》课程教学资源(PPT课件讲稿)Taint Analysis.pptx