海南大学:《网络安全技术》课程教学资源(课件讲稿)第1章 网络安全概论(齐琦)

第1章 网络安全概论 《计算机网络安全的理论与实践(第2版)》·【美】王杰,高等教育出版社,2011年

《计算机网络安全的理论与实践(第2版)》. 【美】王杰, 高等教育出版社, 2011年. 第1章 网络安全概论

网络安全的重要性 。因特网 一公共网络 -基于TCP/IP 一存储转发技术 Router Router Router Router 《计算机网络安全的理论与实践(第2版)》·【美】王杰,高等教育出版社,2011年

《计算机网络安全的理论与实践(第2版)》. 【美】王杰, 高等教育出版社, 2011年. 网络安全的重要性 因特网 –公共网络 – 基于TCP/IP – 存储转发技术

第1章网络安全概论 ●1.1网络安全的任务 ·1.2基本攻击类型和防范措施 ●1.3攻击者类别 ●1.4网络安全基本模型 ●1.5网络安全信息资源网站 《计算机网络安全的理论与实践(第2版)》.【美】王杰,高等教育出版社,2011年

《计算机网络安全的理论与实践(第2版)》. 【美】王杰, 高等教育出版社, 2011年. 第1章 网络安全概论 1.1 网络安全的任务 1.2 基本攻击类型和防范措施 1.3 攻击者类别 1.4 网络安全基本模型 1.5 网络安全信息资源网站

网络安全的任务 ·什么是数据? 口任何可以被计算机处理和执行的对象 ·数据的两种状态 口传输状态 ▣存储状态 《计算机网络安全的理论与实践(第2版)》:【美】王杰,高等教育出版社,2011年

《计算机网络安全的理论与实践(第2版)》. 【美】王杰, 高等教育出版社, 2011年. 网络安全的任务 什么是数据? 任何可以被计算机处理和执行的对象 数据的两种状态 传输状态 存储状态

网络安全的任务 口数据机密性 ·包括数据的传输和存储两种状态 口数据完整性 ●包括数据的传输和存储两种状态 口数据的不可否认性 口数据的可用性 《计算机网络安全的理论与实践(第2版)》·【美】王杰,高等教育出版社,2011年

《计算机网络安全的理论与实践(第2版)》. 【美】王杰, 高等教育出版社, 2011年. 网络安全的任务 数据机密性 包括数据的传输和存储两种状态 数据完整性 包括数据的传输和存储两种状态 数据的不可否认性 数据的可用性

·漏洞,瑕疵,缺陷 ▣软件 口协议设计 口系统配置 ·被动防御:是什么人在何处发起的? 口多重防御机制 ·信息安全的其他领域 《计算机网络安全的理论与实践(第2版)》.【美】王杰,高等教育出版社,2011年

《计算机网络安全的理论与实践(第2版)》. 【美】王杰, 高等教育出版社, 2011年. 漏洞,瑕疵,缺陷 软件 协议设计 系统配置 被动防御: 是什么人在何处发起的? 多重防御机制 信息安全的其他领域

第1章网络安全概论 ●1.1网络安全的任务 ·1.2基本攻击类型和防范措施 ●1.3攻击者类别 ●1.4网络安全基本模型 ●1.5网络安全信息资源网站 《计算机网络安全的理论与实践(第2版)》.【美】王杰,高等教育出版社,2011年

《计算机网络安全的理论与实践(第2版)》. 【美】王杰, 高等教育出版社, 2011年. 第1章 网络安全概论 1.1 网络安全的任务 1.2 基本攻击类型和防范措施 1.3 攻击者类别 1.4 网络安全基本模型 1.5 网络安全信息资源网站

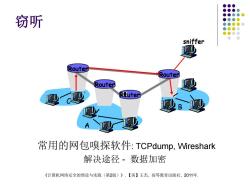

窃听 sniffer Router Router Router 常用的网包嗅探软件:TCPdump,Nireshark 解决途径·数据加密 《计算机网络安全的理论与实践(第2版)》·【美】王杰,高等教育出版社,2011年

《计算机网络安全的理论与实践(第2版)》. 【美】王杰, 高等教育出版社, 2011年. 窃听 常用的网包嗅探软件: TCPdump, Wireshark 解决途径 - 数据加密

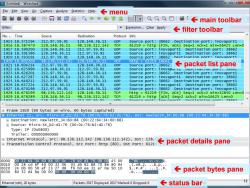

Wireshark Wireshark is a packet sniffer and protocol analyzer Captures and analyzes frames ·Supports plugins Usually required to run with administrator privileges 。} Setting the network interface in promiscuous mode captures traffic across the entire LAN segment and not just frames addressed to the machine Freely available on www.wireshark.org 3/11/2016 Computer Networks 11

Wireshark • Wireshark is a packet sniffer and protocol analyzer • Captures and analyzes frames • Supports plugins • Usually required to run with administrator privileges • Setting the network interface in promiscuous mode captures traffic across the entire LAN segment and not just frames addressed to the machine • Freely available on www.wireshark.org 3/11/2016 Computer Networks 11

(Untitled)-Wireshark File Edit View Go Capture Analyze Statistics Help menu 巴制创解白司X思昌Q中◆不业 aa@因←main toolbar Filter: Expression... Clear Apply ←filter toolbar No.. Time Source Destination Protocol Info 191518.571194 212.97.59.91 128.148.36.11 UDP Source port:38662 Destination port:inovaport1 191618.587479 128.148.36.11 98.136.112.142 TCP 61219 http [FIN,ACK]Seq=1 Ack=1 win=16425 Len=0 191718.590200 128.148.36.11 212.97.59.91 UDP Source port:inovaport1 Destination port:38662 191818.591586 128.148.36.11 212.97.59.91 UDP Source port:inovaport1 Destination port:38662 191918.593191 212.97.59.91 128.148.36.11 UDP Source port:38662 Destination port:inovaport1 192018.602209 98.136.112.142 128148.36.11 TCP http 61219 [ACK] 192118.604214 212.97.59.91 128.148,36.11 UDP Source port:38662 packet list pane 192218.625996 128.148.36.11 212.97.59.91 UDP source port:inovapor i Destination por t.5o002 192318.626201 212.97.59.91 128.148.36.11 UDP Source port:38662 Destination port:inovaport1 192418.627287 128.148.36.11 212.97,59.91 UDP Source port:inovaport1 Destination port:38662 192518,648212 212.97,59.91 128.148.36.11 UDP source port:38662 Destination port:inovaport1 192618.657224 128.148.36.11 212.97.59.91 UDP Source port:inovaport1 Destination port:38662 192718.670198 212.97.59.91 128.148.36.11 UDP source port:38662 Destination port:inovaport1 192818.676199 98.136.112.142 128.148.36.11 TCP http 61219 [FIN,ACK]seq=1 Ack=2 win=32850 Len=0 192918.676289 128.148.36.11 98.136.112.142 TCP 61219>http [ACK]Seq=2 Ack=2 win=16425 Len=0 10501Q60619日 101A05611 Frame 1920 (60 bytes on wire,60 bytes captured) 白Ethernet II,src:M1cro-5tb2:d1:76(00:0c:76:b2:d1:76),Dst:Hew1ettP_34:60:88(00:22:64:34:60:88) 田Destinat1on:Hew1ettP_34:60:88(00:22:64:34:60:88 source:Micro-st_b2:d1:76 (00:0c:76:b2:d1:76) Type:IP (Ox0800) Trai1er:000000000000 田Internet Protoco1,5rc:98.136.112.142(98.136.112.142),Dst:128. Transmission control Protocol,src Port:http (80),Dst Port:6121 ←packet details pane 0000 002264346088000c76b2d17608004500 d4 V..V..E. 0010 0028cd6f4000320603ab6288708e8094 (.0g.2.·.b.p.. 0020 240b0050ef2327d8f6b0ee31e70e5010 $..P.#.1..P 0030 8052d48e0000000000000000 .R.... ←packet bytes pane Ethernet(eth),20 bytes Packets:2017 Displayed:2017 Marked:0 Dropped:0 status bar

menu main toolbar filter toolbar packet list pane packet details pane packet bytes pane status bar 12

按次数下载不扣除下载券;

注册用户24小时内重复下载只扣除一次;

顺序:VIP每日次数-->可用次数-->下载券;

- 电子科技大学:《数字图像处理》课程教学资源(课件讲稿)第十章 图像分割.pdf

- 电子科技大学:《数字图像处理》课程教学资源(课件讲稿)第五章 图像复原(图像几何校正).pdf

- 电子科技大学:《数字图像处理》课程教学资源(课件讲稿)第九章 形态学图像处理.pdf

- 电子科技大学:《数字图像处理》课程教学资源(课件讲稿)第六章 彩色图像处理.pdf

- 电子科技大学:《数字图像处理》课程教学资源(课件讲稿)第五章 图像复原.pdf

- 电子科技大学:《数字图像处理》课程教学资源(课件讲稿)第四章 频域图像增强.pdf

- 电子科技大学:《数字图像处理》课程教学资源(课件讲稿)第三章 空间域图像增强.pdf

- 电子科技大学:《数字图像处理》课程教学资源(课件讲稿)第二章 数字图像处理基础.pdf

- 电子科技大学:《数字图像处理》课程教学资源(课件讲稿)第一章 绪论 Digital Image Processing(主讲:于力).pdf

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第12章 信息安全管理与审计.pdf

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第11章 数据安全.pdf

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第10章 信息内容安全.pdf

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第9章 软件安全与恶意代码.pdf

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第8章 Web安全.pdf

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第7章 网络安全.pdf

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第6章 物理安全.pdf

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第5章 操作系统安全.pdf

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第4章 密码学(齐琦).pdf

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第3章 信息安全基本概念与原理.pdf

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第1章 计算机组成原理、第2章 计算机网络概述.pdf

- 海南大学:《网络安全技术》课程教学资源(课件讲稿)第2章 数据加密算法.pdf

- 海南大学:《网络安全技术》课程教学资源(课件讲稿)第4章 数据认证.pdf

- 海南大学:《网络安全技术》课程教学资源(课件讲稿)第3章 公钥密码体系与密钥管理.pdf

- 海南大学:《网络安全技术》课程教学资源(课件讲稿)第5章 实用的网络安全协议.pdf

- 海南大学:《网络安全技术》课程教学资源(课件讲稿)第6章 无线网安全性.pdf

- 海南大学:《网络安全技术》课程教学资源(课件讲稿)第7章 网络边防.pdf

- 海南大学:《网络安全技术》课程教学资源(课件讲稿)第8章 抗恶意软件.pdf

- 海南大学:《网络安全技术》课程教学资源(课件讲稿)第9章 入侵检测系统.pdf

- 南京大学:《软件安全 Software Security》课程教学资源(PPT课件讲稿)Introduction to the course.pdf

- 南京大学:《软件安全 Software Security》课程教学资源(PPT课件讲稿)Software Security Overview.pptx

- 南京大学:《软件安全 Software Security》课程教学资源(PPT课件讲稿)Buffer Overflow Attack.pdf

- 南京大学:《软件安全 Software Security》课程教学资源(PPT课件讲稿)Defense against Control Flow Hijack Defense - StackGuard, DEP, and ASLR.pdf

- 南京大学:《软件安全 Software Security》课程教学资源(PPT课件讲稿)Redundant dynamic Canary.ppt

- 南京大学:《软件安全 Software Security》课程教学资源(PPT课件讲稿)Control Flow Integrity.pptx

- 南京大学:《软件安全 Software Security》课程教学资源(PPT课件讲稿)Format String Attacks.pptx

- 南京大学:《软件安全 Software Security》课程教学资源(PPT课件讲稿)Return-Orinted Programming(ROP Attack).ppt

- 南京大学:《软件安全 Software Security》课程教学资源(PPT课件讲稿)Control Flow - Representation, Extraction and Applications.pptx

- 南京大学:《软件安全 Software Security》课程教学资源(PPT课件讲稿)Program Analysis - Data Flow Analysis.pptx

- 南京大学:《软件安全 Software Security》课程教学资源(PPT课件讲稿)Taint Analysis.pptx

- 南京大学:《软件安全 Software Security》课程教学资源(PPT课件讲稿)Use-after-free.pptx