海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第7章 网络安全

第7章网络安全 71网络安全威胁与控制 7.2防火墙 73入侵检测系统 74虚拟专用网 7.5无线网络安全

第7章 网络安全 7.1 网络安全威胁与控制 7.2 防火墙 7.3 入侵检测系统 7.4 虚拟专用网 7.5 无线网络安全

7.1 网络安全威胁与控制 特洛伊木马 黑客攻击 后门、隐蔽通道 ▣ 网络安全威胁分类 计算机病毒 √人为的无意失误 √人为的恶意攻击 √网络软件系统的漏 网络 洞和“后门” 信息丢失、 篡改、销毁 拒绝服务攻击 逻辑炸弹 蠕虫 内部、外部泄密

7.1 网络安全威胁与控制 网络安全威胁分类 人为的无意失误 人为的恶意攻击 网络软件系统的漏 洞和“后门

网络安全威胁(1) 口对网络本身的威胁(来自以下方面) √协议的缺陷 √网站漏洞 √拒绝服务 √分布式拒绝服务 √来自活动或者移动代码的威胁

网络安全威胁(1) 对网络本身的威胁(来自以下方面) 协议的缺陷 网站漏洞 拒绝服务 分布式拒绝服务 来自活动或者移动代码的威胁

网站漏洞 口网站被 “黑” 口缓冲区溢出 ▣1 /问题 1应用代码错误 口服务器端包含(Server-.Side-Include)

网站漏洞 网站被“黑” 缓冲区溢出 “../”问题 应用代码错误 服务器端包含(Server-Side-Include)

拒绝服务 口Smurf攻击 攻击者 所有网络 受害者 攻击者向网络发送广 播请求,该请求以受 害者为返回地址 机都 受著 受害者被来自整个网 者进行响应 络的ECHO响应淹没

拒绝服务 Smurf攻击 B AC 攻 击 者 向 网 络 发 送 广 播 请 求 , 该 请 求 以 受 害 者 为 返 回 地 址 所有网络主机都对受害者进行响应 攻 击 者 受 害 者 受 害 者 被 来 自 整 个 网 络 的 E C H O 响 应 淹 没

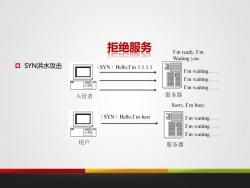

拒绝服务 I'm read小y.I'm Waiting you. 口SYN洪水攻击 SYN)Hello.I'm 1.1.1.1 8 I'm waiting...... I'm waiting,.… I'm waiting...... 入侵者 服务器 Sorry.I'm busy. (SYN)Hello.I'm here 8 I'm waiting...... I'm waiting...... I'm waiting...... 用户 服务器

拒绝服务 SYN洪水攻击

分布式拒绝服务攻击 攻击者 主控机 主控机 4小 主控机 代理主机 44 代理主机 代理主机 代理主机 代理主机 被攻击者

分布式拒绝服务攻击 攻击者 主控机 代理主机 被攻击者 主控机 …… …… 主控机 代理主机 …… 代理主机 代理主机 …… 代理主机

来自移动代码的威胁 口Cookie ▣ 脚本 口活动代码 √JavaScript √ActiveX控件 口根据类型自动执行 ▣蠕虫

来自移动代码的威胁 Cookie 脚本 活动代码 JavaScript ActiveX控件 根据类型自动执行 蠕虫

Mobile Code(移动代码) What is mobile code? Executable program -Sent via a computer network Executed at the destination Examples -JavaScript -ActiveX Java Plugins Integrated Java Virtual Machines 10/16/2016 Web Security

Mobile Code(移动代码) • What is mobile code? – Executable program – Sent via a computer network – Executed at the destination • Examples – JavaScript – ActiveX – Java Plugins – Integrated Java Virtual Machines 10/16/2016 Web Security 9

JavaScript Scripting language interpreted by the browser Code enclosed within ...tags Defining functions: function hello()alert("Hello world!"); Event handlers embedded in HTML Built-in functions can change content of window window.open("http://brown.edu") Click-jacking attack Trust me! 10/16/2016 Web Security 10

JavaScript 10/16/2016 Web Security 10 • Scripting language interpreted by the browser • Code enclosed within … tags • Defining functions: function hello() { alert("Hello world!"); } • Event handlers embedded in HTML • Built-in functions can change content of window window.open("http://brown.edu") • Click-jacking attack Trust me!

按次数下载不扣除下载券;

注册用户24小时内重复下载只扣除一次;

顺序:VIP每日次数-->可用次数-->下载券;

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第6章 物理安全.pdf

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第5章 操作系统安全.pdf

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第4章 密码学(齐琦).pdf

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第3章 信息安全基本概念与原理.pdf

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第1章 计算机组成原理、第2章 计算机网络概述.pdf

- 厦门大学:《中间件技术原理与应用》课程教学资源(课件讲稿)概述.pdf

- 《软件项目管理》课程教学资源(讲稿)第11章 软件质量管理与软件配置管理.pdf

- 《软件项目管理 Software Project Management》课程教学资源(讲稿)第6讲 软件工作量度量.pdf

- 《设计模式》教学资源(讲稿)第10章 适配器模式.pdf

- 《软件测试》课程教学资源(讲稿)第二章 测试用例设计与管理.pdf

- 自动化功能测试技术 QuickTest.pdf

- ARM嵌入式Linux系统开发从入门到精通(共十二章).pdf

- 东南大学:《C语言进阶——嵌入式系统高级C语言编程》教学资源(讲稿)第一讲 概述(主讲:凌明).pdf

- 跟我学企业敏捷开发(PDF电子资料).pdf

- 江苏大学:《面向对象建模技术》课程教学资源(PPT课件讲稿)第3章 需求建模.pdf

- 《UML经典教程》参考资料:UML顺序图.pdf

- 华中科技大学:《嵌入式系统原理与设计》课程教学资源(讲义)第一章 嵌入式系统概述、第二章 嵌入式处理器.pdf

- 亚信学院:IT服务管理(ITIL、ITSM)产品手册.pdf

- 大道至简——软件工程实践者的思想(周爱民).pdf

- 《UML经典教程》参考资料:UML与Rational Rose讲义.pdf

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第8章 Web安全.pdf

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第9章 软件安全与恶意代码.pdf

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第10章 信息内容安全.pdf

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第11章 数据安全.pdf

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第12章 信息安全管理与审计.pdf

- 电子科技大学:《数字图像处理》课程教学资源(课件讲稿)第一章 绪论 Digital Image Processing(主讲:于力).pdf

- 电子科技大学:《数字图像处理》课程教学资源(课件讲稿)第二章 数字图像处理基础.pdf

- 电子科技大学:《数字图像处理》课程教学资源(课件讲稿)第三章 空间域图像增强.pdf

- 电子科技大学:《数字图像处理》课程教学资源(课件讲稿)第四章 频域图像增强.pdf

- 电子科技大学:《数字图像处理》课程教学资源(课件讲稿)第五章 图像复原.pdf

- 电子科技大学:《数字图像处理》课程教学资源(课件讲稿)第六章 彩色图像处理.pdf

- 电子科技大学:《数字图像处理》课程教学资源(课件讲稿)第九章 形态学图像处理.pdf

- 电子科技大学:《数字图像处理》课程教学资源(课件讲稿)第五章 图像复原(图像几何校正).pdf

- 电子科技大学:《数字图像处理》课程教学资源(课件讲稿)第十章 图像分割.pdf

- 海南大学:《网络安全技术》课程教学资源(课件讲稿)第1章 网络安全概论(齐琦).pdf

- 海南大学:《网络安全技术》课程教学资源(课件讲稿)第2章 数据加密算法.pdf

- 海南大学:《网络安全技术》课程教学资源(课件讲稿)第4章 数据认证.pdf

- 海南大学:《网络安全技术》课程教学资源(课件讲稿)第3章 公钥密码体系与密钥管理.pdf

- 海南大学:《网络安全技术》课程教学资源(课件讲稿)第5章 实用的网络安全协议.pdf

- 海南大学:《网络安全技术》课程教学资源(课件讲稿)第6章 无线网安全性.pdf