海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第6章 物理安全

第6章: 物理安全 6.1物理安全概述 6.2 物理安全技术 6.3物理安全管理

第6章 物理安全 6.1 物理安全概述 6.2 物理安全技术 6.3 物理安全管理

6.1 物理安全概述 口 物理安全(Physical Security)研究如何保护网络与信息系统的物理设备、 设施和配套部件的安全性能、所处环境安全以及整个系统的可靠运行,使其 免遭自然灾害、环境事故、人为操作失误及计算机犯罪行为导致的破坏,是 信息系统安全运行的基本保障

6.1 物理安全概述 物理安全(Physical Security)研究如何保护网络与信息系统的物理设备、 设施和配套部件的安全性能、所处环境安全以及整个系统的可靠运行,使其 免遭自然灾害、环境事故、人为操作失误及计算机犯罪行为导致的破坏,是 信息系统安全运行的基本保障

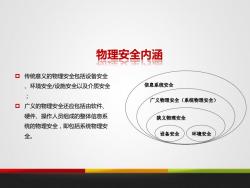

物理安全内涵 口传统意义的物理安全包括设备安全 、环境安全/设施安全以及介质安全 信息系统安全 广义物理安全(系统物理安全) ▣广义的物理安全还应包括由软件 硬件、操作人员组成的整体信息系 狭义物理安全 统的物理安全,即包括系统物理安 全。 设备安全 环境安全

物理安全内涵 传统意义的物理安全包括设备安全 、环境安全/设施安全以及介质安全 ; 广义的物理安全还应包括由软件、 硬件、操作人员组成的整体信息系 统的物理安全,即包括系统物理安 全。 设备安全 环境安全 狭义物理安全 广义物理安全(系统物理安全) 信息系统安全

物理安全威胁 物 环境因素 自然 灾害 环境 电磁环境 软硬 件故 影 覆 操作 设计 配置 失误 缺陷 缺陷 人为因素 醒 恶 网络 越权 代码 攻击 滥用

物理安全威胁 电 磁 环 境 影 响 操作 失误 环境因素 网络 攻击 自然 灾害 物理 环境 影响 软硬 件故 障 管理 不到 位 物理 攻击 配置 缺陷 越权 滥用 设计 缺陷 恶意 代码 人为因素

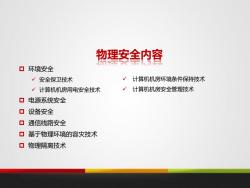

物理安全内容 口环境安全 √安全保卫技术 √计算机机房环境条件保持技术 √计算机机房用电安全技术 √计算机机房安全管理技术 口电源系统安全 1设备安全 ▣ 通信线路安全 ▣基于物理环境的容灾技术 ▣物理隔离技术

物理安全内容 环境安全 安全保卫技术 计算机机房用电安全技术 电源系统安全 设备安全 通信线路安全 基于物理环境的容灾技术 物理隔离技术 计算机机房环境条件保持技术 计算机机房安全管理技术

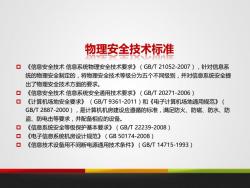

物理安全技术标准 《信息安全技术信息系统物理安全技术要求》(GB/T21052-2007),针对信息系 统的物理安全制定的,将物理安全技术等级分为五个不同级别,并对信息系统安全提 出了物理安全技术方面的要求。 ▣ 《信息安全技术信息系统安全通用技术要求》(GB/T20271-2006) ▣ 《计算机场地安全要求》(GB/T9361-2011)和《电子计算机场地通用规范》( GB/T2887-2000),是计算机机房建设应遵循的标准,满足防火、防磁、防水、防 盗、防电击等要求,并配备相应的设备。 ▣ 《信息系统安全等级保护基本要求》(GBT22239-2008) ▣ 《电子信息系统机房设计规范》(GB50174-2008) ▣ 《信息技术设备用不间断电源通用技术条件》(GBT14715-1993)

物理安全技术标准 《信息安全技术 信息系统物理安全技术要求》(GB/T 21052-2007),针对信息系 统的物理安全制定的,将物理安全技术等级分为五个不同级别,并对信息系统安全提 出了物理安全技术方面的要求。 《信息安全技术 信息系统安全通用技术要求》(GB/T 20271-2006) 《计算机场地安全要求》 (GB/T 9361-2011)和《电子计算机场地通用规范》( GB/T 2887-2000),是计算机机房建设应遵循的标准,满足防火、防磁、防水、防 盗、防电击等要求,并配备相应的设备。 《信息系统安全等级保护基本要求》(GB/T 22239-2008) 《电子信息系统机房设计规范》(GB 50174-2008) 《信息技术设备用不间断电源通用技术条件》(GB/T 14715-1993)

6.2 物理安全技术 8 物理 生物 检测 物理 防信 访问 识别 和监 隔离 控制 技术 控技 技术 我 术 术

6.2 物理安全技术 物理 访问 控制 生物 识别 技术 检测 和监 控技 术 物理 隔离 技术 防信 息泄 露技 术

6.2.1物理访问控制 口物理访问控制(Physical Access Control)主要是指对进出办公楼、实验室、服务器 机房、数据中心、电力供应房间、数据备份存储区、电话线和数据线的连接区等关键 资产运营相关场所的人员进行严格的访问控制。 门卫 √ID卡 电围栏 √电子门禁卡 报警系统 √电子监控 生物识别 √金属深测器 密码锁

6.2.1 物理访问控制 物理访问控制(Physical Access Control)主要是指对进出办公楼、实验室、服务器 机房、数据中心、电力供应房间、数据备份存储区、电话线和数据线的连接区等关键 资产运营相关场所的人员进行严格的访问控制。 门卫 ID卡 电子门禁卡 电子监控 金属探测器 电围栏 报警系统 生物识别 密码锁

信号线 计舞机 根警 不多 行 显示 视额线 文换设备 Y监控 EW阳阳 图圈烫网 奥运大厦

6.2.2生物识别技术 口生物识别技术(Biometric Technology),是指通过计算机与光学、声学、生物传感 器和生物统计学原理等高科技手段密切结合,利用人体固有的生理特性和行为特征来 进行个人身份的鉴定。 口身份鉴别可利用的生物特征必须满足以下几个条件: >普遍性,即必须每个人都具备这种特征 >唯一性,即任何两个人的特征是不一样的 >可测量性,即特征可测量 >稳定性,即特征在一段时间内不改变

6.2.2 生物识别技术 生物识别技术(Biometric Technology),是指通过计算机与光学、声学、生物传感 器和生物统计学原理等高科技手段密切结合,利用人体固有的生理特性和行为特征来 进行个人身份的鉴定。 身份鉴别可利用的生物特征必须满足以下几个条件: 普遍性,即必须每个人都具备这种特征 唯一性,即任何两个人的特征是不一样的 可测量性,即特征可测量 稳定性,即特征在一段时间内不改变

按次数下载不扣除下载券;

注册用户24小时内重复下载只扣除一次;

顺序:VIP每日次数-->可用次数-->下载券;

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第5章 操作系统安全.pdf

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第4章 密码学(齐琦).pdf

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第3章 信息安全基本概念与原理.pdf

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第1章 计算机组成原理、第2章 计算机网络概述.pdf

- 厦门大学:《中间件技术原理与应用》课程教学资源(课件讲稿)概述.pdf

- 《软件项目管理》课程教学资源(讲稿)第11章 软件质量管理与软件配置管理.pdf

- 《软件项目管理 Software Project Management》课程教学资源(讲稿)第6讲 软件工作量度量.pdf

- 《设计模式》教学资源(讲稿)第10章 适配器模式.pdf

- 《软件测试》课程教学资源(讲稿)第二章 测试用例设计与管理.pdf

- 自动化功能测试技术 QuickTest.pdf

- ARM嵌入式Linux系统开发从入门到精通(共十二章).pdf

- 东南大学:《C语言进阶——嵌入式系统高级C语言编程》教学资源(讲稿)第一讲 概述(主讲:凌明).pdf

- 跟我学企业敏捷开发(PDF电子资料).pdf

- 江苏大学:《面向对象建模技术》课程教学资源(PPT课件讲稿)第3章 需求建模.pdf

- 《UML经典教程》参考资料:UML顺序图.pdf

- 华中科技大学:《嵌入式系统原理与设计》课程教学资源(讲义)第一章 嵌入式系统概述、第二章 嵌入式处理器.pdf

- 亚信学院:IT服务管理(ITIL、ITSM)产品手册.pdf

- 大道至简——软件工程实践者的思想(周爱民).pdf

- 《UML经典教程》参考资料:UML与Rational Rose讲义.pdf

- 《UML经典教程》参考资料:UML Modeling.pdf

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第7章 网络安全.pdf

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第8章 Web安全.pdf

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第9章 软件安全与恶意代码.pdf

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第10章 信息内容安全.pdf

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第11章 数据安全.pdf

- 海南大学:《信息安全导论 Introduction to Information Security》课程教学资源(课件讲稿)第12章 信息安全管理与审计.pdf

- 电子科技大学:《数字图像处理》课程教学资源(课件讲稿)第一章 绪论 Digital Image Processing(主讲:于力).pdf

- 电子科技大学:《数字图像处理》课程教学资源(课件讲稿)第二章 数字图像处理基础.pdf

- 电子科技大学:《数字图像处理》课程教学资源(课件讲稿)第三章 空间域图像增强.pdf

- 电子科技大学:《数字图像处理》课程教学资源(课件讲稿)第四章 频域图像增强.pdf

- 电子科技大学:《数字图像处理》课程教学资源(课件讲稿)第五章 图像复原.pdf

- 电子科技大学:《数字图像处理》课程教学资源(课件讲稿)第六章 彩色图像处理.pdf

- 电子科技大学:《数字图像处理》课程教学资源(课件讲稿)第九章 形态学图像处理.pdf

- 电子科技大学:《数字图像处理》课程教学资源(课件讲稿)第五章 图像复原(图像几何校正).pdf

- 电子科技大学:《数字图像处理》课程教学资源(课件讲稿)第十章 图像分割.pdf

- 海南大学:《网络安全技术》课程教学资源(课件讲稿)第1章 网络安全概论(齐琦).pdf

- 海南大学:《网络安全技术》课程教学资源(课件讲稿)第2章 数据加密算法.pdf

- 海南大学:《网络安全技术》课程教学资源(课件讲稿)第4章 数据认证.pdf

- 海南大学:《网络安全技术》课程教学资源(课件讲稿)第3章 公钥密码体系与密钥管理.pdf

- 海南大学:《网络安全技术》课程教学资源(课件讲稿)第5章 实用的网络安全协议.pdf