电子科技大学:《现代密码理论 Modern Cryptographic Theory》课程教学资源(课件讲稿)第3章 流密码

例 9 3.1流密码基本原理

3.1 流密码基本原理

流密码的基本原理 好 一次一密密码 流密码基本概念 流密码的分类

流密码基本概念 流密码的基本原理 一次一密密码 流密码的分类

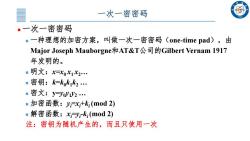

一次一密密码 。一次一密密码 ■一种理想的加密方案,叫做一次一密密码(one-time pad),由 Major Joseph Mauborgne和AT&T公司的Gilbert Vernam1917 年发明的。 ■明文:x=X01X2… ■密钥:k=k,kk2… ■密文:y=yyy2… ■加密函数:yx+k:(m0d2) ■解密函数:xyk,(mod2) 注:密钥为随机产生的,而且只使用一次

一次一密密码 一次一密密码 一种理想的加密方案,叫做一次一密密码(one-time pad),由 Major Joseph Mauborgne和AT&T公司的Gilbert Vernam 1917 年发明的。 明文:x=x0 x1 x2… 密钥:k=k0k1k2 … 密文:y=y0 y1 y2 … 加密函数:yi =xi+ki (mod 2) 解密函数:xi =yi -ki (mod 2) 注:密钥为随机产生的,而且只使用一次

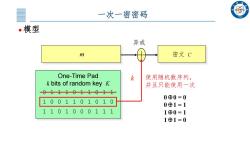

一次一密密码 。模型 异或 m 密文C One-Time Pad k 使用随机数序列, k bits of random key K 并且只能使用一次 0111011011 0⊕0=0 1001101010 0⊕1=1 1101000111 1⊕0=1 1⊕1=0

一次一密密码 模型 m 密文 C One-Time Pad k bits of random key K 1 0 0 1 1 0 1 0 1 0 0 1 1 1 0 1 1 0 1 1 1 1 0 1 0 0 0 1 1 1 使用随机数序列, 并且只能使用一次 k 0⊕0 = 0 0⊕1 = 1 1⊕0 = 1 1⊕1 = 0 异或

一次一密密码 。优点 ■密钥随机产生,仅使用一次; ■无条件安全; ■加密和解密为异或(模2加法)运算,效率较高。 。缺点 ■密钥长度至少与明文长度一样长,密钥共享困难,不太实用

一次一密密码 优点 密钥随机产生,仅使用一次; 无条件安全; 加密和解密为异或(模2加法)运算,效率较高。 缺点 密钥长度至少与明文长度一样长,密钥共享困难,不太实用

流密码基本概念 ·流密码概况 ■流密码(stream cipher))是一种重要的密码体制; ■明文消息按字符或比特逐位加密; ,流密码也称为序列密码(Sequence Cipher): ■流密码在20世纪50年代得到飞跃式发展; ■密钥流可以用移位寄存器电路来产生,也促进了线性和非线性 移位寄存器发展; ■流密码主要是基于硬件实现

流密码基本概念 流密码概况 流密码(stream cipher)是一种重要的密码体制; 明文消息按字符或比特逐位加密; 流密码也称为序列密码(Sequence Cipher); 流密码在20世纪50年代得到飞跃式发展; 密钥流可以用移位寄存器电路来产生,也促进了线性和非线性 移位寄存器发展; 流密码主要是基于硬件实现

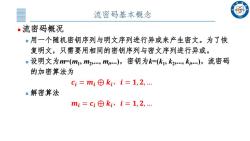

流密码基本概念 。流密码概况 ■用一个随机密钥序列与明文序列进行异或来产生密文。为了恢 复明文,只需要用相同的密钥序列与密文序列进行异或。 ■设明文为=(m1,m2,m…),密钥为K=(k1,k2,k…),流密码 的加密算法为 Ci=m1⊕ki,i=1,2,. ■解密算法 mi=ci⊕ki,i=1,2,…

流密码基本概念 流密码概况 用一个随机密钥序列与明文序列进行异或来产生密文。为了恢 复明文,只需要用相同的密钥序列与密文序列进行异或。 设明文为m=(m1 , m2 ,..., mi ,...),密钥为k=(k1 , k2 ,..., ki ,...),流密码 的加密算法为 𝒄𝒊 = 𝒎𝒊 ⊕ 𝒌𝒊,𝒊 = 𝟏, 𝟐, … 解密算法 𝒎𝒊 = 𝒄𝒊 ⊕ 𝒌𝒊,𝒊 = 𝟏, 𝟐, …

流密码基本概念 ·流密码基本通信模型 mi 攻击者 mi ci mi 发送者 加密 解密 接收者 a 密钥流生成器 密钥流生成器 秘密信道

流密码基本概念 流密码基本通信模型

流密码基本概念 ●安全性 ■流密码的安全性主要依赖于密钥序列。 ■产生真随机的密钥序列对于计算机程序来说是不太可能的。 ■密钥流生成器一满足真正随机序列的一些特性的伪随机序列

流密码基本概念 安全性 流密码的安全性主要依赖于密钥序列。 产生真随机的密钥序列对于计算机程序来说是不太可能的。 密钥流生成器——满足真正随机序列的一些特性的伪随机序列

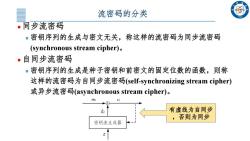

流密码的分类 。同步流密码 密钥序列的生成与密文无关,称这样的流密码为同步流密码 (synchronous stream cipher) ·自同步流密码 ■密钥序列的生成是种子密钥和前密文的固定位数的函数,则称 这样的流密码为自同步流密码(self-synchronizing stream cipher) 或异步流密码(asynchronous stream cipher). 171i Ci a 有虚线为自同步 ,否则为同步 密钥流生成器

流密码的分类 同步流密码 密钥序列的生成与密文无关,称这样的流密码为同步流密码 (synchronous stream cipher)。 自同步流密码 密钥序列的生成是种子密钥和前密文的固定位数的函数,则称 这样的流密码为自同步流密码(self-synchronizing stream cipher) 或异步流密码(asynchronous stream cipher)。 有虚线为自同步 ,否则为同步

按次数下载不扣除下载券;

注册用户24小时内重复下载只扣除一次;

顺序:VIP每日次数-->可用次数-->下载券;

- 电子科技大学:《现代密码理论 Modern Cryptographic Theory》课程教学资源(课件讲稿)第2章 古典密码.pdf

- 电子科技大学:《现代密码理论 Modern Cryptographic Theory》课程教学资源(课件讲稿)第1章 概述(李发根).pdf

- 电子科技大学:《算法设计与分析 Design and Analysis of Algorithms》研究生课程教学资源(课件讲稿,英文版)05 Approximation Algorithms.pdf

- 电子科技大学:《算法设计与分析 Design and Analysis of Algorithms》研究生课程教学资源(课件讲稿,英文版)04 NP and Computational Intractability.pdf

- 电子科技大学:《算法设计与分析 Design and Analysis of Algorithms》研究生课程教学资源(课件讲稿,英文版)03 Maximum Flow.pdf

- 电子科技大学:《算法设计与分析 Design and Analysis of Algorithms》研究生课程教学资源(课件讲稿,英文版)02 Basics of algorithm design & analysis.pdf

- 电子科技大学:《算法设计与分析 Design and Analysis of Algorithms》研究生课程教学资源(课件讲稿,英文版)Stable Matching.pdf

- 电子科技大学:《算法设计与分析 Design and Analysis of Algorithms》研究生课程教学资源(课件讲稿,英文版)01 Introduction(肖鸣宇).pdf

- 上饶师范学院:《数据库系统原理 An Introduction to Database System》课程教学资源(电子教案,颜清).doc

- 电子科技大学:《算法设计与分析 Algorithms Design and Analysis》课程教学资源(课件讲稿)第六章 分支限界法(Branch and Bound Method).pdf

- 电子科技大学:《算法设计与分析 Algorithms Design and Analysis》课程教学资源(课件讲稿)第五章 回朔法(Backtracking Algorithm).pdf

- 电子科技大学:《算法设计与分析 Algorithms Design and Analysis》课程教学资源(课件讲稿)第四章 贪心算法(Greedy Algorithm).pdf

- 电子科技大学:《算法设计与分析 Algorithms Design and Analysis》课程教学资源(课件讲稿)第三章 动态规划 Dynamic Programming.pdf

- 电子科技大学:《算法设计与分析 Algorithms Design and Analysis》课程教学资源(课件讲稿)第二章 递归与分治策略.pdf

- 电子科技大学:《算法设计与分析 Algorithms Design and Analysis》课程教学资源(课件讲稿)第一章 算法概述 Algorithm Introduction(刘瑶、陈佳).pdf

- 电子科技大学:《数据分析与数据挖掘 Data Analysis and Data Mining》课程教学资源(课件讲稿)Lecture 06 Classification.pdf

- 电子科技大学:《数据分析与数据挖掘 Data Analysis and Data Mining》课程教学资源(课件讲稿)Lecture 04 Association Rules of Data Reasoning.pdf

- 电子科技大学:《数据分析与数据挖掘 Data Analysis and Data Mining》课程教学资源(课件讲稿)Lecture 04 Association Rules of Data Reasoning(FP-growth Algorithm).pdf

- 电子科技大学:《数据分析与数据挖掘 Data Analysis and Data Mining》课程教学资源(课件讲稿)Lecture 04 Association Rules of Data Reasoning(Apriori Algorithm、Improve of Apriori Algorithm).pdf

- 电子科技大学:《数据分析与数据挖掘 Data Analysis and Data Mining》课程教学资源(课件讲稿)Lecture 05 Clustering Analysis.pdf

- 电子科技大学:《现代密码理论 Modern Cryptographic Theory》课程教学资源(课件讲稿)第4章 分组密码.pdf

- 电子科技大学:《现代密码理论 Modern Cryptographic Theory》课程教学资源(课件讲稿)第5章 Hash函数.pdf

- 电子科技大学:《现代密码理论 Modern Cryptographic Theory》课程教学资源(课件讲稿)第6章 公钥密码(一)6.1-6.4.pdf

- 电子科技大学:《现代密码理论 Modern Cryptographic Theory》课程教学资源(课件讲稿)第6章 公钥密码(二)6.5-6.9.pdf

- 电子科技大学:《现代密码理论 Modern Cryptographic Theory》课程教学资源(课件讲稿)第7章 数字签名.pdf

- 电子科技大学:《现代密码理论 Modern Cryptographic Theory》课程教学资源(课件讲稿)第8章 密码协议.pdf

- 中国科学技术大学:《网络安全》课程教学资源(课件讲稿)第1章 概述(主讲:曾凡平).pdf

- 中国科学技术大学:《网络安全》课程教学资源(课件讲稿)第2章 基础知识.pdf

- 中国科学技术大学:《网络安全》课程教学资源(课件讲稿)第3章 密码学基础.pdf

- 中国科学技术大学:《网络安全》课程教学资源(课件讲稿)第4章 虚拟专用网络(VPN)技术.pdf

- 《网络与系统安全》教学参考文献:An adaptive trust model based on recommendation filtering algorithm for the Internet of Things systems.pdf

- 《网络与系统安全》教学参考文献:Automatic Generation of Capability Leaks’ Exploits for Android Applications.pdf

- 《网络与系统安全》教学参考文献:Adaptive Random Testing for XSS Vulnerability.pdf

- 《网络与系统安全》教学参考文献:A Novel Hybrid Model for Task Dependent Scheduling in Container-based Edge Computing.pdf

- 《网络与系统安全》教学参考文献:Capability Leakage Detection Between Android Applications Based on Dynamic Feedback.pdf

- 《网络与系统安全》教学参考文献:Multi-platform Application Interaction Extraction for IoT Devices.pdf

- 《网络与系统安全》教学参考文献:RepassDroid - Automatic Detection of Android Malware Based on Essential Permissions and Semantic Features of Sensitive APIs.pdf

- 《网络与系统安全》教学参考文献:Web应用程序搜索功能的组合测试.pdf

- 《网络与系统安全》教学参考文献:物联网安全测评技术综述.pdf

- 中国科学技术大学:《信息安全导论》课程教学资源(课件讲稿)第1章 绪论(主讲:曾凡平).pdf