中国科学技术大学:《网络安全》课程教学资源(课件讲稿)第4章 虚拟专用网络(VPN)技术

第4章 虚拟专用网络(VPN)技术 中国科学技术大学 曾凡平 billzeng@ustc.edu.cn 2022秋季,网络安全,课程编号:C0MP6216P

2022秋季,网络安全,课程编号:COMP6216P 第4章 虚拟专用网络(VPN)技术 中国科学技术大学 曾凡平 billzeng@ustc.edu.cn

主要内容 1.概述 ·VPN的功能和原理 ·VPN的分类 2.基于第2层隧道协议的PPTP VPN和L2 TP VPN 3.基于第3层隧道协议的IPSec VPN ·IPSec的组成和工作模式 ·认证协议AH ·封装安全载荷ESP ·安全关联与安全策略 4.Vindows:环境下的VPN VPN技术 2

VPN技术 2 主要内容 1. 概述 • VPN的功能和原理 • VPN的分类 2. 基于第2层隧道协议的PPTP VPN和L2TP VPN 3. 基于第3层隧道协议的IPSec VPN • IPSec的组成和工作模式 • 认证协议AH • 封装安全载荷ESP • 安全关联与安全策略 4. Windows环境下的VPN

4.1概述 ·VPN(Virtual Private Network)即“虚拟专用网络”,是企业网在互 联网(或其他公共网络)上的扩展。 ·VPN在互联网上开辟一条安全的隧道,以保证两个端点(或两个 局域网)之间的安全通信。 ·VPN构建于廉价的互联网之上,可以实现远程主机与局域网(内网)之间 的安全通信,也可以实现任何两个局域网之间的安全连接。 ·Microsoft Windows和Linux的任何一个版本都可以用作VPN客户端, Windows Server以及Linux的服务器版本均可以配置为VPN服务器。因 此,从经济性和安全性考虑,VPN是企业实现安全通信的一个很好的 选择。 VPN技术 3

• VPN(Virtual Private Network)即“虚拟专用网络” ,是企业网在互 联网(或其他公共网络)上的扩展。 • VPN在互联网上开辟一条安全的隧道,以保证两个端点(或两个 局域网)之间的安全通信。 • VPN构建于廉价的互联网之上,可以实现远程主机与局域网(内网)之间 的安全通信,也可以实现任何两个局域网之间的安全连接。 • Microsoft Windows和Linux的任何一个版本都可以用作VPN客户端, Windows Server 以及Linux的服务器版本均可以配置为VPN服务器。因 此,从经济性和安全性考虑,VPN是企业实现安全通信的一个很好的 选择。 VPN技术 3 4.1 概述

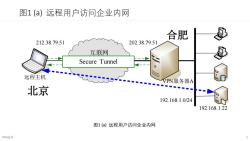

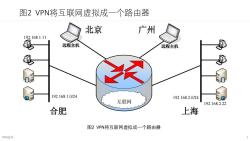

4.1.1VPN的功能和原理 ·VPN的功能是将互联网虚拟成路由器,将物理位置分散的 局域网和主机虚拟成一个统一的虚拟企业网。 ·VPN综合利用了隧道技术、加密技术、鉴别技术和密钥管 理等技术,在公共网络之上建立一个虚拟的安全通道, 实现两个网络或两台主机之间的安全连接。 ·图1所示的是企业使用VPN的两种典型模式。 VPN技术

4.1.1 VPN的功能和原理 • VPN的功能是将互联网虚拟成路由器,将物理位置分散的 局域网和主机虚拟成一个统一的虚拟企业网。 • VPN综合利用了隧道技术、加密技术、鉴别技术和密钥管 理等技术,在公共网络之上建立一个虚拟的安全通道, 实现两个网络或两台主机之间的安全连接。 • 图1所示的是企业使用VPN的两种典型模式。 VPN技术 4

图1(a)远程用户访问企业内网 合肥 212.38.79.51 202.38.79.51 互联网 Secure Tunnel 远程主机 PN服务器A 北京 192.168.1.0/24 192.168.1.22 图1(a)远程用户访问企业内网 VPN技术 5

互联网 VPN服务器A 远程主机 192.168.1.0/24 Secure Tunnel 212.38.79.51 202.38.79.51 合肥 北京 192.168.1.22 图1 (a) 远程用户访问企业内网 VPN技术 5 图1 (a) 远程用户访问企业内网

图1(b)企业分支机构之间的局域网互联 192.168.1.11 合肥 上海 202.38.79.51 212.38.64.55 互联网 Secure Tunnel VPN服务器A VPN服务器B 192.168.1.0/24 192.168.2.0/24 192.168.2.22 图1(b)企业分支机构之间的局域网互联 VPN技术 6

图1(b) 企业分支机构之间的局域网互联 VPN技术 6 互联网 VPN服务器B 192.168.2.0/24 VPN服务器A 192.168.1.0/24 202.38.79.51 212.38.64.55 192.168.1.11 合肥 上海 192.168.2.22 Secure Tunnel 图1(b) 企业分支机构之间的局域网互联

图2VPN将互联网虚拟成一个路由器 北京 广州 192.168.1.11 远程主机 远程主机 192.168.1.0/24 192.168.2.0/24 互联网 192.168.2.22 合肥 上海 图2VPN将互联网虚拟成一个路由器 VPN技术 7

互联网 192.168.1.0/24 192.168.2.0/24 合肥 上海 192.168.1.11 192.168.2.22 远程主机 广州 远程主机 北京 图2 VPN将互联网虚拟成一个路由器 VPN技术 7 图2 VPN将互联网虚拟成一个路由器

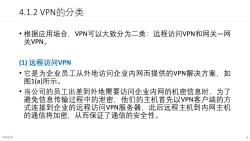

4.1.2VPN的分类 ·根据应用场合,VPN可以大致分为二类:远程访问VPN和网关一网 关VPN。 (1)远程访问VPN ·它是为企业员工从外地访问企业内网而提供的VPN解决方案,如 图1(a)所示。 。 当公司的员工出差到外地需要访问企业内网的机密信息时,为了 避免信息传输过程中的泄密,他们的主机首先以VPN客户端的方 式连接到企业的远程访问VPN服务器,此后远程主机到内网主机 的通信将加密,从而保证了通信的安全性。 VPN技术 8

4.1.2 VPN的分类 • 根据应用场合,VPN可以大致分为二类:远程访问VPN和网关—网 关VPN。 (1) 远程访问VPN • 它是为企业员工从外地访问企业内网而提供的VPN解决方案,如 图1(a)所示。 • 当公司的员工出差到外地需要访问企业内网的机密信息时,为了 避免信息传输过程中的泄密,他们的主机首先以VPN客户端的方 式连接到企业的远程访问VPN服务器,此后远程主机到内网主机 的通信将加密,从而保证了通信的安全性。 VPN技术 8

从应用的观点分类 (2)网关一网关VPN ·也称为“网络一网络VPN”,如图1(b)所示。 ·这种方案通过不姿全的互联网实现两个或多个局域网的 安全至联。在每个局域网的出口处设置VPN服务器,当局 域网之间需要交换信息时,两个VPN服务器之间建立一条 安全的隧道,保证其中的通信安全。 ·这种方式适合企业各分支机构、商业合作伙伴之间的网 络互联。 VPN技术 9

从应用的观点分类 (2) 网关—网关VPN • 也称为“网络—网络VPN”,如图1(b)所示。 • 这种方案通过不安全的互联网实现两个或多个局域网的 安全互联。在每个局域网的出口处设置VPN服务器,当局 域网之间需要交换信息时,两个VPN服务器之间建立一条 安全的隧道,保证其中的通信安全。 • 这种方式适合企业各分支机构、商业合作伙伴之间的网 络互联。 VPN技术 9

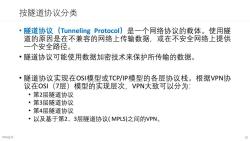

按隧道协议分类 隧道协议(Tunneling Protocol)是一个网络协议的载体。使用隧 道的原因是在不兼容的网络上传输数据,或在不安全网络上提供 一个安全路径。 ·隧道协议可能使用数据加密技术来保护所传输的数据。 ·隧道协议实现在OSI模型或TCP/IP模型的各层协议栈。根据VPN协 议在OSl(7层)模型的实现层次,VPN大致可以分为: ·第2层隧道协议 ·第3层隧道协议 ·第4层隧道协议 ·以及基于第2、3层隧道协议(MPLS)之间的VPN。 VPN技术 10

按隧道协议分类 • 隧道协议(Tunneling Protocol)是一个网络协议的载体。使用隧 道的原因是在不兼容的网络上传输数据,或在不安全网络上提供 一个安全路径。 • 隧道协议可能使用数据加密技术来保护所传输的数据。 • 隧道协议实现在OSI模型或TCP/IP模型的各层协议栈。根据VPN协 议在OSI(7层)模型的实现层次,VPN大致可以分为: • 第2层隧道协议 • 第3层隧道协议 • 第4层隧道协议 • 以及基于第2、3层隧道协议( MPLS)之间的VPN。 VPN技术 10

按次数下载不扣除下载券;

注册用户24小时内重复下载只扣除一次;

顺序:VIP每日次数-->可用次数-->下载券;

- 中国科学技术大学:《网络安全》课程教学资源(课件讲稿)第3章 密码学基础.pdf

- 中国科学技术大学:《网络安全》课程教学资源(课件讲稿)第2章 基础知识.pdf

- 中国科学技术大学:《网络安全》课程教学资源(课件讲稿)第1章 概述(主讲:曾凡平).pdf

- 电子科技大学:《现代密码理论 Modern Cryptographic Theory》课程教学资源(课件讲稿)第8章 密码协议.pdf

- 电子科技大学:《现代密码理论 Modern Cryptographic Theory》课程教学资源(课件讲稿)第7章 数字签名.pdf

- 电子科技大学:《现代密码理论 Modern Cryptographic Theory》课程教学资源(课件讲稿)第6章 公钥密码(二)6.5-6.9.pdf

- 电子科技大学:《现代密码理论 Modern Cryptographic Theory》课程教学资源(课件讲稿)第6章 公钥密码(一)6.1-6.4.pdf

- 电子科技大学:《现代密码理论 Modern Cryptographic Theory》课程教学资源(课件讲稿)第5章 Hash函数.pdf

- 电子科技大学:《现代密码理论 Modern Cryptographic Theory》课程教学资源(课件讲稿)第4章 分组密码.pdf

- 电子科技大学:《现代密码理论 Modern Cryptographic Theory》课程教学资源(课件讲稿)第3章 流密码.pdf

- 电子科技大学:《现代密码理论 Modern Cryptographic Theory》课程教学资源(课件讲稿)第2章 古典密码.pdf

- 电子科技大学:《现代密码理论 Modern Cryptographic Theory》课程教学资源(课件讲稿)第1章 概述(李发根).pdf

- 电子科技大学:《算法设计与分析 Design and Analysis of Algorithms》研究生课程教学资源(课件讲稿,英文版)05 Approximation Algorithms.pdf

- 电子科技大学:《算法设计与分析 Design and Analysis of Algorithms》研究生课程教学资源(课件讲稿,英文版)04 NP and Computational Intractability.pdf

- 电子科技大学:《算法设计与分析 Design and Analysis of Algorithms》研究生课程教学资源(课件讲稿,英文版)03 Maximum Flow.pdf

- 电子科技大学:《算法设计与分析 Design and Analysis of Algorithms》研究生课程教学资源(课件讲稿,英文版)02 Basics of algorithm design & analysis.pdf

- 电子科技大学:《算法设计与分析 Design and Analysis of Algorithms》研究生课程教学资源(课件讲稿,英文版)Stable Matching.pdf

- 电子科技大学:《算法设计与分析 Design and Analysis of Algorithms》研究生课程教学资源(课件讲稿,英文版)01 Introduction(肖鸣宇).pdf

- 上饶师范学院:《数据库系统原理 An Introduction to Database System》课程教学资源(电子教案,颜清).doc

- 电子科技大学:《算法设计与分析 Algorithms Design and Analysis》课程教学资源(课件讲稿)第六章 分支限界法(Branch and Bound Method).pdf

- 《网络与系统安全》教学参考文献:An adaptive trust model based on recommendation filtering algorithm for the Internet of Things systems.pdf

- 《网络与系统安全》教学参考文献:Automatic Generation of Capability Leaks’ Exploits for Android Applications.pdf

- 《网络与系统安全》教学参考文献:Adaptive Random Testing for XSS Vulnerability.pdf

- 《网络与系统安全》教学参考文献:A Novel Hybrid Model for Task Dependent Scheduling in Container-based Edge Computing.pdf

- 《网络与系统安全》教学参考文献:Capability Leakage Detection Between Android Applications Based on Dynamic Feedback.pdf

- 《网络与系统安全》教学参考文献:Multi-platform Application Interaction Extraction for IoT Devices.pdf

- 《网络与系统安全》教学参考文献:RepassDroid - Automatic Detection of Android Malware Based on Essential Permissions and Semantic Features of Sensitive APIs.pdf

- 《网络与系统安全》教学参考文献:Web应用程序搜索功能的组合测试.pdf

- 《网络与系统安全》教学参考文献:物联网安全测评技术综述.pdf

- 中国科学技术大学:《信息安全导论》课程教学资源(课件讲稿)第1章 绪论(主讲:曾凡平).pdf

- 中国科学技术大学:《信息安全导论》课程教学资源(课件讲稿)第2章 密码技术.pdf

- 中国科学技术大学:《信息安全导论》课程教学资源(课件讲稿)第3章 身份认证.pdf

- 中国科学技术大学:《信息安全导论》课程教学资源(课件讲稿)第4章 授权与访问控制技术.pdf

- 中国科学技术大学:《信息安全导论》课程教学资源(课件讲稿)第5章 信息隐藏技术.pdf

- 中国科学技术大学:《信息安全导论》课程教学资源(课件讲稿)第6章 主机系统安全技术.pdf

- 中国科学技术大学:《信息安全导论》课程教学资源(课件讲稿)第7章 网络与系统攻击技术.pdf

- 中国科学技术大学:《信息安全导论》课程教学资源(课件讲稿)第8章 网络与系统安全防护.pdf

- 中国科学技术大学:《信息安全导论》课程教学资源(课件讲稿)第9章 安全审计与责任认定技术.pdf

- 中国科学技术大学:《信息安全导论》课程教学资源(课件讲稿)第10章 Internet安全.pdf

- 中国科学技术大学:《信息安全导论》课程教学资源(课件讲稿)第11章 无线网络安全.pdf