电子科技大学:《现代密码理论 Modern Cryptographic Theory》课程教学资源(课件讲稿)第5章 Hash函数

例 9 5.1Hash函数的概念

5.1 Hash函数的概念

Hash函数的概念 Hash函数的性质 迭代型Hash函数的一般结构

迭代型Hash函数的一般结构 Hash函数的概念 Hash函数的性质

Hash函数的概念 ·基本定义 ■哈希函数H是一公开函数:用于将任意长的消息m映射为较短 的、固定长度的一个值h(m。 。应用领域 ■数字签名 ■消息完整性检测

Hash函数的概念 基本定义 哈希函数H是一公开函数:用于将任意长的消息m映射为较短 的、固定长度的一个值h(m)。 应用领域 数字签名 消息完整性检测

Hash函数的性质 。Hash函数的目的是为需要认证的消息产生一个“数字指纹”。为 了能够实现对消息的认证,它必须具备以下性质: ()函数的输入可以是任意长;函数的输出是固定长。 (3)对任意给定的x,计算hc)比较容易。 (4)对任意给定的Hash值z,找到满足(x)=z的x在计算上是不可行 的—单向性(one-way)。 (⑤)已知x,找到y0yx)满足(y)=h(c)在计算上是不可行的一抗弱 碰撞性(weak collision resistance)。 (6)找到任意两个不同的输入x,y,使(y)=h(c)在计算上是不可行 的—抗强碰撞性(strong collision resistance)

Hash函数的性质 Hash函数的目的是为需要认证的消息产生一个“数字指纹”。为 了能够实现对消息的认证,它必须具备以下性质: (1)函数的输入可以是任意长;函数的输出是固定长。 (3)对任意给定的x,计算h(x)比较容易。 (4)对任意给定的Hash值z,找到满足h(x)=z的x在计算上是不可行 的——单向性(one-way)。 (5)已知x,找到y(y≠x)满足h(y)=h(x)在计算上是不可行的——抗弱 碰撞性(weak collision resistance)。 (6)找到任意两个不同的输入x, y,使h(y)=h(x)在计算上是不可行 的——抗强碰撞性(strong collision resistance)

Hash函数的性质 ●碰撞性 ■对于两个不同的消息x和y,如果它们的Hash值相同,则发生了 碰撞。 ■实际上,可能的消息是无限的,可能的Has值是有限的,不同 的消息会产生相同的Hash值,即碰撞是存在的。 。要求 ■不能按要求找到一个碰撞(计算安全)

Hash函数的性质 碰撞性 对于两个不同的消息x和y,如果它们的Hash值相同,则发生了 碰撞。 实际上,可能的消息是无限的,可能的Hash值是有限的,不同 的消息会产生相同的Hash值,即碰撞是存在的。 要求 不能按要求找到一个碰撞(计算安全)

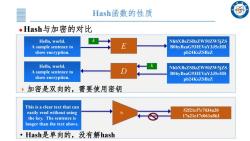

Hash函数的性质 。Hash与加密的对比 Hello,world. NhbXBsZSBzZW50ZW5jZS A sample sentence to E B0byBzaG93IEVuY3J5cHR show encryption. pb24KsZSBzZ Hello,world. NhbXBsZSBzZW50ZW5jZS A sample sentence to B0byBzaG93IEVuY3J5cHR show encryption. pb24KsZSBzZ 加密是双向的,需要使用密钥 This is a clear text that can easily read without using 52f21cf7c7034a20 the key.The sentence is 17a21e17e061a863 longer than the text above. Hash是单向的,没有解hash

Hash函数的性质 Hash与加密的对比 Hello, world. A sample sentence to show encryption. E NhbXBsZSBzZW50ZW5jZS B0byBzaG93IEVuY3J5cHR pb24KsZSBzZ k Hello, world. A sample sentence to show encryption. D NhbXBsZSBzZW50ZW5jZS B0byBzaG93IEVuY3J5cHR pb24KsZSBzZ k 加密是双向的,需要使用密钥 h 52f21cf7c7034a20 17a21e17e061a863 This is a clear text that can easily read without using the key. The sentence is longer than the text above. • Hash是单向的,没有解hash

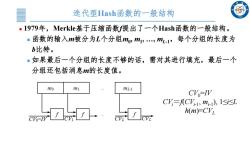

迭代型Hash函数的一般结构 。1979年,Merklez基于压缩函数f提出了一个Hash函数的一般结构。 ■函数的输入m被分为L个分组m,m1,,mL-1,每个分组的长度为 b比特。 ■如果最后一个分组的长度不够的话,需对其进行填充,最后一个 分组还包括消息m的长度值。 110 1m1 1mL-1 CV。=IW CV=CV-1,m-1),1≤iL h(m)=CVL

迭代型Hash函数的一般结构 1979年,Merkle基于压缩函数f提出了一个Hash函数的一般结构。 函数的输入m被分为L个分组m0 , m1 , …, mL-1,每个分组的长度为 b比特。 如果最后一个分组的长度不够的话,需对其进行填充,最后一个 分组还包括消息m的长度值。 CV0 =IV CVi =f(CVi-1 , mi-1 ), 1≤i≤L h(m)=CVL

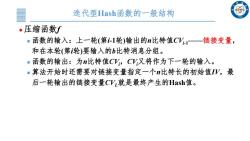

迭代型Hash函数的一般结构 ·压缩函数f ■函数的输入:上一轮(第i1轮)输出的n比特值CV1一链接变量, 和在本轮(第轮)要输入的b比特消息分组。 ■函数的输出:为n比特值CV,CV又将作为下一轮的输入。 ■算法开始时还需要对链接变量指定一个比特长的初始值IV,最 后一轮输出的链接变量CV,就是最终产生的Hash值

迭代型Hash函数的一般结构 压缩函数f 函数的输入:上一轮(第i-1轮)输出的n比特值CVi-1——链接变量, 和在本轮(第i轮)要输入的b比特消息分组。 函数的输出:为n比特值CVi,CVi又将作为下一轮的输入。 算法开始时还需要对链接变量指定一个n比特长的初始值IV,最 后一轮输出的链接变量CVL就是最终产生的Hash值

例 9 5.2Hash函数MD5

5.2 Hash函数MD5

Hash函数MD5 网 9 算法描述 MD5压缩函数

MD5压缩函数 Hash函数MD5 算法描述

按次数下载不扣除下载券;

注册用户24小时内重复下载只扣除一次;

顺序:VIP每日次数-->可用次数-->下载券;

- 电子科技大学:《现代密码理论 Modern Cryptographic Theory》课程教学资源(课件讲稿)第4章 分组密码.pdf

- 电子科技大学:《现代密码理论 Modern Cryptographic Theory》课程教学资源(课件讲稿)第3章 流密码.pdf

- 电子科技大学:《现代密码理论 Modern Cryptographic Theory》课程教学资源(课件讲稿)第2章 古典密码.pdf

- 电子科技大学:《现代密码理论 Modern Cryptographic Theory》课程教学资源(课件讲稿)第1章 概述(李发根).pdf

- 电子科技大学:《算法设计与分析 Design and Analysis of Algorithms》研究生课程教学资源(课件讲稿,英文版)05 Approximation Algorithms.pdf

- 电子科技大学:《算法设计与分析 Design and Analysis of Algorithms》研究生课程教学资源(课件讲稿,英文版)04 NP and Computational Intractability.pdf

- 电子科技大学:《算法设计与分析 Design and Analysis of Algorithms》研究生课程教学资源(课件讲稿,英文版)03 Maximum Flow.pdf

- 电子科技大学:《算法设计与分析 Design and Analysis of Algorithms》研究生课程教学资源(课件讲稿,英文版)02 Basics of algorithm design & analysis.pdf

- 电子科技大学:《算法设计与分析 Design and Analysis of Algorithms》研究生课程教学资源(课件讲稿,英文版)Stable Matching.pdf

- 电子科技大学:《算法设计与分析 Design and Analysis of Algorithms》研究生课程教学资源(课件讲稿,英文版)01 Introduction(肖鸣宇).pdf

- 上饶师范学院:《数据库系统原理 An Introduction to Database System》课程教学资源(电子教案,颜清).doc

- 电子科技大学:《算法设计与分析 Algorithms Design and Analysis》课程教学资源(课件讲稿)第六章 分支限界法(Branch and Bound Method).pdf

- 电子科技大学:《算法设计与分析 Algorithms Design and Analysis》课程教学资源(课件讲稿)第五章 回朔法(Backtracking Algorithm).pdf

- 电子科技大学:《算法设计与分析 Algorithms Design and Analysis》课程教学资源(课件讲稿)第四章 贪心算法(Greedy Algorithm).pdf

- 电子科技大学:《算法设计与分析 Algorithms Design and Analysis》课程教学资源(课件讲稿)第三章 动态规划 Dynamic Programming.pdf

- 电子科技大学:《算法设计与分析 Algorithms Design and Analysis》课程教学资源(课件讲稿)第二章 递归与分治策略.pdf

- 电子科技大学:《算法设计与分析 Algorithms Design and Analysis》课程教学资源(课件讲稿)第一章 算法概述 Algorithm Introduction(刘瑶、陈佳).pdf

- 电子科技大学:《数据分析与数据挖掘 Data Analysis and Data Mining》课程教学资源(课件讲稿)Lecture 06 Classification.pdf

- 电子科技大学:《数据分析与数据挖掘 Data Analysis and Data Mining》课程教学资源(课件讲稿)Lecture 04 Association Rules of Data Reasoning.pdf

- 电子科技大学:《数据分析与数据挖掘 Data Analysis and Data Mining》课程教学资源(课件讲稿)Lecture 04 Association Rules of Data Reasoning(FP-growth Algorithm).pdf

- 电子科技大学:《现代密码理论 Modern Cryptographic Theory》课程教学资源(课件讲稿)第6章 公钥密码(一)6.1-6.4.pdf

- 电子科技大学:《现代密码理论 Modern Cryptographic Theory》课程教学资源(课件讲稿)第6章 公钥密码(二)6.5-6.9.pdf

- 电子科技大学:《现代密码理论 Modern Cryptographic Theory》课程教学资源(课件讲稿)第7章 数字签名.pdf

- 电子科技大学:《现代密码理论 Modern Cryptographic Theory》课程教学资源(课件讲稿)第8章 密码协议.pdf

- 中国科学技术大学:《网络安全》课程教学资源(课件讲稿)第1章 概述(主讲:曾凡平).pdf

- 中国科学技术大学:《网络安全》课程教学资源(课件讲稿)第2章 基础知识.pdf

- 中国科学技术大学:《网络安全》课程教学资源(课件讲稿)第3章 密码学基础.pdf

- 中国科学技术大学:《网络安全》课程教学资源(课件讲稿)第4章 虚拟专用网络(VPN)技术.pdf

- 《网络与系统安全》教学参考文献:An adaptive trust model based on recommendation filtering algorithm for the Internet of Things systems.pdf

- 《网络与系统安全》教学参考文献:Automatic Generation of Capability Leaks’ Exploits for Android Applications.pdf

- 《网络与系统安全》教学参考文献:Adaptive Random Testing for XSS Vulnerability.pdf

- 《网络与系统安全》教学参考文献:A Novel Hybrid Model for Task Dependent Scheduling in Container-based Edge Computing.pdf

- 《网络与系统安全》教学参考文献:Capability Leakage Detection Between Android Applications Based on Dynamic Feedback.pdf

- 《网络与系统安全》教学参考文献:Multi-platform Application Interaction Extraction for IoT Devices.pdf

- 《网络与系统安全》教学参考文献:RepassDroid - Automatic Detection of Android Malware Based on Essential Permissions and Semantic Features of Sensitive APIs.pdf

- 《网络与系统安全》教学参考文献:Web应用程序搜索功能的组合测试.pdf

- 《网络与系统安全》教学参考文献:物联网安全测评技术综述.pdf

- 中国科学技术大学:《信息安全导论》课程教学资源(课件讲稿)第1章 绪论(主讲:曾凡平).pdf

- 中国科学技术大学:《信息安全导论》课程教学资源(课件讲稿)第2章 密码技术.pdf

- 中国科学技术大学:《信息安全导论》课程教学资源(课件讲稿)第3章 身份认证.pdf