电子科技大学:《现代密码理论 Modern Cryptographic Theory》课程教学资源(课件讲稿)第8章 密码协议

例 9 8.1密钥分配

8.1 密钥分配

密钥分配 ·密钥分类 ■()静态密钥(长期密钥):这类密钥使用的周期比较长,确切的周 期将取决于具体的应用,可能几小时到几年。 ■(2)会话密钥(短期密钥):这类密钥的生命周期比较短,可能几分 钟或几天。会话密钥通常用于在某一时间段内加密数据

密钥分配 密钥分类 (1)静态密钥(长期密钥):这类密钥使用的周期比较长,确切的周 期将取决于具体的应用,可能几小时到几年。 (2)会话密钥(短期密钥):这类密钥的生命周期比较短,可能几分 钟或几天。会话密钥通常用于在某一时间段内加密数据

密钥分配 ·密钥分配的方法 ■(1)物理分配:使用一个信使通过物理手段进行分配。系统的安全 性取决于信使。 ■(2)使用对称密码技术分配:一旦在用户和信任权威之间建立了秘 密钥。我们就可以使用信任权威帮助任何两个用户产生共享密钥。 需要信任权威和这两个用户同时在线,并且也需要一种物理的手 段建立初始密钥。 ■(③)使用公钥密码技术分配:使用公钥密码技术,两个互不认识或 信任的用户可以建立一个共享密钥一可使用密钥交换(ky exchange)协议来实现

密钥分配 密钥分配的方法 (1)物理分配:使用一个信使通过物理手段进行分配。系统的安全 性取决于信使。 (2)使用对称密码技术分配:一旦在用户和信任权威之间建立了秘 密钥。我们就可以使用信任权威帮助任何两个用户产生共享密钥。 需要信任权威和这两个用户同时在线,并且也需要一种物理的手 段建立初始密钥。 (3)使用公钥密码技术分配:使用公钥密码技术,两个互不认识或 信任的用户可以建立一个共享密钥——可使用密钥交换(key exchange)协议来实现

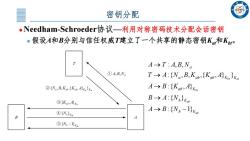

密钥分配 。Needham-Schroeder协议一利用对称密码技术分配会话密钥 ■假设A和B分别与信任权威T建立了一个共享的静态密钥Km和K A-→T:A,B,N。 ①A,B,Na T>A:{Na:B,Kab {Kab:A3Ky3Ka ②{Na,B,Kb,{Kab,4x}x A→B:{Kb,AK ③{Kb,x B→A:{NbK ④{N,k A→B:{N-1k B A ⑤{N,-1x

密钥分配 Needham-Schroeder协议—利用对称密码技术分配会话密钥 假设A和B分别与信任权威T建立了一个共享的静态密钥Kat和Kbt。 : , , :{ , , ,{ , } } :{ , } :{ } :{ 1} bt at bt ab ab a a ab ab K K ab K b K b K A T A B N T A N B K K A A B K A B A N A B N

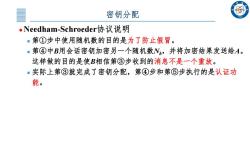

密钥分配 ·Needham-Schroeder协议说明 ■第①步中使用随机数的目的是为了防止假冒。 ■第④中B用会话密钥加密另一个随机数N,并将加密结果发送给A。 这样做的目的是使B相信第③步收到的消息不是一个重放。 ■实际上第③就完成了密钥分配,第④步和第⑤步执行的是认证功 能

密钥分配 Needham-Schroeder协议说明 第①步中使用随机数的目的是为了防止假冒。 第④中B用会话密钥加密另一个随机数Nb,并将加密结果发送给A。 这样做的目的是使B相信第③步收到的消息不是一个重放。 实际上第③就完成了密钥分配,第④步和第⑤步执行的是认证功 能

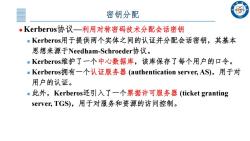

密钥分配 。Kerberos协议一利用对称密码技术分配会话密钥 ■Kerberos用于提供两个实体之间的认证并分配会话密钥,其基本 思想来源于Needham-Schroeder协议。 ■Kerberos:维护了一个中心数据库,该库保存了每个用户的口令。 ■Kerberos拥有一个认证服务器(authentication server,,AS),用于对 用户的认证。 .此外,Kerberos:还引入了一个票据许可服务器(ticket granting server,,TGS),用于对服务和资源的访问控制

密钥分配 Kerberos协议—利用对称密码技术分配会话密钥 Kerberos用于提供两个实体之间的认证并分配会话密钥,其基本 思想来源于Needham-Schroeder协议。 Kerberos维护了一个中心数据库,该库保存了每个用户的口令。 Kerberos拥有一个认证服务器 (authentication server, AS),用于对 用户的认证。 此外,Kerberos还引入了一个票据许可服务器 (ticket granting server, TGS),用于对服务和资源的访问控制

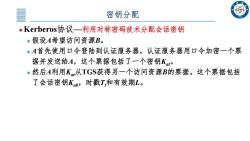

密钥分配 。Kerberos协议一利用对称密码技术分配会话密钥 ■假设A希望访问资源B。 ■A首先使用口令登陆到认证服务器,认证服务器用口令加密一个票 据并发送给A,这个票据包括了一个密钥Km· ■然后A利用K,从TGS获得另一个访问资源B的票据。这个票据包括 了会话密钥Kb,时戳T,和有效期L

密钥分配 Kerberos协议—利用对称密码技术分配会话密钥 假设A希望访问资源B。 A首先使用口令登陆到认证服务器,认证服务器用口令加密一个票 据并发送给A,这个票据包括了一个密钥Kat。 然后A利用Kat从TGS获得另一个访问资源B的票据。这个票据包括 了会话密钥Kab,时戳Tt和有效期L

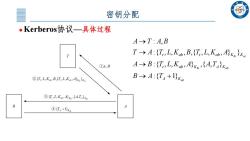

密钥分配 。Kerberos协议一具体过程 A→T:A,B T>A:{T,L Kab:B,(TL,Kab,A3Kn Ka ①A,B A->B:{T,L,K b,A3KA.TAKa 2(T:L,K:B,(T::L,Kab,AKs}Ka B→A:{T4+1K ③T,L,K,Ax,{A,T} B A ④Ta+1x

密钥分配 Kerberos协议—具体过程 : , :{ , , , ,{ , , , } } :{ , , , } ,{ , } :{ 1} bt at bt ab ab t ab t ab K K t ab K A K A K A T A B T A T L K B T L K A A B T L K A A T B A T

例 9 8.2密钥协商

8.2 密钥协商

密钥协商 ·密钥协商协议 ■密钥协商(key agreement))协议可以使两个用户在一个公开信道生 成一个会话密钥,这个会话密钥是双方输入消息的一个函数

密钥协商 密钥协商协议 密钥协商(key agreement)协议可以使两个用户在一个公开信道生 成一个会话密钥,这个会话密钥是双方输入消息的一个函数

按次数下载不扣除下载券;

注册用户24小时内重复下载只扣除一次;

顺序:VIP每日次数-->可用次数-->下载券;

- 电子科技大学:《现代密码理论 Modern Cryptographic Theory》课程教学资源(课件讲稿)第7章 数字签名.pdf

- 电子科技大学:《现代密码理论 Modern Cryptographic Theory》课程教学资源(课件讲稿)第6章 公钥密码(二)6.5-6.9.pdf

- 电子科技大学:《现代密码理论 Modern Cryptographic Theory》课程教学资源(课件讲稿)第6章 公钥密码(一)6.1-6.4.pdf

- 电子科技大学:《现代密码理论 Modern Cryptographic Theory》课程教学资源(课件讲稿)第5章 Hash函数.pdf

- 电子科技大学:《现代密码理论 Modern Cryptographic Theory》课程教学资源(课件讲稿)第4章 分组密码.pdf

- 电子科技大学:《现代密码理论 Modern Cryptographic Theory》课程教学资源(课件讲稿)第3章 流密码.pdf

- 电子科技大学:《现代密码理论 Modern Cryptographic Theory》课程教学资源(课件讲稿)第2章 古典密码.pdf

- 电子科技大学:《现代密码理论 Modern Cryptographic Theory》课程教学资源(课件讲稿)第1章 概述(李发根).pdf

- 电子科技大学:《算法设计与分析 Design and Analysis of Algorithms》研究生课程教学资源(课件讲稿,英文版)05 Approximation Algorithms.pdf

- 电子科技大学:《算法设计与分析 Design and Analysis of Algorithms》研究生课程教学资源(课件讲稿,英文版)04 NP and Computational Intractability.pdf

- 电子科技大学:《算法设计与分析 Design and Analysis of Algorithms》研究生课程教学资源(课件讲稿,英文版)03 Maximum Flow.pdf

- 电子科技大学:《算法设计与分析 Design and Analysis of Algorithms》研究生课程教学资源(课件讲稿,英文版)02 Basics of algorithm design & analysis.pdf

- 电子科技大学:《算法设计与分析 Design and Analysis of Algorithms》研究生课程教学资源(课件讲稿,英文版)Stable Matching.pdf

- 电子科技大学:《算法设计与分析 Design and Analysis of Algorithms》研究生课程教学资源(课件讲稿,英文版)01 Introduction(肖鸣宇).pdf

- 上饶师范学院:《数据库系统原理 An Introduction to Database System》课程教学资源(电子教案,颜清).doc

- 电子科技大学:《算法设计与分析 Algorithms Design and Analysis》课程教学资源(课件讲稿)第六章 分支限界法(Branch and Bound Method).pdf

- 电子科技大学:《算法设计与分析 Algorithms Design and Analysis》课程教学资源(课件讲稿)第五章 回朔法(Backtracking Algorithm).pdf

- 电子科技大学:《算法设计与分析 Algorithms Design and Analysis》课程教学资源(课件讲稿)第四章 贪心算法(Greedy Algorithm).pdf

- 电子科技大学:《算法设计与分析 Algorithms Design and Analysis》课程教学资源(课件讲稿)第三章 动态规划 Dynamic Programming.pdf

- 电子科技大学:《算法设计与分析 Algorithms Design and Analysis》课程教学资源(课件讲稿)第二章 递归与分治策略.pdf

- 中国科学技术大学:《网络安全》课程教学资源(课件讲稿)第1章 概述(主讲:曾凡平).pdf

- 中国科学技术大学:《网络安全》课程教学资源(课件讲稿)第2章 基础知识.pdf

- 中国科学技术大学:《网络安全》课程教学资源(课件讲稿)第3章 密码学基础.pdf

- 中国科学技术大学:《网络安全》课程教学资源(课件讲稿)第4章 虚拟专用网络(VPN)技术.pdf

- 《网络与系统安全》教学参考文献:An adaptive trust model based on recommendation filtering algorithm for the Internet of Things systems.pdf

- 《网络与系统安全》教学参考文献:Automatic Generation of Capability Leaks’ Exploits for Android Applications.pdf

- 《网络与系统安全》教学参考文献:Adaptive Random Testing for XSS Vulnerability.pdf

- 《网络与系统安全》教学参考文献:A Novel Hybrid Model for Task Dependent Scheduling in Container-based Edge Computing.pdf

- 《网络与系统安全》教学参考文献:Capability Leakage Detection Between Android Applications Based on Dynamic Feedback.pdf

- 《网络与系统安全》教学参考文献:Multi-platform Application Interaction Extraction for IoT Devices.pdf

- 《网络与系统安全》教学参考文献:RepassDroid - Automatic Detection of Android Malware Based on Essential Permissions and Semantic Features of Sensitive APIs.pdf

- 《网络与系统安全》教学参考文献:Web应用程序搜索功能的组合测试.pdf

- 《网络与系统安全》教学参考文献:物联网安全测评技术综述.pdf

- 中国科学技术大学:《信息安全导论》课程教学资源(课件讲稿)第1章 绪论(主讲:曾凡平).pdf

- 中国科学技术大学:《信息安全导论》课程教学资源(课件讲稿)第2章 密码技术.pdf

- 中国科学技术大学:《信息安全导论》课程教学资源(课件讲稿)第3章 身份认证.pdf

- 中国科学技术大学:《信息安全导论》课程教学资源(课件讲稿)第4章 授权与访问控制技术.pdf

- 中国科学技术大学:《信息安全导论》课程教学资源(课件讲稿)第5章 信息隐藏技术.pdf

- 中国科学技术大学:《信息安全导论》课程教学资源(课件讲稿)第6章 主机系统安全技术.pdf

- 中国科学技术大学:《信息安全导论》课程教学资源(课件讲稿)第7章 网络与系统攻击技术.pdf