《计算机应用基础》课程教学资源(PPT课件讲稿)第7章 网络基础.ppt

计算机应用基础 第七章计算机网络信息安全 课件制作人:张文慧

课件制作人:张文慧 计算机应用基础 第七章 计算机网络信息安全

第七章计算机网络信息安全 ■7.1信息安全与隐私保护 7.1.1个人隐私信息的泄露 7.1.2计算机网络安全的内容 7.1.3一般的数据加密模型 7.2黑客的攻击 7.2.1黑客攻击的现状 7.2.2黑客攻击手段 7.2.3黑客对无线网络的攻击 件制作人: 张文慧

课件制作人:张文慧 第七章 计算机网络信息安全 ◼ 7.1信息安全与隐私保护 7.1.1 个人隐私信息的泄露 7.1.2 计算机网络安全的内容 7.1.3 一般的数据加密模型 7.2 黑客的攻击 7.2.1 黑客攻击的现状 7.2.2 黑客攻击手段 7.2.3黑客对无线网络的攻击

第七章计算机网络信息安全(续) 7.3计算机病毒 7.3.1、计算机病毒的特点: 7.3.2网络病毒 ■ 7.3.3手机病毒木马 7.4移动网络及安全 7.4.1移动网络应用现状 7.4.2移动网络安全问题与对策 课件制作人:张文慧

课件制作人:张文慧 第七章 计算机网络信息安全(续) ◼ 7.3计算机病毒 ◼ 7.3.1、计算机病毒的特点: ◼ 7.3.2网络病毒 ◼ 7.3.3手机病毒木马 7.4移动网络及安全 ◼ 7.4.1 移动网络应用现状 ◼ 7.4.2 移动网络安全问题与对策

第七章计算机网络信息安全(续) 7.4.3移动网络业务安全 ■ 7.4.4应用行为案例 ■7.5防火墙技术 ■ 7.5.1防火墙概述 ■ 7.5.2防火墙定义与分类 ■ 7.5.3防火墙的功能与原理 课件制作人:张文慧

课件制作人:张文慧 第七章 计算机网络信息安全(续) ◼ 7.4.3 移动网络业务安全 ◼ 7.4.4 应用行为案例 ◼ 7.5防火墙技术 ◼ 7.5.1 防火墙概述 ◼ 7.5.2 防火墙定义与分类 ◼ 7.5.3 防火墙的功能与原理

7.1信息安全与隐私保护 7.1.1个人隐私信息的泄露 1、个人信息泄漏的现状 ■1)1 网络攻击导致用户信息泄露 ■2) 网民个人身份信息和网上活动信息被泄 露 (1)网民认为个人信息被泄露的程度 (2) 网民个人信息被泄露情况 (3)网民认为泄露信息的途径 课件制作人:张文慧

课件制作人:张文慧 7.1信息安全与隐私保护 7.1.1 个人隐私信息的泄露 ◼ 1、个人信息泄漏的现状 ◼ 1)网络攻击导致用户信息泄露 ◼ 2)网民个人身份信息和网上活动信息被泄 露 ◼ (1)网民认为个人信息被泄露的程度 ◼ (2)网民个人信息被泄露情况 ◼ (3)网民认为泄露信息的途径

7.1.1个人隐私信息的泄露(续) ■3)公民个人信息权益的保障 ■2、隐私与安全的专家建议 ■1)专家认为国外公司收集我国用户大数据 资料应该警惕 ■2)专家建议建立新的信息安全防护体系 ■3)专家认为电子身份认证技术可以有效解 决个人信息泄露 课件制作人:张文慧

课件制作人:张文慧 7.1.1 个人隐私信息的泄露(续) ◼ 3)公民个人信息权益的保障 ◼ 2、隐私与安全的专家建议 ◼ 1)专家认为国外公司收集我国用户大数据 资料应该警惕 ◼ 2)专家建议建立新的信息安全防护体系 ◼ 3)专家认为电子身份认证技术可以有效解 决个人信息泄露

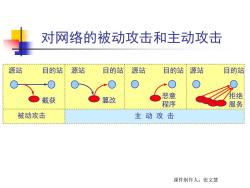

对网络的被动攻击和主动攻击 源站 目的站:源站 目的站 源站 目的站源站 目的站 篡改 恶意 拒绝 截获 程序 服务 被动攻击 主动攻击 课件制作人:张文慧

课件制作人:张文慧 对网络的被动攻击和主动攻击 截获 拒绝 服务 被动攻击 主 动 攻 击 源站 目的站 源站 目的站 源站 目的站 源站 目的站 篡改 恶意 程序

7.1.2计算机网络安全的内容 ■保密性 国 安全协议的设计 ■访问控制 课件制作人:张文慧

课件制作人:张文慧 7.1.2 计算机网络安全的内容 ◼ 保密性 ◼ 安全协议的设计 ◼ 访问控制

7.2黑客的攻击 7.2.1黑客攻击的现状 ■1、中国遭受攻击的现状 ■2、重要机构网站被美黑客植入后门 ■根据CNCERT:提供的案例显示,中国网站 被境外攻击十分频繁,主要体现在两个方 面,一是网站被境外入侵篡改;二是网站 被境外入侵并安插后门。中国遭受来自境 外的DDoS攻击也十分频繁。 课件制作人:张文慧

课件制作人:张文慧 7.2 黑客的攻击 7.2.1黑客攻击的现状 ◼ 1、中国遭受攻击的现状 ◼ 2、重要机构网站被美黑客植入后门 ◼ 根据CNCERT提供的案例显示,中国网站 被境外攻击十分频繁,主要体现在两个方 面,一是网站被境外入侵篡改;二是网站 被境外入侵并安插后门。中国遭受来自境 外的DDoS攻击也十分频繁

7.2.2黑客攻击手段 ■1、后门程序 ■2、木马 ■3、信息炸弹 ■4、拒绝服务 ■5、网络监听 ■6、电子邮件 7蠕虫 课件制作人:张文慧

课件制作人:张文慧 7.2.2黑客攻击手段 ◼ 1、后门程序 ◼ 2、木马 ◼ 3、信息炸弹 ◼ 4、拒绝服务 ◼ 5、网络监听 ◼ 6、电子邮件 ◼ 7.蠕虫

按次数下载不扣除下载券;

注册用户24小时内重复下载只扣除一次;

顺序:VIP每日次数-->可用次数-->下载券;

- 《计算机应用基础》课程教学资源(PPT课件讲稿)第10章 程序设计.pptx.ppt

- 《计算机应用基础》课程教学资源(PPT课件讲稿)第四章 数制与信息编码.ppt

- 《计算机应用基础》课程教学资源(PPT课件讲稿)数据库.ppt

- 《计算机应用基础》课程教学资源(PPT课件讲稿)html课件.ppt

- 《计算机应用基础》课程教学资源(PPT课件讲稿)第九章 算法.ppt

- 《计算机应用基础》课程教学资源(扩展阅读)Word、Excel、PowerPoint 操作要求及步骤.doc

- 《计算机应用基础》课程教学资源(扩展阅读)Windows诞生始末.doc

- 《计算机应用基础》课程教学资源(扩展阅读)常用鼠标类型介绍.doc

- 《计算机应用基础》课程教学资源(扩展阅读)Access 2010简介.doc

- 《计算机应用基础》课程教学资源(推荐书籍)改变未来的九大算法[美]约翰·麦考密克(John MacCormick).pdf

- 《计算机应用基础》课程教学资源(推荐书籍)奇思妙想——15位计算机天才及其重大发现.pdf

- 《计算机应用基础》课程教学资源(推荐书籍)思考的乐趣.pdf

- 《计算机应用基础》课程教学资源(PPT课件讲稿)第10-11章 计算机学科简介 与 前沿_第11章 计算机学科简介.ppt

- 《计算机应用基础》课程教学资源(PPT课件讲稿)第10-11章 计算机学科简介 与 前沿_第12章 计算机学科前沿.ppt

- 《计算机应用基础》课程教学资源(PPT课件讲稿)第9-10章 算法 与 程序设计_第10章 VB常用控件.ppt

- 《计算机应用基础》课程教学资源(讲义)第九章 算法.doc

- 《计算机应用基础》课程教学资源(PPT课件讲稿)第9-10章 算法 与 程序设计_2019第九章 算法最新版.ppt

- 《计算机应用基础》课程教学资源(PPT课件讲稿)第7-8章 网络基础 与 网页设计_第8章 网页设计.ppt

- 《计算机应用基础》课程教学资源(PPT课件讲稿)第5-6章 办公自动化 与 数据库_第6章数据库.ppt

- 《计算机应用基础》课程教学资源(PPT课件讲稿)第1-2章 计算机与计算思维_第1章 计算机与计算.ppt

- 《计算机应用基础》课程教学资源(PPT课件讲稿)第6章 数据库.pptx.ppt

- 《计算机应用基础》课程教学资源(PPT课件讲稿)第5章 ACCESS 2010.pptx.ppt

- 《计算机应用基础》课程教学资源(PPT课件讲稿)第3章 计算机系统概述.pptx.ppt

- 《计算机应用基础》课程教学资源(PPT课件讲稿)2019算法.ppt

- 《计算机应用基础》课程教学资源(PPT课件讲稿)VB简介.ppt

- 《计算机应用基础》课程教学资源(PPT课件讲稿)第九章 算法.ppt

- 《计算机应用基础》课程教学资源(PPT课件讲稿)第八章 网页设计.ppt

- 《计算机应用基础》课程教学资源(PPT课件讲稿)第七章 网络基础.ppt

- 《计算机应用基础》课程教学资源(PPT课件讲稿)第六章 数据库.ppt

- 《计算机应用基础》课程教学资源(PPT课件讲稿)第五章 办公自动化.ppt

- 《计算机应用基础》课程教学资源(PPT课件讲稿)第四章 数制与信息编码.ppt

- 《计算机应用基础》课程教学资源(PPT课件讲稿)第三章 计算机系统概述.ppt

- 《计算机应用基础》课程教学资源(PPT课件讲稿)第二章 计算思维.ppt

- 《计算机应用基础》课程教学资源(PPT课件讲稿)第一章 计算机与计算.ppt

- 《计算机应用基础》课程教学资源(扩展阅读)原来用PPT制作简历这么方便.doc

- 《计算机应用基础》课程教学资源(扩展阅读)如何快速掌握专业的PPT制作流程.doc

- 《计算机应用基础》课程教学资源(扩展阅读)论文答辩PPT最全制作指南.doc

- 《计算机应用基础》课程教学资源(PPT课件讲稿)PPT制作经验交流.ppt

- 《计算机应用基础》课程教学资源(扩展阅读)毕业论文排版全攻略.doc

- 《计算机应用基础》课程教学资源(PPT课件讲稿)计算机基础第05章 Access.ppt