东北大学:《可信计算基础》课程教学资源(PPT课件讲稿)第二章 密码学技术

第二章 密码学技术 5939)0000000.0 1

1 第二章 密码学技术

安全需求 机密性 维护数据的有效性 确保信息仅可被 Confidentiality 及正确性,抵御恶 授权的用户访问 意的或意外的更改 可追究性 accountability 完整性 Integrity 确保一个主体能够对 他的行为/结果负责 维护资 真实性 源/服务 authenticity 可用性 能够传 隐私性 Availabily 保证数据来源的真 递到有 privacy 实性 效用户 维护个人身份信息的 2023/3/24 机密性 2

2 安全需求 2023/3/24 完整性 Integrity 真实性 authenticity 保证数据来源的真 实性 可追究性 accountability 确保一个主体能够对 他的行为/结果负责 隐私性 privacy 维护个人身份信息的 机密性 维护数据的有效性 及正确性,抵御恶 意的或意外的更改 机密性 Confidentiality 确保信息仅可被 授权的用户访问 可用性 Availability 维护资 源/服务 能够传 递到有 效用户

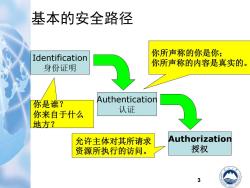

基本的安全路径 Identification 你所声称的你是你; 身份证明 你所声称的内容是真实的。 你是谁? Authentication 你来自于什么 认证 地方? 允许主体对其所请求 Authorization 资源所执行的访问。 授权 3

3 基本的安全路径 Identification 身份证明 Authentication 认证 Authorization 授权 你是谁? 你来自于什么 地方? 你所声称的你是你; 你所声称的内容是真实的。 允许主体对其所请求 资源所执行的访问

身份证明(Identification) 是一个动作或一个过程,用于向系 统表明一个实体的身份,这样系统 就可以将其与所有其他的实体区分 开来 身份证明有两个作用:可追查性与 访问控制。 4

4 身份证明 (Identification) • 是一个动作或一个过程,用于向系 统表明一个实体的身份,这样系统 就可以将其与所有其他的实体区分 开来。 • 身份证明有两个作用:可追查性与 访问控制

认证 认证是一个过程,通过这个过程,一个 实体向另一个实体证明其声称的属性。 认证一般分为三种 一数据源认证 验证消息的某个声称属性,用它验证消息是否来 源于所声称的消息源 一 实体认证 验证消息发送者的身份 认证的密钥建立(密钥交换、密钥协商) ·产生一条安全通道,用于后继的应用层安全通信 会话 5

5 • 认证是一个过程,通过这个过程,一个 实体向另一个实体证明其声称的属性。 • 认证一般分为三种 – 数据源认证 验证消息的某个声称属性,用它验证消息是否来 源于所声称的消息源 – 实体认证 • 验证消息发送者的身份 – 认证的密钥建立(密钥交换、密钥协商) • 产生一条安全通道,用于后继的应用层安全通信 会话 认证

授权 授权是一个过程,对于一个给定的物理 或逻辑资源,该过程需要判断哪种访问 类型允许对资源进行访问。一旦用户的 身份已经被授权了,那么他会允许访问 一个指定的区域、系统或服务。 强制性授权: 一访问控制列表 -细粒度加密 6

6 授权 • 授权是一个过程,对于一个给定的物理 或逻辑资源,该过程需要判断哪种访问 类型允许对资源进行访问。一旦用户的 身份已经被授权了,那么他会允许访问 一个指定的区域、系统或服务。 • 强制性授权: –访问控制列表 –细粒度加密

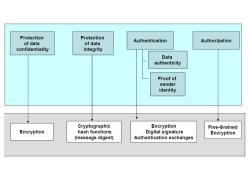

Protection Protection Authentication Authorization of data of data confidentiality integrity Data authenticity Proof of sender identity Cryptographic Encryption Fine-Grained Encryption hash functions Digital signature Encryption (message digest) Authentication exchanges

密码学因应用需求而产生,因应用需 求而发展。 Cryptography is originated and developed from the requirements of application. 8 -

8 密码学因应用需求而产生,因应用需 求而发展。 Cryptography is originated and developed from the requirements of application

2.1安全中的密码问题 2.2对称加密DES 2.3公钥密码学 2.4密钥管理 9

9 2.1 安全中的密码问题 2.2 对称加密DES 2.3 公钥密码学 2.4 密钥管理

2.1 安全中的密码问题 10

10 2.1 安全中的密码问题

按次数下载不扣除下载券;

注册用户24小时内重复下载只扣除一次;

顺序:VIP每日次数-->可用次数-->下载券;

- 东北大学:《可信计算基础》课程教学资源(PPT课件讲稿)第一章 概述(主讲:周福才).pptx

- 东北大学:《信息安全专业概论与职业发展》课程教学资源(PPT课件讲稿)第一讲 浅析专业与兴趣(主讲:周福才).pptx

- 东北大学:《信息安全专业概论与职业发展》课程教学资源(PPT课件讲稿)第三讲 信息安全专业规范.pptx

- 东北大学:《信息安全专业概论与职业发展》课程教学资源(PPT课件讲稿)第二讲 信息安全概念、发展和现状.pptx

- 谷歌研究院(Google)数学之美与浪潮之巅.pdf

- 四川省普通高等学校专升本《大学计算机基础》考试大纲.pdf

- 华东理工学院:《数字图像处理 Digital Image Processing》课程教学资源(课件讲稿)第四章 灰度图像.pdf

- 华东理工学院:《数字图像处理 Digital Image Processing》课程教学资源(课件讲稿)第六章 分割.pdf

- 华东理工学院:《数字图像处理 Digital Image Processing》课程教学资源(课件讲稿)第五章 几何变换.pdf

- 华东理工学院:《数字图像处理 Digital Image Processing》课程教学资源(课件讲稿)第七章 彩色图像处理.pdf

- 华东理工学院:《数字图像处理 Digital Image Processing》课程教学资源(课件讲稿)第二章 数字图像.pdf

- 华东理工学院:《数字图像处理 Digital Image Processing》课程教学资源(课件讲稿)第三章 基础知识.pdf

- 华东理工学院:《数字图像处理 Digital Image Processing》课程教学资源(课件讲稿)第一章 绪论(主讲:常青).pdf

- 华东理工大学:《VB程序设计 Visual Basic Programming》课程教学资源(PPT课件讲稿)第十五讲 VB数据库应用(3).pps

- 华东理工大学:《VB程序设计 Visual Basic Programming》课程教学资源(PPT课件讲稿)第十五讲 VB数据库应用(2).pps

- 华东理工大学:《VB程序设计 Visual Basic Programming》课程教学资源(PPT课件讲稿)第十五讲 VB数据库应用(1).pps

- 华东理工大学:《VB程序设计 Visual Basic Programming》课程教学资源(PPT课件讲稿)第十四讲 VB文件系统.pps

- 华东理工大学:《VB程序设计 Visual Basic Programming》课程教学资源(PPT课件讲稿)第十三讲 VB界面设计(2).pps

- 华东理工大学:《VB程序设计 Visual Basic Programming》课程教学资源(PPT课件讲稿)第十二讲 VB界面设计(1).pps

- 华东理工大学:《VB程序设计 Visual Basic Programming》课程教学资源(PPT课件讲稿)第十一讲 VB常用标准控件(2).pps

- 东北大学:《可信计算基础》课程教学资源(PPT课件讲稿)第三讲 认证技术与数字签名.ppt

- 东北大学:《可信计算基础》课程教学资源(PPT课件讲稿)第4讲 公钥基础设施(PKI).ppt

- 东北大学:《可信计算基础》课程教学资源(PPT课件讲稿)第6讲 可信计算基础.pptx

- 东北大学:《可信计算基础》课程教学资源(PPT课件讲稿)第6章 TPM核心功能.pptx

- 东北大学:《可信计算基础》课程教学资源(PPT课件讲稿)第6讲 可信启动.pptx

- 东北大学:《可信计算基础》课程教学资源(PPT课件讲稿)TSS软件栈 TSS-TCG Software Stack.pptx

- 东北大学:《可信计算基础》课程教学资源(PPT课件讲稿)TSS示例程序.pptx

- 东北大学:《可信计算基础》课程教学资源(试卷习题)期末考试样题.doc

- 《金陵科技学院学报》:高形变二维码识别算法设计与实现.pdf

- 香港中文大学:Networked Fairness in Cake Cutting.pptx

- 香港中文大学:Sensitivity Conjecture and Log-rank Conjecture for functions with small alternating numbers.pptx

- 香港中文大学:Fast quantum algorithms for Least Squares Regression and Statistic Leverage Scores.pptx

- 香港中文大学:Fourier sparsity, spectral norm, and the Log-rank conjecture(short).pptx

- 香港中文大学:Fourier sparsity, spectral norm, and the Log-rank conjecture(long).pptx

- 香港中文大学:Efficient protocols for generating bipartite classical distributions and quantum states.pptx

- 香港中文大学:On the complexity of trial and error.pptx

- 香港中文大学:A quantum protocol for sampling correlated equilibria unconditionally and without a mediator.pptx

- 香港中文大学:Quantum strategic game theory.ppt

- 香港中文大学:On the power of lower bound methods for quantum one-way communication complexity.ppt

- 香港中文大学:An Introduction to Quantum Computing in Theoretical Computer Science.ppt