东北大学:《可信计算基础》课程教学资源(PPT课件讲稿)第6讲 可信计算基础

第6讲 可信计算基础 1

1 第6讲 可信计算基础

内容提要 O 概述 ⊙可信计算的发展历史 可信计算的基本规范 ©可信计算的基本思想与主要技术路线 2

2 内容提要 ◎ 概述 ◎ 可信计算的发展历史 ◎ 可信计算的基本规范 ◎ 可信计算的基本思想与主要技术路线

一、概 述 3 192:

3 一、概 述

无处不在的Information Systems Home Ahmad-Reza Sadeghi,HGI 2C07 USB Drive Enterprise Routers Mobile independent Devices Consultant High connectivity,many components (PC,Notebooks,iPoDs,Smarphones, USB,… 岁元k地当 Partner Organization Perimeter Solution for asset protection are not sufficient

无处不在的

严生安全事故的技术原因: PC机软、硬件结构简化,导致资 源可任意使用,尤其是执行代码可 修改,恶意程序可以被植入 病毒程序利用PC操作系统对执行 代码不检查一致性弱点,将病毒代 码嵌入到执行代码程序,实现病毒 传播 黑客利用被攻击系统的漏洞窃取超 级用户权限,植入攻击程序,肆意 进行破坏 更为严重的是对合法的用户没有进 行严格的访问控制,可以进行越权 访问,造成不安全事故 即使一个安全的操作系统也不能验 证自身的完整性

产生安全事故的技术原因: • PC机软、硬件结构简化,导致资 源可任意使用,尤其是执行代码可 修改,恶意程序可以被植入 • 病毒程序利用PC操作系统对执行 代码不检查一致性弱点,将病毒代 码嵌入到执行代码程序,实现病毒 传播 • 黑客利用被攻击系统的漏洞窃取超 级用户权限,植入攻击程序,肆意 进行破坏 • 更为严重的是对合法的用户没有进 行严格的访问控制,可以进行越权 访问,造成不安全事故 • 即使一个安全的操作系统也不能验 证自身的完整性

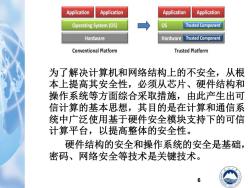

Application Application Application Application Operating System(os】 05 Trusted Component Hardware Hardware Trusted Component Conventional Platform Trusted Platform 为了解决计算机和网络结构上的不安全,从根 本上提高其安全性,必须从芯片、硬件结构和 操作系统等方面综合采取措施,由此产生出可 信计算的基本思想,其目的是在计算和通信系 统中广泛使用基于硬件安全模块支持下的可信 计算平台,以提高整体的安全性。 硬件结构的安全和操作系统的安全是基础, 密码、网络安全等技术是关键技术。 6

6 为了解决计算机和网络结构上的不安全,从根 本上提高其安全性,必须从芯片、硬件结构和 操作系统等方面综合采取措施,由此产生出可 信计算的基本思想,其目的是在计算和通信系 统中广泛使用基于硬件安全模块支持下的可信 计算平台,以提高整体的安全性。 硬件结构的安全和操作系统的安全是基础, 密码、网络安全等技术是关键技术

>可信计算是一种信息系统安 全新技术。 包括可信硬件、可信软件、可 信网终和可信计算应用等诸多 方面。 7

7 ➢可信计算是一种信息系统安 全新技术。 包括可信硬件、可信软件、可 信网络和可信计算应用等诸多 方面

二、可信计算发展历史 8

8 二、可信计算发展历史

1、可信计算发展历史 可信计算的发展可以分为个三个基本阶段: 初级阶段、中级阶段和高级阶段。 (1)初级阶段 早在二十世纪60一70年代,人们就开始重 视可信电路DC(Dependable Circuit)的研 究。那个时候对计算机安全性的理解主要是硬 件设备的安全,而影响计算机安全的主要因素 是硬件电路的可靠性,因此研究的重点是电路 的可靠性。把高可靠的电路称为可信电路。 9

9 1、可信计算发展历史 可信计算的发展可以分为个三个基本阶段: 初级阶段、中级阶段和高级阶段。 (1)初级阶段 早在二十世纪60-70年代,人们就开始重 视可信电路DC(Dependable Circuit)的研 究。那个时候对计算机安全性的理解主要是硬 件设备的安全,而影响计算机安全的主要因素 是硬件电路的可靠性,因此研究的重点是电路 的可靠性。把高可靠的电路称为可信电路

(2)中级阶段 1983年美国国防部制定了世界上第一个 《可信计 算机系统评价准则》TCSEC(Trusted Computer System Evaluation Criteria)(又称 为彩虹系列)。在TCSEC中第一次提出可信计算基 TCB(Trusted Computing Base)的概念,并 把TCB作为系统安全的基础。彩虹系列(桔皮书) 的出现形成了可信计算的一次高潮,多年来彩虹 系列一直成为评价计算机系统安全的主要准则, 对计算机系统安全有积极的指导意义。 但是彩虹系列主要考虑了信息的秘密性,对完整 性、真实性考虑较少;强调系统安全性的评价 并没有给出达到这种安全性的系统结构和主要技 术路线 。 10

10 (2)中级阶段 1983年美国国防部制定了世界上第一个《可信计 算机系统评价准则》TCSEC(Trusted Computer System Evaluation Criteria)(又称 为彩虹系列)。在TCSEC中第一次提出可信计算基 TCB(Trusted Computing Base)的概念,并 把TCB作为系统安全的基础。彩虹系列(桔皮书) 的出现形成了可信计算的一次高潮,多年来彩虹 系列一直成为评价计算机系统安全的主要准则, 对计算机系统安全有积极的指导意义。 •但是彩虹系列主要考虑了信息的秘密性,对完整 性、真实性考虑较少;强调系统安全性的评价, 并没有给出达到这种安全性的系统结构和主要技 术路线

按次数下载不扣除下载券;

注册用户24小时内重复下载只扣除一次;

顺序:VIP每日次数-->可用次数-->下载券;

- 东北大学:《可信计算基础》课程教学资源(PPT课件讲稿)第4讲 公钥基础设施(PKI).ppt

- 东北大学:《可信计算基础》课程教学资源(PPT课件讲稿)第三讲 认证技术与数字签名.ppt

- 东北大学:《可信计算基础》课程教学资源(PPT课件讲稿)第二章 密码学技术.ppt

- 东北大学:《可信计算基础》课程教学资源(PPT课件讲稿)第一章 概述(主讲:周福才).pptx

- 东北大学:《信息安全专业概论与职业发展》课程教学资源(PPT课件讲稿)第一讲 浅析专业与兴趣(主讲:周福才).pptx

- 东北大学:《信息安全专业概论与职业发展》课程教学资源(PPT课件讲稿)第三讲 信息安全专业规范.pptx

- 东北大学:《信息安全专业概论与职业发展》课程教学资源(PPT课件讲稿)第二讲 信息安全概念、发展和现状.pptx

- 谷歌研究院(Google)数学之美与浪潮之巅.pdf

- 四川省普通高等学校专升本《大学计算机基础》考试大纲.pdf

- 华东理工学院:《数字图像处理 Digital Image Processing》课程教学资源(课件讲稿)第四章 灰度图像.pdf

- 华东理工学院:《数字图像处理 Digital Image Processing》课程教学资源(课件讲稿)第六章 分割.pdf

- 华东理工学院:《数字图像处理 Digital Image Processing》课程教学资源(课件讲稿)第五章 几何变换.pdf

- 华东理工学院:《数字图像处理 Digital Image Processing》课程教学资源(课件讲稿)第七章 彩色图像处理.pdf

- 华东理工学院:《数字图像处理 Digital Image Processing》课程教学资源(课件讲稿)第二章 数字图像.pdf

- 华东理工学院:《数字图像处理 Digital Image Processing》课程教学资源(课件讲稿)第三章 基础知识.pdf

- 华东理工学院:《数字图像处理 Digital Image Processing》课程教学资源(课件讲稿)第一章 绪论(主讲:常青).pdf

- 华东理工大学:《VB程序设计 Visual Basic Programming》课程教学资源(PPT课件讲稿)第十五讲 VB数据库应用(3).pps

- 华东理工大学:《VB程序设计 Visual Basic Programming》课程教学资源(PPT课件讲稿)第十五讲 VB数据库应用(2).pps

- 华东理工大学:《VB程序设计 Visual Basic Programming》课程教学资源(PPT课件讲稿)第十五讲 VB数据库应用(1).pps

- 华东理工大学:《VB程序设计 Visual Basic Programming》课程教学资源(PPT课件讲稿)第十四讲 VB文件系统.pps

- 东北大学:《可信计算基础》课程教学资源(PPT课件讲稿)第6章 TPM核心功能.pptx

- 东北大学:《可信计算基础》课程教学资源(PPT课件讲稿)第6讲 可信启动.pptx

- 东北大学:《可信计算基础》课程教学资源(PPT课件讲稿)TSS软件栈 TSS-TCG Software Stack.pptx

- 东北大学:《可信计算基础》课程教学资源(PPT课件讲稿)TSS示例程序.pptx

- 东北大学:《可信计算基础》课程教学资源(试卷习题)期末考试样题.doc

- 《金陵科技学院学报》:高形变二维码识别算法设计与实现.pdf

- 香港中文大学:Networked Fairness in Cake Cutting.pptx

- 香港中文大学:Sensitivity Conjecture and Log-rank Conjecture for functions with small alternating numbers.pptx

- 香港中文大学:Fast quantum algorithms for Least Squares Regression and Statistic Leverage Scores.pptx

- 香港中文大学:Fourier sparsity, spectral norm, and the Log-rank conjecture(short).pptx

- 香港中文大学:Fourier sparsity, spectral norm, and the Log-rank conjecture(long).pptx

- 香港中文大学:Efficient protocols for generating bipartite classical distributions and quantum states.pptx

- 香港中文大学:On the complexity of trial and error.pptx

- 香港中文大学:A quantum protocol for sampling correlated equilibria unconditionally and without a mediator.pptx

- 香港中文大学:Quantum strategic game theory.ppt

- 香港中文大学:On the power of lower bound methods for quantum one-way communication complexity.ppt

- 香港中文大学:An Introduction to Quantum Computing in Theoretical Computer Science.ppt

- 香港中文大学:Random Walk on Graphs and its Algorithmic Applications.ppt

- 香港中文大学:《Probability and Statistics for Engineers》课程教学资源(课件讲稿)Sample space and probability.pdf

- 香港中文大学:《Probability and Statistics for Engineers》课程教学资源(课件讲稿)Sample space and probability.pptx