安徽理工大学:《网络与信息安全 Network and Information Security》课程教学资源(PPT课件讲稿)Part 1 Introduction to Network & Information Security Section 1-2 Preliminary Knowledge

Section 1.2 Preliminary Knowledge ·Some notions ·Encoding Password cryptography

Section 1.2 Preliminary Knowledge • Some notions • Encoding • Password & cryptography

Some notions 计算机安全(Computer Security).: I$O的定义是“为数据处理系统和采取的技术 的和管理的安全保护,保护计算机硬件、软件、 数据不因偶然的或恶意的原因而遭到破坏、更 改、泄露。” 我国公安部计算机管理监察司的定义是“计算 机安全是指计算机资产安全,即计算机信息系 统资源和信息资源不受自然和人为有害因素的 威胁和危害

Some notions 计算机安全(Computer Security): ISO的定义是“为数据处理系统和采取的技术 的和管理的安全保护,保护计算机硬件、软件、 数据不因偶然的或恶意的原因而遭到破坏、更 改、泄露。 ” 我国公安部计算机管理监察司的定义是“计算 机安全是指计算机资产安全,即计算机信息系 统资源和信息资源不受自然和人为有害因素的 威胁和危害

Some notions 信息安全(Information Security).: IS017799定义:“信息安全是使信息避免一系 列威胁,保障商务的连续性,最大限度地减少 商务的损失,最大限度地获取投资和商务的回 报,涉及的是机密性(Confidentiality)、完整性 (Integrity)、可用性(Availability)、抗否认性 Non-repudiation)

Some notions 信息安全(Information Security): ISO17799定义:“信息安全是使信息避免一系 列威胁,保障商务的连续性,最大限度地减少 商务的损失,最大限度地获取投资和商务的回 报,涉及的是机密性(Confidentiality)、完整性 (Integrity) 、 可用性 (Availability) 、 抗 否 认 性 (Non-repudiation)。

Some notions From Wikipedia,the free encyclopedia: Information security,sometimes shortened to InfoSec,is the practice of preventing unauthorized access,use,disclosure, disruption,modification, inspection, recording or destruction of information.It is a general term that can be used regardless of the form the data may take (e.g.electronic, physical)

From Wikipedia, the free encyclopedia: Information security, sometimes shortened to InfoSec, is the practice of preventing unauthorized access, use, disclosure, disruption, modification, inspection, recording or destruction of information. It is a general term that can be used regardless of the form the data may take (e.g. electronic, physical). Some notions

Some notions 网络安全(Network Security): 网络安全是指网络系统的硬件、软件及其系统中的 数据受到保护,不因偶然的或者恶意的原因而遭受 到破坏、更改、泄露,系统连续可靠正常地运行, 网络服务不中断。网络安全从其本质上来讲就是网 络上的信息安全。从广义来说,凡是涉及到网络上 信息的保密性、完整性、可用性、真实性和可控性 的相关技术和理论都是网络安全的研究领域

Some notions 网络安全(Network Security): 网络安全是指网络系统的硬件、软件及其系统中的 数据受到保护,不因偶然的或者恶意的原因而遭受 到破坏、更改、泄露,系统连续可靠正常地运行, 网络服务不中断。网络安全从其本质上来讲就是网 络上的信息安全。从广义来说,凡是涉及到网络上 信息的保密性、完整性、可用性、真实性和可控性 的相关技术和理论都是网络安全的研究领域

Some notions 网络空间安全(Cyberspace security): 网络空间(Cyberspace)是通过全球互联网和计算系统进行通信、 控制和信息共享的动态(不断变化)虚拟空间,目前已经成为与陆、 海、空、太空之后的第五空间。在网络空间里不仅包括通过网络互 联而成的各种计算系统(包括各种智能终端)、连接端系统的网络、 连接网络的互联网和受控系统,也包括其中的硬件、软件乃至产生、 处理、传输、存储的各种数据或信息。 与其他空间不同的特点是,网络空间没有明确的、固定的边界,也 没有集中的控制权威。Cyberspace Security或简称Cyber Security研究网 络空间中的安全威胁和防护问题,即在有敌手的对抗环境下,研究信息 在产生、传输、存储、处理的各个环节中所面临的威胁和防御措施、以 及网络和系统本身的威胁和防护机制。网络空间安全不仅仅包括传统 信息安全所研究的信息的保密性、完整性和可用性,同时还包括 构成网络空间基础设施的基础设施的安全和可信

Some notions 网络空间安全(Cyberspace security): 网络空间(Cyberspace)是通过全球互联网和计算系统进行通信、 控制和信息共享的动态(不断变化)虚拟空间,目前已经成为与陆、 海、空、太空之后的第五空间。在网络空间里不仅包括通过网络互 联而成的各种计算系统(包括各种智能终端)、连接端系统的网络、 连接网络的互联网和受控系统,也包括其中的硬件、软件乃至产生、 处理、传输、存储的各种数据或信息。 与其他空间不同的特点是,网络空间没有明确的、固定的边界,也 没有集中的控制权威。Cyberspace Security或简称Cyber Security研究网 络空间中的安全威胁和防护问题,即在有敌手的对抗环境下,研究信息 在产生、传输、存储、处理的各个环节中所面临的威胁和防御措施、以 及网络和系统本身的威胁和防护机制。网络空间安全不仅仅包括传统 信息安全所研究的信息的保密性、完整性和可用性,同时还包括 构成网络空间基础设施的基础设施的安全和可信

Some notions 几个概念之间的关系: 网络安全、网络空间安全的核心是信息安全问题,只是出 发点和侧重点有所差别。信息安全使用范围比较广,可 以指线下和线上的信息安全,既可以指称传统的信息系 统安全,也可以指称网络安全和网络空间安全,但无法完 全替代网终安全与网终空间安全的内涵;网络安全可以 指称信息安全或网络空间安全,但侧重点是线上安全和 网络社会(相对于现实社会)安全;网络空间安全可以 指称信息安全或网络空间安全,但侧重点是与陆、海、 空、太空并列的空间概念。网络安全、网络空间安全、 信息安全三者相比较,前两者反映的信息安全更立体、 更宽域、更多层次、也更多样,更体现网络和空间的特 征,并与其他安全领域有更多的渗透与融合

Some notions 几个概念之间的关系: 网络安全、网络空间安全的核心是信息安全问题,只是出 发点和侧重点有所差别。信息安全使用范围比较广,可 以指线下和线上的信息安全,既可以指称传统的信息系 统安全,也可以指称网络安全和网络空间安全,但无法完 全替代网络安全与网络空间安全的内涵;网络安全可以 指称信息安全或网络空间安全,但侧重点是线上安全和 网络社会(相对于现实社会)安全;网络空间安全可以 指称信息安全或网络空间安全,但侧重点是与陆、海、 空、太空并列的空间概念。网络安全、网络空间安全、 信息安全三者相比较,前两者反映的信息安全更立体、 更宽域、更多层次、也更多样,更体现网络和空间的特 征,并与其他安全领域有更多的渗透与融合

1.Encoding

1. Encoding

(1)Morse Code ●谍战剧经常出现的Morse Code.《风声》、《麻雀》、《U571》 ●Morse Code是一种早期的数字化通信形式,但是它不同于现在的只使用0和1两种状 态的二进制代码,它的代码包括五种:点、划、点和划之间的停顿、每个字符间短 的停顿。短促的点信号“”,读“滴”(dt);保持一定时间的长信号“一”,读 “嗒”(Dash)

(1)Morse Code 谍战剧经常出现的Morse Code. 《风声》、《麻雀》、《U571》 Morse Code是一种早期的数字化通信形式,但是它不同于现在的只使用0和1两种状 态的二进制代码,它的代码包括五种:点、划、点和划之间的停顿、每个字符间短 的停顿。短促的点信号“.”,读“滴”(dit);保持一定时间的长信号“—”,读 “嗒”(Dash)

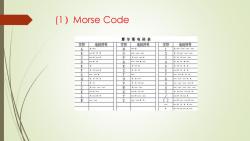

(1)Morse Code 摩尔斯电码表 字符 电码符号 字符 电码符号 字符 电码符号 A N 1 B 一◆◆ 0 2 P 3 D 一 Q 4 E R ◆一 5 F 4。一 S 。◆。 6 G 2 H U 8 I 年本 9 及 0 X ?

(1)Morse Code

按次数下载不扣除下载券;

注册用户24小时内重复下载只扣除一次;

顺序:VIP每日次数-->可用次数-->下载券;

- 安徽理工大学:《网络与信息安全 Network and Information Security》课程教学资源(PPT课件讲稿)Part 1 Introduction to Network & Information Security Section 1-1 Current Security Situation.pptx

- 杭州电子科技大学:《人工智能导论》课程教学资源(PPT课件讲稿)第九讲 深度学习基础.pdf

- 杭州电子科技大学:《人工智能导论》课程教学资源(PPT课件讲稿)第八讲 神经网络学习.pdf

- 杭州电子科技大学:《人工智能导论》课程教学资源(PPT课件讲稿)第七讲 决策树学习.pdf

- 杭州电子科技大学:《人工智能导论》课程教学资源(PPT课件讲稿)第五讲 不确定性知识的表示与推理.pdf

- 杭州电子科技大学:《人工智能导论》课程教学资源(PPT课件讲稿)第四讲 遗传算法.pdf

- 杭州电子科技大学:《计算机视觉》课程教学资源(PPT课件讲稿)第六讲 立体视觉.pdf

- 杭州电子科技大学:《计算机视觉》课程教学资源(PPT课件讲稿)第四讲 基元检测.pdf

- 杭州电子科技大学:《计算机视觉》课程教学资源(PPT课件讲稿)第二讲 图像采集.pdf

- 杭州电子科技大学:《计算机视觉》课程教学资源(PPT课件讲稿)第三讲 图像预处理.pdf

- 杭州电子科技大学:《计算机视觉》课程教学资源(PPT课件讲稿)第一讲 绪论(主讲:周文晖).pdf

- Deep Learning-Based CT Radiomics for Feature Representation and Analysis of Aging Characteristics of Asian Bony Orbit.pdf

- 杭州电子科技大学:《人工智能导论》课程教学资源(PPT课件讲稿)第一讲 绪论(主讲:周文晖).pdf

- 杭州电子科技大学:《人工智能与模式识别》课程教学资源(讲稿)第一讲 绪论(主讲:周文晖).pdf

- 杭州电子科技大学:《人工智能与模式识别》课程教学资源(讲稿)第二讲 基础知识(概念).pdf

- 杭州电子科技大学:《人工智能导论》课程教学资源(PPT课件讲稿)第二讲 人工智能概述.pdf

- 杭州电子科技大学:《人工智能导论》课程教学资源(PPT课件讲稿)第三讲 搜索与求解.pdf

- 杭州电子科技大学:《人工智能导论》课程教学资源(PPT课件讲稿)第六讲 机器学习基础(机器学习与知识发现).pdf

- 杭州电子科技大学:《计算机视觉》课程教学资源(PPT课件讲稿)第五讲 目标分割.pdf

- 《C++程序设计》课程教学资源(课件讲稿)第三篇 基于对象的程序设计 第9章 关于类和对象的进一步讨论.pdf

- 安徽理工大学:《网络与信息安全 Network and Information Security》课程教学资源(PPT课件讲稿)Part 1 Introduction to Network & Information Security Section 1-3 the objectives of network and info security.pptx

- 安徽理工大学:《网络与信息安全 Network and Information Security》课程教学资源(课件讲稿)Part 2 Cryptography and its Applications 2-1 Summary of Classical Cryptography.pdf

- 安徽理工大学:《网络与信息安全 Network and Information Security》课程教学资源(课件讲稿)Part 2 Cryptography and its Applications 2-2 DES、AES cryptography(Block Cipher).pdf

- 安徽理工大学:《网络与信息安全 Network and Information Security》课程教学资源(课件讲稿)Part 2 Cryptography and its Applications 2-3 Hash and Message Authentication Code.pdf

- 安徽理工大学:《网络与信息安全 Network and Information Security》课程教学资源(课件讲稿)Part 2 Cryptography and its Applications 2-4 Public key Cryptosystem(RSA、ECC).pdf

- 安徽理工大学:《网络与信息安全 Network and Information Security》课程教学资源(课件讲稿)Part 2 Cryptography and its Applications 2-5 Digital Signature and Certificate.pdf

- 安徽理工大学:《网络与信息安全 Network and Information Security》课程教学资源(PPT课件讲稿)数据安全与隐私保护——差分隐私保护(主讲:方贤进).pptx

- 安徽理工大学:《现代密码学 Modern Cryptography》课程教学资源(授课教案设计,主讲:方贤进).pdf

- 安徽理工大学:《现代密码学 Modern Cryptography》课程教学资源(教学大纲).pdf

- 安徽理工大学:《现代密码学 Modern Cryptography》课程教学资源(实验设计)多表代换Virginia加密算法及秘钥破解算法的实现.pptx

- 安徽理工大学:《现代密码学 Modern Cryptography》课程教学资源(实验设计)DES加密、解密算法过程演示系统的实现.pptx

- 安徽理工大学:《现代密码学 Modern Cryptography》课程教学资源(实验设计)RSA加密算法中大数运算的实现.pdf

- 安徽理工大学:《现代密码学 Modern Cryptography》课程教学资源(实验设计)椭圆曲线加密算法(Elliptic Curve Cryptosystem, ECC)的设计与实现.pptx

- 安徽理工大学:《现代密码学 Modern Cryptography》课程教学资源(实验大纲).pdf

- 安徽理工大学:《现代密码学 Modern Cryptography》课程教学资源(PPT课件讲稿)导入内容 Intro.pptx

- 安徽理工大学:《现代密码学 Modern Cryptography》课程教学资源(PPT课件讲稿)第1章 密码学概论.pptx

- 安徽理工大学:《现代密码学 Modern Cryptography》课程教学资源(PPT课件讲稿)第2章 密码学基础 2.1 密码学分类.pptx

- 哈尔滨工程大学:《现代密码学 Modern Cryptography》课程教学资源(课件讲稿)第3章 古典密码体制.pdf

- 安徽理工大学:《现代密码学 Modern Cryptography》课程教学资源(课件讲稿)第4章 分组密码.pdf

- 哈尔滨工程大学:《现代密码学 Modern Cryptography》课程教学资源(课件讲稿)第5章 序列密码(主讲:马春光).pdf