安徽理工大学:《现代密码学 Modern Cryptography》课程教学资源(实验设计)DES加密、解密算法过程演示系统的实现

任务描述 (1)DES在进行16轮循环前需要做的工作,如将输入明 文进行P置换; (2)DS的16轮循环过程中的密钥生成算法,通过对输 入密钥的结果进行不断变化而重新产生16个新的密钥的 过程; (3)DES的16轮循环加密过程的加密函数,它是通过基 本逻辑运算和$盒与P盒来完成的; (4)16轮循环加密加密结束后需要进行的收尾工作, 如进行P的逆置换。 ·(5)整个算法设计的核心是有两个:一是各种字符与 数字之间的转换:,二是韭常重要的核心:整个算法都 始终围绕着对二进制薮组的疗乱写重组进行着变花。 (6)弱密钥演示

任务描述 (1)DES在进行16轮循环前需要做的工作,如将输入明 文进行IP置换; (2)DES的16轮循环过程中的密钥生成算法,通过对输 入密钥的结果进行不断变化而重新产生16个新的密钥的 过程; (3)DES的16轮循环加密过程的加密函数,它是通过基 本逻辑运算和S盒与P盒来完成的; (4)16轮循环加密加密结束后需要进行的收尾工作, 如进行IP的逆置换。 (5)整个算法设计的核心是有两个:一是各种字符与 数字之间的转换;二是非常重要的核心,整个算法都 始终围绕着对二进制数组的打乱与重组进行着变化。 (6)弱密钥演示

任务描述 (7)DES互补性证明算法设计 ●输入明文m; ●随机产生密钥k: ●根据之前的算法设计对输入的信息用密钥做加密; ●得到密文c1; ●对明文m求补,得到m ●对密钥k求补,得到 ●根据之前的算法设计对明文m用做DS加密,得到 c2; ●判断c1与c2是否互补,如果互补则可证明DES的互 补性

任务描述 (7) DES互补性证明算法设计 ⚫输入明文m; ⚫随机产生密钥k; ⚫根据之前的算法设计对输入的信息用密钥做加密; ⚫得到密文c_1; ⚫对明文m求补,得到 ⚫对密钥k求补,得到 ⚫根据之前的算法设计对明文 用 做DES 加密,得到 c_2; ⚫判断c_1与c_2是否互补,如果互补则可证明DES的互 补性。 −m −k − m − k

加密算法演示 请输入明文 注意: 明文输入只允许输入:az、A~Z、0~9 abcdefgh123456 随机产生56bit秘钥 注意: :秘钥只会产生:az、A~Z、0~g 随机产生的密钥是:81zQvh 您输入的第1组64b1t明文是:abcdetgh 明文转换为二进制为: 0 0 0 0 0 0 1 0 0 1 0 0 0 0 1 0 1 0 0 0 0 0 0 1 0 1 0 0 1 0 1 0 0 1 0 1 0 0 0 您输入的秘钥是:81 zHQvh 密钥转换为二进制为: 0 1 1 0 0 0 y 1 0 1 0 0 1 1 1 0 2 0 0 1 0 0 1 0 0 0 0 1 0 1 0 1 1 0 y 1 0 0 请输入1或2(1表示DEs系统继续演示,2表示DzS系统演示终止)

加密算法演示

加密算法演示 请输入明文 注意: .请以八个字符为一组输入,组与组之间用·,·隔开 2.明文输入只允许输入:az、A~z、0~9 adfgdfad 请输入56b1t秘钥 注意: :秘钥输入只允许输入:a~z、A~2、0~g adfafdfsdf 您输入的第1组64bit明文是:adfsdfad 明文转换为二进制为: 1 0 0 1 1 0 0 1 0 0 0 1 1 0 0 1 1 0 0 1 1 1 0 0 6 1 0 0 1 0 0 1 1 0 0 10010 0 1 0 100 0 您输入的秘钥是:3 dfafdfs3df 您输入秘钥不符合规范,即将退出系统.·

加密算法演示

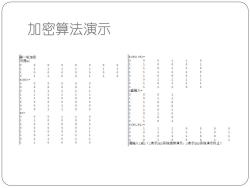

加密算法演示 IP置换 1 1 1 1 1 000 0 0 0 0 0 1 10 0 0 1 0 0 0 0 0010 110 1 101 1 0 00 10 0 10 1 0 1 可得o 1 1 00 0 0 0 0 0 0 0 1 1 0 0 0 7 0 1 请输入1或2(1表示Dzs系统继续演示,2表示DEs系统演示终止)

加密算法演示

加密算法演示 第一轮加密 E(R0)+1= 可得RO 0 0 1 0 0 0 1 10 10 101 010 010 0 0101 0101 010 0 0 E(R0)■ 0111010 111 0 0 0 0 0 2 10101 0110111 0110110 0100111 00 1 0 001100070110110 111 1 s盒输入= 1 10 1 0 0 0 01110000 1 01110 1 00o 0 0 0 1 。0 10 0 0 0 1 1 1 11 : 11001001 01000011 0 0 C 0011111 0 f(R0,K1)= 0 1 1 0 0 010 1 0 0 111 11 10 00 1 10 1 0 0 0 1 11 1 0 0 请输入1或2(1表示DEs系统继续演示,2表示DEs系统演示终止)

加密算法演示

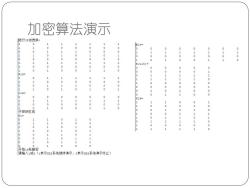

加密算法演示 请输入密文 注意: R16= 密文输入只允许输入:az、A~z、0~g 0 0 0 0 abcdef13 1 0 0 0 0 0 0 0 随机产生56bit秘钥 1 1 1 0 注意: L16= :秘钥只会产生:a~z、A-2、0~9 0 随机产生的密钥是:z4kD29Q 1 0 0 0 0 您输入的第1组64b1t密文是:abcdef13 1 0 0 2 密文转换为二进制为: 1 0 1 y 1 0 1 1 0 0 0 第1组明文我们得到的密文是: 1 0 0 1 0 11001011 10001101 10110010 11011111 1 1 0 0 0 1 1 10001011 01000111 10111101 01011111 0 1 1 0 0 0 0 第1组明文解码后,结果为: 1 1 0 0 2?22?G? 1 1 0 0 0 0 1 1 0 1 1 1 0 您输入的秘钥是:z4kD29Q 密钥转换为二进制为: 0 1 1 1 1 0 0 0 1 1 0 1 1 10 0 1 0 0 010 1 0 0 1 1 0 0101 0 0 0 1 1 1 0 1 0 0 0 请输入1或2(1表示DEs系统继续演示,2表示DE3系统演示终止)

加密算法演示

加密算法演示 进行IP逆置换: 0 0 1 2 1 1 1 R15= 1 1 0 0 0 0 0 0 01 0 0 0 0 0 0 1 1 0 0 1 1 1 1 010101 0 0 1 0 1 0 0 10 10 0 0 0 0 0 0 0 01 00 1 0 0 101 1 0 1 1 1 1 1 1 E(L15)= 0 0 0 0 0 0 0 0 0 0 0 0 0 0 0 R1 6= 00 0 1 1 1 1 11 1 1 1 0 0 11 1 1 1 0 0 0 0 0 1 1 1 0 0 0 0 0 0 1 0 1 0 1 0 1 00 0 1 0 1 1 0 0 010 0 0 0 0 0 0 K16= 100 1 1 1 1 0 10 0 0 0 01 0 0 1 0 1 0 子密钥生成 1 0 0 0 31= 110 110 0 0 001100 11 0 0 00 11011011 10000101 1100 1 0 0 10 0 0 1 1 0 0 1 11 00 11 0 0 0 1 1 1 0 开始16轮解密 请输入1或2(1表示DEs系统继续演示,2表示DEs系统演示终止)

加密算法演示

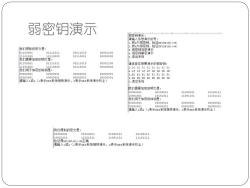

弱密钥演示 弱密钥演示: 请输入你想演示的号: 1.若x为弱密钥,验证EK(EK(M))=4 2.若k为弱密钥,验证DK(DK(M))=M 我们得到的密文是: 3.弱密钥加密演示 01100001 01111011 00111010 00001100 4.弱密钥解密演示 11101000 11110000 01110001 00000000 5.退出系统 我们需要加密的明文是: 01100001 01111011 00111010 00001100 请选择你想要演示的弱密钥: 11101000 11110000 01110001 00000000 1.0101010101010101 我们用于加密的秘钥是: 2.1F1F1F 1F OEOE OE OE 00000001 00000001 00000001 00000001 3.E0 EO EO EO F1 F1 F1F1 00000001 00000001 00000001 00000001 4.FEFEFEFEFEFEFEFE 请输入1或2(1表示DEs系统继续演示,2表示DE5系统演示终止) 5.退出系统 我们需要加密的明文是: 00000001 00100011 01000101 01100111 10001001 10101011 11001101 11101111 我们用于加密的秘钥是: 00000001 00000001 00000001 00000001 00000001 00000001 00000001 00000001 请输入1或2(1表示DEs系统继续演示,2表示DEs系统演示终止) 我们得到的密文是: 00000001 00100011 01000101 01100111 10001001 10101011 11001101 11101111 验证得K(zKM)M正确 请输入1或2(1表示Dzs系统继续演示,2表示Dzs系统演示终止)

弱密钥演示

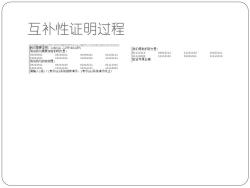

互补性证明过程 uuny Liy ivytuil t mvayiguvipav puvtnt 我们需要证明:c=K(m)->c补=K(m补) 假设我们需要加密的明文是: 我们得到的密文是: 01111010 00010111 11101100 10101011 00000001 00100011 01000101 01100111 11110000 11110101 01001011 11111010 10001001 10101011 11001101 11101111 假设我们的秘钥是: 验证可得正确 00010011 00110100 01010111 01111001 10011011 10111100 11011111 11110001 请输入1或2(1表示DEs系统继续演示,2表示DEs系统演示终止)

互补性证明过程

按次数下载不扣除下载券;

注册用户24小时内重复下载只扣除一次;

顺序:VIP每日次数-->可用次数-->下载券;

- 安徽理工大学:《现代密码学 Modern Cryptography》课程教学资源(实验设计)多表代换Virginia加密算法及秘钥破解算法的实现.pptx

- 安徽理工大学:《现代密码学 Modern Cryptography》课程教学资源(教学大纲).pdf

- 安徽理工大学:《现代密码学 Modern Cryptography》课程教学资源(授课教案设计,主讲:方贤进).pdf

- 安徽理工大学:《网络与信息安全 Network and Information Security》课程教学资源(PPT课件讲稿)数据安全与隐私保护——差分隐私保护(主讲:方贤进).pptx

- 安徽理工大学:《网络与信息安全 Network and Information Security》课程教学资源(课件讲稿)Part 2 Cryptography and its Applications 2-5 Digital Signature and Certificate.pdf

- 安徽理工大学:《网络与信息安全 Network and Information Security》课程教学资源(课件讲稿)Part 2 Cryptography and its Applications 2-4 Public key Cryptosystem(RSA、ECC).pdf

- 安徽理工大学:《网络与信息安全 Network and Information Security》课程教学资源(课件讲稿)Part 2 Cryptography and its Applications 2-3 Hash and Message Authentication Code.pdf

- 安徽理工大学:《网络与信息安全 Network and Information Security》课程教学资源(课件讲稿)Part 2 Cryptography and its Applications 2-2 DES、AES cryptography(Block Cipher).pdf

- 安徽理工大学:《网络与信息安全 Network and Information Security》课程教学资源(课件讲稿)Part 2 Cryptography and its Applications 2-1 Summary of Classical Cryptography.pdf

- 安徽理工大学:《网络与信息安全 Network and Information Security》课程教学资源(PPT课件讲稿)Part 1 Introduction to Network & Information Security Section 1-3 the objectives of network and info security.pptx

- 安徽理工大学:《网络与信息安全 Network and Information Security》课程教学资源(PPT课件讲稿)Part 1 Introduction to Network & Information Security Section 1-2 Preliminary Knowledge.pptx

- 安徽理工大学:《网络与信息安全 Network and Information Security》课程教学资源(PPT课件讲稿)Part 1 Introduction to Network & Information Security Section 1-1 Current Security Situation.pptx

- 杭州电子科技大学:《人工智能导论》课程教学资源(PPT课件讲稿)第九讲 深度学习基础.pdf

- 杭州电子科技大学:《人工智能导论》课程教学资源(PPT课件讲稿)第八讲 神经网络学习.pdf

- 杭州电子科技大学:《人工智能导论》课程教学资源(PPT课件讲稿)第七讲 决策树学习.pdf

- 杭州电子科技大学:《人工智能导论》课程教学资源(PPT课件讲稿)第五讲 不确定性知识的表示与推理.pdf

- 杭州电子科技大学:《人工智能导论》课程教学资源(PPT课件讲稿)第四讲 遗传算法.pdf

- 杭州电子科技大学:《计算机视觉》课程教学资源(PPT课件讲稿)第六讲 立体视觉.pdf

- 杭州电子科技大学:《计算机视觉》课程教学资源(PPT课件讲稿)第四讲 基元检测.pdf

- 杭州电子科技大学:《计算机视觉》课程教学资源(PPT课件讲稿)第二讲 图像采集.pdf

- 安徽理工大学:《现代密码学 Modern Cryptography》课程教学资源(实验设计)RSA加密算法中大数运算的实现.pdf

- 安徽理工大学:《现代密码学 Modern Cryptography》课程教学资源(实验设计)椭圆曲线加密算法(Elliptic Curve Cryptosystem, ECC)的设计与实现.pptx

- 安徽理工大学:《现代密码学 Modern Cryptography》课程教学资源(实验大纲).pdf

- 安徽理工大学:《现代密码学 Modern Cryptography》课程教学资源(PPT课件讲稿)导入内容 Intro.pptx

- 安徽理工大学:《现代密码学 Modern Cryptography》课程教学资源(PPT课件讲稿)第1章 密码学概论.pptx

- 安徽理工大学:《现代密码学 Modern Cryptography》课程教学资源(PPT课件讲稿)第2章 密码学基础 2.1 密码学分类.pptx

- 哈尔滨工程大学:《现代密码学 Modern Cryptography》课程教学资源(课件讲稿)第3章 古典密码体制.pdf

- 安徽理工大学:《现代密码学 Modern Cryptography》课程教学资源(课件讲稿)第4章 分组密码.pdf

- 哈尔滨工程大学:《现代密码学 Modern Cryptography》课程教学资源(课件讲稿)第5章 序列密码(主讲:马春光).pdf

- 安徽理工大学:《现代密码学 Modern Cryptography》课程教学资源(课件讲稿)第6章 HASH与消息认证码(散列函数与消息认证码).pdf

- 哈尔滨工程大学:《现代密码学 Modern Cryptography》课程教学资源(课件讲稿)第7章 公钥密码体制.pdf

- 哈尔滨工程大学:《现代密码学 Modern Cryptography》课程教学资源(课件讲稿)第8章 数字签名技术.pdf

- 哈尔滨工程大学:《现代密码学 Modern Cryptography》课程教学资源(课件讲稿)第10章 密钥管理技术.pdf

- 清华大学出版社:《计算机导论 Introduction to Computer Science》课程配套教材教学资源(PPT课件讲稿,第3版)第1章 计算机发展简史.ppt

- 清华大学出版社:《计算机导论 Introduction to Computer Science》课程配套教材教学资源(PPT课件讲稿,第3版)第2章 计算机专业知识体系.ppt

- 清华大学出版社:《计算机导论 Introduction to Computer Science》课程配套教材教学资源(PPT课件讲稿,第3版)第3章 计算机基础知识.ppt

- 清华大学出版社:《计算机导论 Introduction to Computer Science》课程配套教材教学资源(PPT课件讲稿,第3版)第4章 操作系统与网络知识.ppt

- 清华大学出版社:《计算机导论 Introduction to Computer Science》课程配套教材教学资源(PPT课件讲稿,第3版)第5章 程序设计知识.ppt

- 清华大学出版社:《计算机导论 Introduction to Computer Science》课程配套教材教学资源(PPT课件讲稿,第3版)第6章 软件开发知识.ppt

- 清华大学出版社:《计算机导论 Introduction to Computer Science》课程配套教材教学资源(PPT课件讲稿,第3版)第7章 计算机系统安全知识.ppt