安徽理工大学:《网络与信息安全 Network and Information Security》课程教学资源(课件讲稿)Part 2 Cryptography and its Applications 2-5 Digital Signature and Certificate

Section 2.5 Digital Signature

Section 2.5 Digital Signature

本讲的主要内容 。数字签名的简介 。基于RSA数字签名 。基于离散对数数字签名 >ElGamal数字签名 >Schnorr数字签名 >DSA数字签名 。基于ECC数字签名 CNR@HEU http://machunguang.hrbeu.edu.cn 3

本讲的主要内容 数字签名的简介 基于RSA数字签名 基于离散对数数字签名 ¾ElGamal数字签名 ¾Schnorr数字签名 ¾DSA数字签名 基于ECC数字签名 3

引言 手写签名是一种传统的确认方式,如写信、签订协议、支 付确认、批复文件等。在数字系统中同样有签名应用的需求, 如假定A发送一个认证的信息给B,如果没有签名确认的措施, B可能伪造一个不同的消息,但声称是从A收到的;或者为了 某种目的,A也可能否认发送过该消息。很显然,数字系统 的特点决定了不可能沿用原先的手写签名方法来实现防伪造 或抵赖,这就是提出了如何实现数字签名的问题。 数字签名是电子信息技术发展的产物,是针对电子文档 的一种签名确认方法,所要达到的目的是:对数字对象的合 法化、真实性进行标记,并提供签名者的承诺。随着信息技 术的广泛使用,特别是电子商务、电子政务等快速发展,数 字签名的应用需求越来越大。 CNR@HEU http://machunguang.hrbeu.edu.cn

引言 手写签名是一种传统的确认方式,如写信、签订协议、支 付确认、批复文件等。在数字系统中同样有签名应用的需求, 如假定A发送一个认证的信息给B,如果没有签名确认的措施, B可能伪造一个不同的消息,但声称是从A收到的;或者为了 某种目的,A也可能否认发送过该消息。很显然,数字系统 的特点决定了不可能沿用原先的手写签名方法来实现防伪造 或抵赖,这就是提出了如何实现数字签名的问题。 数字签名是电子信息技术发展的产物,是针对电子文档 的一种签名确认方法,所要达到的目的是:对数字对象的合 法化、真实性进行标记,并提供签名者的承诺。随着信息技 术的广泛使用,特别是电子商务、电子政务等快速发展,数 4 字签名的应用需求越来越大

数字签名的简介 数字签名体制是以电子签名形式存储消息的方法,所签 名的消息能够在通信网络中传输。 在当今数字化的信息世界里,数字化文档的认证性、完 整性和不可否认性是实现信息化的基本要求,也决定信息 化的普及和推广。数字签名是满足上述要求的主要手段之 一,也是现代密码学的主要研究内容之一。 数字签名是日常生活中手写签名的电子对应物。 CNR@HEU http://machunguang.hrbeu.edu.cn 5

数字签名的简介 数字签名体制是以电子签名形式存储消息的方法,所签 名的消息能够在通信网络中传输。 在当今数字化的信息世界里,数字化文档的认证性、完 整性和不可否认性是实现信息化的基本要求,也决定信息 化的普 推广 及和 。数字签名是满足上述 求的 段之 数字签名是满足上述 数字签名是满足上述要求的主要手段之 一 ,也是现代密码学的主要研究内容之一。 数字签名是日常生活中手写签名的电子对应物。 5

数字签名与手写签名的不同 签名:手写签名是被签文件的物理组成部分;数字签名是 连接到被签消息上的数字串。 传输方式:数字签名和所签名的消息能够在通信网络中传 输。手写签名使用传统的安全方式传输。 验证:手写签名是通过将它与真实的签名进行比较来验证; 而数字签名是利用已经公开的验证算法来验证。 数字签名的复制是有效的;而手写签名的复制品是无效的。 手书签字是模拟的,且因人而异。数字签字是0和1的数字 串,因消息而异。 CNR@HEU http://machunguang.hrbeu.edu.cn 6

数字签名与手写签名的不同 签名:手写签名是被签文件的物理组成部分 手写签名是被签文件的物理组成部分;数字签名是 连接到被签消息上的数字串 。 传输方式:数字签名和所签名的消息能够在通信网络中传 输。手写签名使用传统的安全方式传输。 验证:手写签名是通过将它与真实的签名进行比较来验证; 而数字签名是利用已经公开的验证算法来验证。 数字签名的复制是有效的;而手写签名的复制品是无效的。 手书签字是模拟的 手书签字是模拟的 ,且因人而异 。数字签字是 0 和 1的数字 串,因消息而异。 6

数字签名的概念 所谓数字签名(Digital Signature),也称电子签名,是 指附加在某一电子文档中的一组特定的符号或代码,它是利 用数学方法和密码算法对该电子文档进行关键信息提取并进 行加密而形成的,用于标识签发者的身份以及签发者对电子 文档的认可,并能被接收者用来验证该电子文档在传输过程 中是否被篡改或伪造。 与消息认证的的区别,消息认证使收方能验证消息发送 者及所发消息内容是否被窜改过。当收者和发者之间有利害 冲突时,就无法解决他们之间的纠纷,此时须借助满足前述 要求的数字签字技术。 CNR@HEU http://machunguang.hrbeu.edu.cn

数字签名的概念 所谓数字签名(Digital Signature) (Digital Signature),也称电子签名,是 指附加在某一电子文档中的一组特定的符号或代码,它是利 用数学方法和密码算法对该电子文档进行关键信息提取并进 行加密而形成的,用于标识签发者的身份以及签发者对电子 文档的认可,并能被接收者用来验证该电子文档在传输过程 中是否被篡改或伪造。 与消息认证的的区别:消息认证使收方能验证消息发送 者及所发消息内容是否被窜改过。当收者和发者之间有利害 冲突时,就无法解决他们之间的纠纷,此时须借助满足前述 要求的数字签字技术。 7

数字签名的理解 数字签名由公钥密码发展而来,作为密码学基本元语,它在网 络安全,包括身份认证、数据完整性、不可否认性等方面有着 重要应用。 数字签名的目的是提供一种手段,使得一个实体把他的身份与 某个信息捆绑在一起。一个消息的数字签名实际上是一个数, 它仅仅依赖于签名者知道的某个秘密,也依赖于被签名信息的 本身。 数字签名基于两条基本的假设:一是私钥是安全的,只有其拥 有者才能获得;二是产生数字签名的惟一途径是使用私钥 。 与消息加密不同点:消息加密和解密可能是一次性的,它要求 在解密之前是安全的;而一个签字的消息可能作为一个法律上 的文件,如合同等,很可能在对消息签署多年之后才验证其签 字,且可能需要多次验证此签字。 CNR@HEU http://machunguang.hrbeu.edu.cn 8

数字签名的理解 数字签名由公钥密码发展而来,作为密码学基本元语,它在网 络安全,包括身份认证、数据完整性、不可否认性等方面有着 重要应用。 数字签名的目的是提供一种手段,使得一个实体把他的身份与 某个信息捆绑在一起。一个消息的数字签名实际上是一个数, 它仅仅依赖于签名者知道的某个秘密,也依赖于被签名信息的 本身。 数字签名基于两条基本的假设:一是私钥是安全的,只有其拥 有者才能获得;二是产生数字签名的惟一途径是使用私钥。 与消息加密不同点 与消息加密不同点:消息加密和解密可能是 消息加密和解密可能是一次性的,它要求 在解密之前是安全的;而一个签字的消息可能作为一个法律上 的文件,如合同等,很可能在对消息签署多年之后才验证其签 字 能 此 字 8 ,且可能需要多次验证此签字

数字签名的安全要求 。签名是可以被验证的; 接受者能够核实签名者对消息的签名。 。签名是不可伪造的; 除了签名者,任何人(包括接受者)不能伪造消息的签名。 。签名是不可重用的; 同一消息不同时刻其签名是有区别的。 。签名是不可抵赖的; 签名者事后不能抵赖对消息的签名,出现争议时,第三方可 解决争端; CNR@HEU http://machunguang.hrbeu.edu.cn 9

数字签名的安全要求 签名是可以被验证的; 接受者能够核实签名者对消息的签名。 签名是不可伪造的; 除了签名者,任何人 (包括接受者 )不能伪造消息的签名。 签名是不可重用的; 同 消息不同时刻其签名是有区别的 一消息不同时刻其签名是有区别的 。 签名是不可抵赖的; 签名者事后不能抵赖对消息的签名,出现争议时,第三方 可 解决争端; 9

数字签名算法应满足的要求 签名的产生必须使用签名者独有的一些信息以防伪造和否 认,同时,要求保证独有的一些信息的安全性。 。签名的产生应较为容易。 ·签名的识别和验证应较为容易。 ·对已知的数字签名构造一新的消息或对已知的消息构造一 假冒的数字签名在计算上都是不可行的。 CNR@HEU http://machunguang.hrbeu.edu.cn 10

数字签名算法应满足的要求 签名的产生必须使用签名者独有的一些信息以防伪造和否 认 ,同时 ,要求保证独有的 些信息 独有的 一些信息的安全性 。 签名的产生应较为容易 。 签名的识别和验证应较为容易。 对已知的数字签名构造一新的消息或对已知的消息构造一 假冒的数字签名在计算上都是不可行的。 10

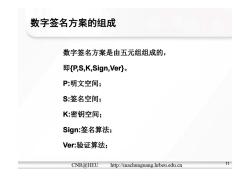

数字签名方案的组成 数字签名方案是由五元组组成的, 即{P,S,K,Sign,Ver}。 P:明文空间; S:签名空间; K:密钥空间; Sign:签名算法; Ver:验证算法; CNR@HEU http://machunguang.hrbeu.edu.cn 11

数字签名方案的组成 数字签名方案是由五元组组成的, 即{P S K Sign Ver} {P,S,K,Sign,Ver} 。 P:明文空间; S:签名空间; K:密钥空间; Sign:签名算法; Ver:验证算法; 11

按次数下载不扣除下载券;

注册用户24小时内重复下载只扣除一次;

顺序:VIP每日次数-->可用次数-->下载券;

- 安徽理工大学:《网络与信息安全 Network and Information Security》课程教学资源(课件讲稿)Part 2 Cryptography and its Applications 2-4 Public key Cryptosystem(RSA、ECC).pdf

- 安徽理工大学:《网络与信息安全 Network and Information Security》课程教学资源(课件讲稿)Part 2 Cryptography and its Applications 2-3 Hash and Message Authentication Code.pdf

- 安徽理工大学:《网络与信息安全 Network and Information Security》课程教学资源(课件讲稿)Part 2 Cryptography and its Applications 2-2 DES、AES cryptography(Block Cipher).pdf

- 安徽理工大学:《网络与信息安全 Network and Information Security》课程教学资源(课件讲稿)Part 2 Cryptography and its Applications 2-1 Summary of Classical Cryptography.pdf

- 安徽理工大学:《网络与信息安全 Network and Information Security》课程教学资源(PPT课件讲稿)Part 1 Introduction to Network & Information Security Section 1-3 the objectives of network and info security.pptx

- 安徽理工大学:《网络与信息安全 Network and Information Security》课程教学资源(PPT课件讲稿)Part 1 Introduction to Network & Information Security Section 1-2 Preliminary Knowledge.pptx

- 安徽理工大学:《网络与信息安全 Network and Information Security》课程教学资源(PPT课件讲稿)Part 1 Introduction to Network & Information Security Section 1-1 Current Security Situation.pptx

- 杭州电子科技大学:《人工智能导论》课程教学资源(PPT课件讲稿)第九讲 深度学习基础.pdf

- 杭州电子科技大学:《人工智能导论》课程教学资源(PPT课件讲稿)第八讲 神经网络学习.pdf

- 杭州电子科技大学:《人工智能导论》课程教学资源(PPT课件讲稿)第七讲 决策树学习.pdf

- 杭州电子科技大学:《人工智能导论》课程教学资源(PPT课件讲稿)第五讲 不确定性知识的表示与推理.pdf

- 杭州电子科技大学:《人工智能导论》课程教学资源(PPT课件讲稿)第四讲 遗传算法.pdf

- 杭州电子科技大学:《计算机视觉》课程教学资源(PPT课件讲稿)第六讲 立体视觉.pdf

- 杭州电子科技大学:《计算机视觉》课程教学资源(PPT课件讲稿)第四讲 基元检测.pdf

- 杭州电子科技大学:《计算机视觉》课程教学资源(PPT课件讲稿)第二讲 图像采集.pdf

- 杭州电子科技大学:《计算机视觉》课程教学资源(PPT课件讲稿)第三讲 图像预处理.pdf

- 杭州电子科技大学:《计算机视觉》课程教学资源(PPT课件讲稿)第一讲 绪论(主讲:周文晖).pdf

- Deep Learning-Based CT Radiomics for Feature Representation and Analysis of Aging Characteristics of Asian Bony Orbit.pdf

- 杭州电子科技大学:《人工智能导论》课程教学资源(PPT课件讲稿)第一讲 绪论(主讲:周文晖).pdf

- 杭州电子科技大学:《人工智能与模式识别》课程教学资源(讲稿)第一讲 绪论(主讲:周文晖).pdf

- 安徽理工大学:《网络与信息安全 Network and Information Security》课程教学资源(PPT课件讲稿)数据安全与隐私保护——差分隐私保护(主讲:方贤进).pptx

- 安徽理工大学:《现代密码学 Modern Cryptography》课程教学资源(授课教案设计,主讲:方贤进).pdf

- 安徽理工大学:《现代密码学 Modern Cryptography》课程教学资源(教学大纲).pdf

- 安徽理工大学:《现代密码学 Modern Cryptography》课程教学资源(实验设计)多表代换Virginia加密算法及秘钥破解算法的实现.pptx

- 安徽理工大学:《现代密码学 Modern Cryptography》课程教学资源(实验设计)DES加密、解密算法过程演示系统的实现.pptx

- 安徽理工大学:《现代密码学 Modern Cryptography》课程教学资源(实验设计)RSA加密算法中大数运算的实现.pdf

- 安徽理工大学:《现代密码学 Modern Cryptography》课程教学资源(实验设计)椭圆曲线加密算法(Elliptic Curve Cryptosystem, ECC)的设计与实现.pptx

- 安徽理工大学:《现代密码学 Modern Cryptography》课程教学资源(实验大纲).pdf

- 安徽理工大学:《现代密码学 Modern Cryptography》课程教学资源(PPT课件讲稿)导入内容 Intro.pptx

- 安徽理工大学:《现代密码学 Modern Cryptography》课程教学资源(PPT课件讲稿)第1章 密码学概论.pptx

- 安徽理工大学:《现代密码学 Modern Cryptography》课程教学资源(PPT课件讲稿)第2章 密码学基础 2.1 密码学分类.pptx

- 哈尔滨工程大学:《现代密码学 Modern Cryptography》课程教学资源(课件讲稿)第3章 古典密码体制.pdf

- 安徽理工大学:《现代密码学 Modern Cryptography》课程教学资源(课件讲稿)第4章 分组密码.pdf

- 哈尔滨工程大学:《现代密码学 Modern Cryptography》课程教学资源(课件讲稿)第5章 序列密码(主讲:马春光).pdf

- 安徽理工大学:《现代密码学 Modern Cryptography》课程教学资源(课件讲稿)第6章 HASH与消息认证码(散列函数与消息认证码).pdf

- 哈尔滨工程大学:《现代密码学 Modern Cryptography》课程教学资源(课件讲稿)第7章 公钥密码体制.pdf

- 哈尔滨工程大学:《现代密码学 Modern Cryptography》课程教学资源(课件讲稿)第8章 数字签名技术.pdf

- 哈尔滨工程大学:《现代密码学 Modern Cryptography》课程教学资源(课件讲稿)第10章 密钥管理技术.pdf

- 清华大学出版社:《计算机导论 Introduction to Computer Science》课程配套教材教学资源(PPT课件讲稿,第3版)第1章 计算机发展简史.ppt

- 清华大学出版社:《计算机导论 Introduction to Computer Science》课程配套教材教学资源(PPT课件讲稿,第3版)第2章 计算机专业知识体系.ppt