电子科技大学:《网络安全理论与技术 Theory and technology of network security》课程教学资源(课件讲稿)第六章 身份认证

电马特监女学 University of Electronic Science and Technology of China 第六章身份认证 信息与软件工程学院

第六章 身份认证 1

电子科技女学 网络安全曜备易散木 6.1身份认证概述 信息与软件工程学院 1

理论与技术 6.1 身份认证概述 2

物电占科放大学 网络安全曜格5散术 身份认证定义 ◆身份认证(authentication): >证实主体的真实身份与其所声称的身份是否相符的过程。 ◆现实生活中,主要通过各种证件(或口令)来验证身份,比如:身 份证、户口本、暗号等。 信息与软件工程学院 3

理论与技术 身份认证定义 ◆身份认证( authentication ) : ➢证实主体的真实身份与其所声称的身份是否相符的过程。 ◆现实生活中,主要通过各种证件(或口令)来验证身份,比如:身 份证、户口本、暗号等。 3

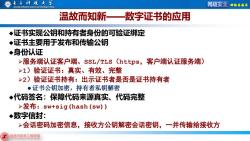

物电马科技大 网路安全潭备多教术 温故而知新 一数字证书的应用 ◆证书实现公钥和持有者身份的可验证绑定 ◆证书主要用于发布和传输公钥 ◆身份认证 >服务端认证客户端、SSL/TLs( https,客户端认证服务端) >1)验证证书:真实、有效、完整 >2))验证证书持有:出示证书者是否是证书持有者 ·证书公钥加密,持有者私钥解密 ◆代码签名:保障代码来源真实、代码完整 >发布:sw+sig(hash(sw)) ◆数字信封: >会话密码加密信息,接收方公钥解密会话密钥,一并传输给接收方 信息与软件工程学院

理论与技术 温故而知新——数字证书的应用 ◆证书实现公钥和持有者身份的可验证绑定 ◆证书主要用于发布和传输公钥 ◆身份认证 ➢服务端认证客户端、SSL/TLS(https,客户端认证服务端) ➢1)验证证书:真实、有效、完整 ➢2)验证证书持有:出示证书者是否是证书持有者 ⚫证书公钥加密,持有者私钥解密 ◆代码签名:保障代码来源真实、代码完整 ➢发布:sw+sig(hash(sw)) ◆数字信封: ➢会话密码加密信息,接收方公钥解密会话密钥,一并传输给接收方

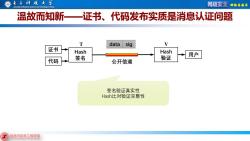

物电马科技大学 网络安全 限各易我不 温故而知新— 证书、代码发布实质是消息认证问题 T data sig 证书 Hash Hash 用户 代码 签名 验证 公开信道 签名验证真实性 Hash比对验证完整性 信息与软件工程学院

理论与技术 温故而知新——证书、代码发布实质是消息认证问题 证书 Hash 签名 Hash 验证 公开信道 用户 T V 代码 data sig 签名验证真实性 Hash比对验证完整性

电子科技女学 网络安全曜备易散木 温故而知新一PK的逻辑结构 PK应用 数字证书 注册机构RA 证书机构CA 证书发布系统 PKI策略 软硬件系统 信息与软件工程学院

理论与技术 温故而知新—— PKI的逻辑结构 PKI应用 注册机构RA 证书机构CA 证书发布系统 PKI策略 软硬件系统 数字证书

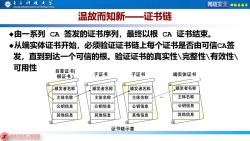

电子科技女学 网络安全曜备易散木 温故而知新一 证书链 ◆由一系列CA 签发的证书序列,最终以根 CA i 证书结束。 ◆从端实体证书开始,必须验证证书链上每个证书是否由可信CA签 发,直到到达一个可信的根。验证证书的真实性1完整性有效性 可用性 自签证书( 根证书)】 子证书 子证书 端实体证书 颁发者名称 颁发者名称 颁发者名称 颁发者名称 主体名称 主体名称 主体名称 主体名称 公钥信息 公钥信息 公钥信息 公钥信息 其他信息 其他信息 其他信息 其他信息 证书链示意 信息与软件工程学院

理论与技术 温故而知新——证书链 ◆由一系列 CA 签发的证书序列,最终以根 CA 证书结束。 ◆从端实体证书开始,必须验证证书链上每个证书是否由可信CA签 发,直到到达一个可信的根。验证证书的真实性\完整性\有效性\ 可用性 颁发者名称 主体名称 公钥信息 其他信息 颁发者名称 主体名称 公钥信息 其他信息 颁发者名称 主体名称 公钥信息 其他信息 颁发者名称 主体名称 公钥信息 其他信息 … 自签证书( 根证书 ) 子证书 子证书 端实体证书 证书链示意

电子科技女学 网络安全曜格5散术 用户对资源的访问过程 ◆获得系统服务所必须的第一道关卡。 ◆访问控制和审计的前提。 审计数据库 用户 身份认证 访问控制 资源 授权数据库 信息与软件工程学院 8

理论与技术 用户对资源的访问过程 ◆获得系统服务所必须的第一道关卡。 ◆访问控制和审计的前提。 8 用户 访问控制 身 份 认 证 资源 授权数据库 审计数据库

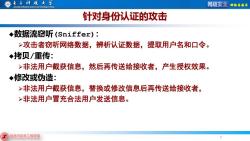

电子科技女学 网络安全曜备5散术 针对身份认证的攻击 ◆数据流窃听(Sniffer): >攻击者窃听网络数据,辨析认证数据,提取用户名和口令。 ◆拷贝/重传: >非法用户截获信息,然后再传送给接收者,产生授权效果。 ◆修改或伪造: >非法用户截获信息,替换或修改信息后再传送给接收者, >非法用户冒充合法用户发送信息。 信息与软件工程学院 9

理论与技术 针对身份认证的攻击 ◆数据流窃听(Sniffer): ➢攻击者窃听网络数据,辨析认证数据,提取用户名和口令。 ◆拷贝/重传: ➢非法用户截获信息,然后再传送给接收者,产生授权效果。 ◆修改或伪造: ➢非法用户截获信息,替换或修改信息后再传送给接收者, ➢非法用户冒充合法用户发送信息。 9

电子科技女学 网络安全曜备易散木 身份认证分类 ◆根据地域 >本地:本地环境的初始化认证 >远程:连接远程设备、实体和环境的实体认证。 ◆根据方向 >单向认证:指通信双方中只有一方向另一方进行鉴别。 >双向认证:指通信双方相互进行鉴别。 信息与软件工程学院 202276720

理论与技术 身份认证分类 ◆根据地域 ➢本地:本地环境的初始化认证 ➢远程:连接远程设备、实体和环境的实体认证。 ◆根据方向 ➢单向认证:指通信双方中只有一方向另一方进行鉴别。 ➢双向认证:指通信双方相互进行鉴别。 2022/6/20

按次数下载不扣除下载券;

注册用户24小时内重复下载只扣除一次;

顺序:VIP每日次数-->可用次数-->下载券;

- 电子科技大学:《网络安全理论与技术 Theory and technology of network security》课程教学资源(课件讲稿)第五章 密钥管理与分配.pdf

- 电子科技大学:《网络安全理论与技术 Theory and technology of network security》课程教学资源(课件讲稿)第三章 密码学基础与加密技术.pdf

- 电子科技大学:《网络安全理论与技术 Theory and technology of network security》课程教学资源(课件讲稿)第四章 消息认证与数字签名.pdf

- 电子科技大学:《网络安全理论与技术 Theory and technology of network security》课程教学资源(课件讲稿)第二章 网络威胁、攻击与网络协议安全性.pdf

- 电子科技大学:《网络安全理论与技术 Theory and technology of network security》课程教学资源(课件讲稿)第一章 信息安全概述(陈伟、李树全).pdf

- 电子科技大学:《软件架构模型与设计》教学课件讲稿(Software Architecture Model and Design)第9讲 大数据 Big Data Computing Technology(Hadoop生态系统).pdf

- 电子科技大学:《软件架构模型与设计》教学课件讲稿(Software Architecture Model and Design)第10讲 MapReduce计算模型.pdf

- 电子科技大学:《软件架构模型与设计》教学课件讲稿(Software Architecture Model and Design)第8讲 架构变革——云计算的架构(IBM).pdf

- 电子科技大学:《软件架构模型与设计》教学课件讲稿(Software Architecture Model and Design)第7讲 面向服务的架构(SOA).pdf

- 电子科技大学:《软件架构模型与设计》教学课件讲稿(Software Architecture Model and Design)第6讲 Web Service.pdf

- 电子科技大学:《软件架构模型与设计》教学课件讲稿(Software Architecture Model and Design)第5讲 分布式计算 Distributed Computing Architecture.pdf

- 电子科技大学:《软件架构模型与设计》教学课件讲稿(Software Architecture Model and Design)第4讲 并发计算 Concurrent Computing.pdf

- 电子科技大学:《软件架构模型与设计》教学课件讲稿(Software Architecture Model and Design)第3讲 软件体系结构风格.pdf

- 电子科技大学:《软件架构模型与设计》教学课件讲稿(Software Architecture Model and Design)第2讲 模型分析(软件体系结构建模).pdf

- 电子科技大学:《软件架构模型与设计》教学课件讲稿(Software Architecture Model and Design)第1讲 软件体系结构概论(主讲:林迪).pdf

- 南京大学:《面向对象程序设计》课程教学资源(PPT课件讲稿)面向对象程序设计语言基础.pptx

- 南京大学:《面向对象程序设计》课程教学资源(PPT课件讲稿)面向对象初探简介(主讲:马骏).pptx

- 南京大学:《计算机问题求解》课程教学资源(PPT课件讲稿)红黑树.pptx

- 南京大学:《计算机问题求解》课程教学资源(课件讲稿)Hashing方法.pdf

- 南京大学:《计算机问题求解》课程教学资源(课件讲稿)Heap & HeapSort ?.pdf

- 电子科技大学:《网络安全理论与技术 Theory and technology of network security》课程教学资源(课件讲稿)第七章 访问控制.pdf

- 电子科技大学:《网络安全理论与技术 Theory and technology of network security》课程教学资源(课件讲稿)第九章 入侵检测与入侵防御技术.pdf

- 电子科技大学:《网络安全理论与技术 Theory and technology of network security》课程教学资源(课件讲稿)第八章 防火墙与VPN技术.pdf

- 电子科技大学:《网络安全理论与技术 Theory and technology of network security》课程教学资源(课件讲稿)第十章 总结与展望.pdf

- 电子科技大学:《网络计算模式 Network Computing Paradigm》课程教学资源(课件讲稿)01 概述及企业计算(丁熠).pdf

- 电子科技大学:《网络计算模式 Network Computing Paradigm》课程教学资源(课件讲稿)02 网格计算.pdf

- 电子科技大学:《网络计算模式 Network Computing Paradigm》课程教学资源(课件讲稿)03 云计算(一).pdf

- 电子科技大学:《网络计算模式 Network Computing Paradigm》课程教学资源(课件讲稿)04 云计算(二).pdf

- 电子科技大学:《网络计算模式 Network Computing Paradigm》课程教学资源(课件讲稿)05 云计算(三)数据一致性理论.pdf

- 电子科技大学:《网络计算模式 Network Computing Paradigm》课程教学资源(课件讲稿)06 P2P网络(一).pdf

- 电子科技大学:《网络计算模式 Network Computing Paradigm》课程教学资源(课件讲稿)07 P2P网络(二)Distributed Hash Table.pdf

- 电子科技大学:《网络计算模式 Network Computing Paradigm》课程教学资源(课件讲稿)08 域名系统.pdf

- 电子科技大学:《网络计算模式 Network Computing Paradigm》课程教学资源(课件讲稿)10 物联网.pdf

- 电子科技大学:《网络计算模式 Network Computing Paradigm》课程教学资源(课件讲稿)11 社会计算(一).pdf

- 电子科技大学:《网络计算模式 Network Computing Paradigm》课程教学资源(课件讲稿)11 社会计算(二).pdf

- 电子科技大学:《网络计算模式 Network Computing Paradigm》课程教学资源(课件讲稿)09 CDN内容分发网络.pdf

- 电子科技大学:《机器学习 Machine Learning》课程教学资源(课件讲稿)第1章 机器学习介绍(师君).pdf

- 电子科技大学:《机器学习 Machine Learning》课程教学资源(课件讲稿)第2章 数值最优化介绍.pdf

- 电子科技大学:《机器学习 Machine Learning》课程教学资源(课件讲稿)第3章 统计分类.pdf

- 电子科技大学:《机器学习 Machine Learning》课程教学资源(课件讲稿)第4章 回归分类.pdf