电子科技大学:《网络安全理论与技术 Theory and technology of network security》课程教学资源(课件讲稿)第五章 密钥管理与分配

也马孙监女学 University of Electronic Science and Technology of China 第五章密钥管理与分配 信息与软件工程学院

第五章 密钥管理与分配

电子科技女学 网络安全曜备易散木 必要性 ◆近代密码体制基于密钥保密性,一切秘密寓于密钥,安全性取决于 密钥的安全 ◆攻击者通常有两种手段攻击密码体制 >破译密码算法 >窃取密钥代价远低于破译密码算法 ●木马后门 ·社会工程 信息与软件工程学院

理论与技术 必要性 ◆近代密码体制基于密钥保密性,一切秘密寓于密钥,安全性取决于 密钥的安全 ◆攻击者通常有两种手段攻击密码体制 ➢破译密码算法 ➢窃取密钥代价远低于破译密码算法 ⚫木马后门 ⚫社会工程

电子科技女学 网络安全曜备5散术 基本概念 ◆密钥管理是一种指导密钥生命期内相关技术问题的安全策略,以抵 御各种潜在的威胁 >密钥生命期:密钥产生、存储、分配、使用、更换、撤销和销毁 >威胁:密钥泄漏,密钥失效,未授权滥用 ◆对称、非对称密码体制密钥管理完全不同 >对称密钥的管理 >非对称密钥的管理 信息与软件工程学院

理论与技术 基本概念 ◆密钥管理是一种指导密钥生命期内相关技术问题的安全策略,以抵 御各种潜在的威胁 ➢密钥生命期:密钥产生、存储、分配、使用、更换、撤销和销毁 ➢威胁:密钥泄漏,密钥失效,未授权滥用 ◆对称、非对称密码体制密钥管理完全不同 ➢对称密钥的管理 ➢非对称密钥的管理

电子科技女学 网络安全曜备易散木 5.1对称密码体制的密钥管理 信息与软件工程学院

理论与技术 5.1 对称密码体制的密钥管理

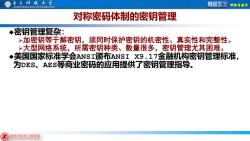

胸电占科放大学 网络安全曜备5散木 对称密码体制的密钥管理 密钥管理复杂: ◆ >加密钥等于解密钥,须同时保护密钥的机密性、真实性和完整性。 >大型网络系统,所需密钥种类、数量很多,密钥管理尤其困难。 ◆美国国家标准学会ANSI颌布ANSI X9.17金融机构密钥管理标准, 为DE$、AE$等商业密码的应用提供了密钥管理指导。 信息与软件工程学院

理论与技术 对称密码体制的密钥管理 ◆密钥管理复杂: ➢加密钥等于解密钥,须同时保护密钥的机密性、真实性和完整性。 ➢大型网络系统,所需密钥种类、数量很多,密钥管理尤其困难。 ◆美国国家标准学会ANSI颁布ANSI X9.17金融机构密钥管理标准, 为DES、AES等商业密码的应用提供了密钥管理指导

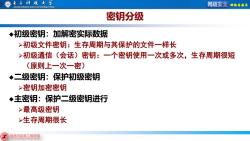

电子科技女学 网络安全曜格5散术 密钥分级 ◆初级密钥:加解密实际数据 >初级文件密钥:生存周期与其保护的文件一样长 >初级通信(会话)密钥:一个密钥使用一次或多次,生存周期很短 (原则上一次一密) ◆二级密钥:保护初级密钥 >密钥加密密钥 ◆主密钥:保护二级密钥进行 >最高级密钥 >生存周期很长 信息与软件工程学院

理论与技术 密钥分级 ◆初级密钥:加解密实际数据 ➢初级文件密钥:生存周期与其保护的文件一样长 ➢初级通信(会话)密钥:一个密钥使用一次或多次,生存周期很短 (原则上一次一密) ◆二级密钥:保护初级密钥 ➢密钥加密密钥 ◆主密钥:保护二级密钥进行 ➢最高级密钥 ➢生存周期很长

电子科技女学 网络安全曜备易散木 5.1.1分级密钥的产生与存储 信息与软件工程学院

理论与技术 5.1.1 分级密钥的产生与存储

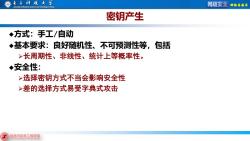

脑电子科技女学 网络安全曜备易散木 密钥产生 ◆方式:手工/自动 ◆基本要求:良好随机性、不可预测性等,包括 >长周期性、非线性、统计上等概率性。 ◆安全性: >选择密钥方式不当会影响安全性 >差的选择方式易受字典式攻击 信息与软件工程学院

理论与技术 密钥产生 ◆方式:手工/自动 ◆基本要求:良好随机性、不可预测性等,包括 ➢长周期性、非线性、统计上等概率性。 ◆安全性: ➢选择密钥方式不当会影响安全性 ➢差的选择方式易受字典式攻击

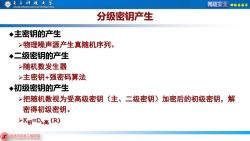

电子科技女 网络安全曜备易散木 分级密钥产生 ◆主密钥的产生 >物理噪声源产生真随机序列。 ◆二级密钥的产生 >随机数发生器 >主密钥+强密码算法 ◆初级密钥的产生 >把随机数视为受高级密钥(主、二级密钥)加密后的初级密钥,解 密得初级密钥。 >K初=Dk高(R) 信息与软件工程学院

理论与技术 分级密钥产生 ◆主密钥的产生 ➢物理噪声源产生真随机序列。 ◆二级密钥的产生 ➢随机数发生器 ➢主密钥+强密码算法 ◆初级密钥的产生 ➢把随机数视为受高级密钥(主、二级密钥)加密后的初级密钥,解 密得初级密钥。 ➢K初=Dk高(R)

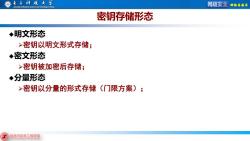

电子科技女学 网络安全曜格5散术 密钥存储形态 ◆明文形态 >密钥以明文形式存储; ◆密文形态 >密钥被加密后存储; ◆分量形态 >密钥以分量的形式存储(门限方案); 信息与软件工程学院

理论与技术 密钥存储形态 ◆明文形态 ➢密钥以明文形式存储; ◆密文形态 ➢密钥被加密后存储; ◆分量形态 ➢密钥以分量的形式存储(门限方案);

按次数下载不扣除下载券;

注册用户24小时内重复下载只扣除一次;

顺序:VIP每日次数-->可用次数-->下载券;

- 电子科技大学:《网络安全理论与技术 Theory and technology of network security》课程教学资源(课件讲稿)第三章 密码学基础与加密技术.pdf

- 电子科技大学:《网络安全理论与技术 Theory and technology of network security》课程教学资源(课件讲稿)第四章 消息认证与数字签名.pdf

- 电子科技大学:《网络安全理论与技术 Theory and technology of network security》课程教学资源(课件讲稿)第二章 网络威胁、攻击与网络协议安全性.pdf

- 电子科技大学:《网络安全理论与技术 Theory and technology of network security》课程教学资源(课件讲稿)第一章 信息安全概述(陈伟、李树全).pdf

- 电子科技大学:《软件架构模型与设计》教学课件讲稿(Software Architecture Model and Design)第9讲 大数据 Big Data Computing Technology(Hadoop生态系统).pdf

- 电子科技大学:《软件架构模型与设计》教学课件讲稿(Software Architecture Model and Design)第10讲 MapReduce计算模型.pdf

- 电子科技大学:《软件架构模型与设计》教学课件讲稿(Software Architecture Model and Design)第8讲 架构变革——云计算的架构(IBM).pdf

- 电子科技大学:《软件架构模型与设计》教学课件讲稿(Software Architecture Model and Design)第7讲 面向服务的架构(SOA).pdf

- 电子科技大学:《软件架构模型与设计》教学课件讲稿(Software Architecture Model and Design)第6讲 Web Service.pdf

- 电子科技大学:《软件架构模型与设计》教学课件讲稿(Software Architecture Model and Design)第5讲 分布式计算 Distributed Computing Architecture.pdf

- 电子科技大学:《软件架构模型与设计》教学课件讲稿(Software Architecture Model and Design)第4讲 并发计算 Concurrent Computing.pdf

- 电子科技大学:《软件架构模型与设计》教学课件讲稿(Software Architecture Model and Design)第3讲 软件体系结构风格.pdf

- 电子科技大学:《软件架构模型与设计》教学课件讲稿(Software Architecture Model and Design)第2讲 模型分析(软件体系结构建模).pdf

- 电子科技大学:《软件架构模型与设计》教学课件讲稿(Software Architecture Model and Design)第1讲 软件体系结构概论(主讲:林迪).pdf

- 南京大学:《面向对象程序设计》课程教学资源(PPT课件讲稿)面向对象程序设计语言基础.pptx

- 南京大学:《面向对象程序设计》课程教学资源(PPT课件讲稿)面向对象初探简介(主讲:马骏).pptx

- 南京大学:《计算机问题求解》课程教学资源(PPT课件讲稿)红黑树.pptx

- 南京大学:《计算机问题求解》课程教学资源(课件讲稿)Hashing方法.pdf

- 南京大学:《计算机问题求解》课程教学资源(课件讲稿)Heap & HeapSort ?.pdf

- 南京大学:《计算机问题求解》课程教学资源(PPT课件讲稿)基本数据结构.pptx

- 电子科技大学:《网络安全理论与技术 Theory and technology of network security》课程教学资源(课件讲稿)第六章 身份认证.pdf

- 电子科技大学:《网络安全理论与技术 Theory and technology of network security》课程教学资源(课件讲稿)第七章 访问控制.pdf

- 电子科技大学:《网络安全理论与技术 Theory and technology of network security》课程教学资源(课件讲稿)第九章 入侵检测与入侵防御技术.pdf

- 电子科技大学:《网络安全理论与技术 Theory and technology of network security》课程教学资源(课件讲稿)第八章 防火墙与VPN技术.pdf

- 电子科技大学:《网络安全理论与技术 Theory and technology of network security》课程教学资源(课件讲稿)第十章 总结与展望.pdf

- 电子科技大学:《网络计算模式 Network Computing Paradigm》课程教学资源(课件讲稿)01 概述及企业计算(丁熠).pdf

- 电子科技大学:《网络计算模式 Network Computing Paradigm》课程教学资源(课件讲稿)02 网格计算.pdf

- 电子科技大学:《网络计算模式 Network Computing Paradigm》课程教学资源(课件讲稿)03 云计算(一).pdf

- 电子科技大学:《网络计算模式 Network Computing Paradigm》课程教学资源(课件讲稿)04 云计算(二).pdf

- 电子科技大学:《网络计算模式 Network Computing Paradigm》课程教学资源(课件讲稿)05 云计算(三)数据一致性理论.pdf

- 电子科技大学:《网络计算模式 Network Computing Paradigm》课程教学资源(课件讲稿)06 P2P网络(一).pdf

- 电子科技大学:《网络计算模式 Network Computing Paradigm》课程教学资源(课件讲稿)07 P2P网络(二)Distributed Hash Table.pdf

- 电子科技大学:《网络计算模式 Network Computing Paradigm》课程教学资源(课件讲稿)08 域名系统.pdf

- 电子科技大学:《网络计算模式 Network Computing Paradigm》课程教学资源(课件讲稿)10 物联网.pdf

- 电子科技大学:《网络计算模式 Network Computing Paradigm》课程教学资源(课件讲稿)11 社会计算(一).pdf

- 电子科技大学:《网络计算模式 Network Computing Paradigm》课程教学资源(课件讲稿)11 社会计算(二).pdf

- 电子科技大学:《网络计算模式 Network Computing Paradigm》课程教学资源(课件讲稿)09 CDN内容分发网络.pdf

- 电子科技大学:《机器学习 Machine Learning》课程教学资源(课件讲稿)第1章 机器学习介绍(师君).pdf

- 电子科技大学:《机器学习 Machine Learning》课程教学资源(课件讲稿)第2章 数值最优化介绍.pdf

- 电子科技大学:《机器学习 Machine Learning》课程教学资源(课件讲稿)第3章 统计分类.pdf