电子科技大学:《网络安全理论与技术 Theory and technology of network security》课程教学资源(课件讲稿)第二章 网络威胁、攻击与网络协议安全性

也马孙监女学 University of Electronic Science and Technology of China 第二章 网络威胁、攻击与网络协议安全性 信息与软件工程学院

第二章 网络威胁、攻击与网络协议安全性

电子科技女学 网络安全曜备5散术 2.1威胁与攻击分类 信息与软件工程学院 1

理论与技术 2.1 威胁与攻击分类 2

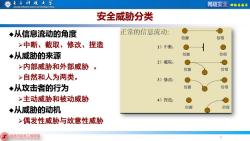

电子科技女学 网络安全曜格5散术 安全威胁分类 ◆从信息流动的角度 正常的信息流动: 信源 信宿 >中断、截取、修改、捏造 1)中断: 0 ◆从威胁的来源 信源 信宿 2)截取: >内部威胁和外部威胁。 信源 信宿 >自然和人为两类。 3)修改: ◆从攻击者的行为 信源 信宿 >主动威肋和被动威胁 4)捏造: ◆从威胁的动机 信源 信宿 >偶发性威胁与故意性威胁 信息与软件工程学院 3

理论与技术 安全威胁分类 ◆从信息流动的角度 ➢中断、截取、修改、捏造 ◆从威胁的来源 ➢内部威胁和外部威胁 。 ➢自然和人为两类。 ◆从攻击者的行为 ➢主动威胁和被动威胁 ◆从威胁的动机 ➢偶发性威胁与故意性威胁 3

电子科技女 网路安至潭备多教术 《信息保障技术框架 (IATF)》中分类 《信息保障技术框架(IAT)》3.0版中将攻击分为以下5类: >被动攻击 >主动攻击 >物理临近攻击 >内部人员攻击 >软硬件配装攻击 信息与软件工程学院 4

理论与技术 《信息保障技术框架(IATF)》中分类 ◆《信息保障技术框架(IATF)》3.0版中将攻击分为以下5类: ➢被动攻击 ➢主动攻击 ➢物理临近攻击 ➢内部人员攻击 ➢软硬件配装攻击 4

电子科技女学 网络安全曜备易散木 被动攻击 ◆非法(非授权) 获取信息,但不对信息做任何修改。常见手段: >搭线监听、无线截(取)获、其他截获、消息内容分析、业务流分 析 ◆攻击信息安全基础属性三角的保密性 >受害者难感知,不易被发现。 ◆防御措施 >重点在于预防,如加密、虚拟专用网(VPN) 信息与软件工程学院 5

理论与技术 被动攻击 ◆非法(非授权)获取信息,但不对信息做任何修改。常见手段: ➢搭线监听、无线截(取)获、其他截获、消息内容分析、业务流分 析 ◆攻击信息安全基础属性三角的保密性 ➢受害者难感知,不易被发现。 ◆防御措施 ➢重点在于预防 ,如加密、虚拟专用网(VPN) 5

电子科技女学 网络安全 厘备5其不 主动攻击 ◆篡改数据流、或产生虚假流。主要攻击方式包括: >假冒:一个实体假装为另一个实体。 >重放:截获并发送一个目的主机已接收过的包,从而欺骗目的主机, 主要用于身份认证过程,非法通过认证。 >篡改:非法改变,延迟或乱序一个合法消息或其中的部分。 >拒绝服务:阻碍信息系统或其部分设施的正常使用。 ◆攻击基础三角的完整性和可用性 >受害者易感知,容易检测,不易有效防止。 ◆防御措施 >自动审计、入侵检测、完整性恢复、系统加固等。 信息与软件工程学院 6

理论与技术 主动攻击 ◆篡改数据流、或产生虚假流。主要攻击方式包括: ➢假冒:一个实体假装为另一个实体。 ➢重放:截获并发送一个目的主机已接收过的包,从而欺骗目的主机, 主要用于身份认证过程,非法通过认证。 ➢篡改:非法改变,延迟或乱序一个合法消息或其中的部分。 ➢拒绝服务:阻碍信息系统或其部分设施的正常使用。 ◆攻击基础三角的完整性和可用性 ➢受害者易感知,容易检测,不易有效防止。 ◆防御措施 ➢自动审计、入侵检测、完整性恢复、系统加固等。 6

电子科技女学 网路安全潭备多教术 内部人员攻击 ◆内部人员攻击分为恶意的或非恶意的: ◆恶意攻击: >内部人员有计划的窃听、偷窃或损坏信息,或拒绝其他授权用户的 访问。 ◆非恶意攻击: >通常由于粗心、知识缺乏或为了“完成工作等无意间绕过安全策略 但对系统产生了破坏的行为造成。 信息与软件工程学院 7

理论与技术 内部人员攻击 ◆内部人员攻击分为恶意的或非恶意的; ◆恶意攻击: ➢内部人员有计划的窃听、偷窃或损坏信息,或拒绝其他授权用户的 访问。 ◆非恶意攻击: ➢通常由于粗心、知识缺乏或为了“完成工作”等无意间绕过安全策略 但对系统产生了破坏的行为造成。 7

胸电占科放大学 网路安全潭备多状木 物理临近与软硬件配装攻击 ◆物理临近攻击 >指物理临近网络、系统或设备进行未授权的更改、信息收集或破坏。 ◆软硬件配装攻击,又称为分发攻击, >在软硬件的生产工厂内或在产品分发过程中恶意修改硬件或软件。 信息与软件工程学院 8

理论与技术 物理临近与软硬件配装攻击 ◆物理临近攻击 ➢指物理临近网络、系统或设备进行未授权的更改、信息收集或破坏。 ◆软硬件配装攻击,又称为分发攻击, ➢在软硬件的生产工厂内或在产品分发过程中恶意修改硬件或软件。 8

电子科技女学 网络安全曜备易散木 其他分类方法 ◆资源及其脆弱性 (Resources and t their Vulnerabilities) ◆资源与威胁 ◆安全威胁(Security Threats) 信息与软件工程学院

理论与技术 其他分类方法 ◆资源及其脆弱性(Resources and their Vulnerabilities) ◆资源与威胁 ◆安全威胁(Security Threats ) 9

电子科技女学 网络安全 理路易林不 Resources and their Vulnerabilities 信息基础设施 主机 网络 通信设施 辅助管理 软件 硬件 软件 硬件 软件 硬件 操作系统 应用程序 支撑工具 贽 网络管理 设备管理 网络应用 故 管理工具 设备软 其他工具 信息与软件工程学院 10

理论与技术 Resources and their Vulnerabilities 10 信息基础设施 主机 网络 通信设施 软件 硬件 软件 硬件 软件 硬件 应 用 程 序 支 撑 工 具 操 作 系 统 设 备 管 理 网 络 管 理 网 络 应 用 协 议 管 理 工 具 设 备 软 件 协 议 其 他 工 具 辅助管理

按次数下载不扣除下载券;

注册用户24小时内重复下载只扣除一次;

顺序:VIP每日次数-->可用次数-->下载券;

- 电子科技大学:《网络安全理论与技术 Theory and technology of network security》课程教学资源(课件讲稿)第一章 信息安全概述(陈伟、李树全).pdf

- 电子科技大学:《软件架构模型与设计》教学课件讲稿(Software Architecture Model and Design)第9讲 大数据 Big Data Computing Technology(Hadoop生态系统).pdf

- 电子科技大学:《软件架构模型与设计》教学课件讲稿(Software Architecture Model and Design)第10讲 MapReduce计算模型.pdf

- 电子科技大学:《软件架构模型与设计》教学课件讲稿(Software Architecture Model and Design)第8讲 架构变革——云计算的架构(IBM).pdf

- 电子科技大学:《软件架构模型与设计》教学课件讲稿(Software Architecture Model and Design)第7讲 面向服务的架构(SOA).pdf

- 电子科技大学:《软件架构模型与设计》教学课件讲稿(Software Architecture Model and Design)第6讲 Web Service.pdf

- 电子科技大学:《软件架构模型与设计》教学课件讲稿(Software Architecture Model and Design)第5讲 分布式计算 Distributed Computing Architecture.pdf

- 电子科技大学:《软件架构模型与设计》教学课件讲稿(Software Architecture Model and Design)第4讲 并发计算 Concurrent Computing.pdf

- 电子科技大学:《软件架构模型与设计》教学课件讲稿(Software Architecture Model and Design)第3讲 软件体系结构风格.pdf

- 电子科技大学:《软件架构模型与设计》教学课件讲稿(Software Architecture Model and Design)第2讲 模型分析(软件体系结构建模).pdf

- 电子科技大学:《软件架构模型与设计》教学课件讲稿(Software Architecture Model and Design)第1讲 软件体系结构概论(主讲:林迪).pdf

- 南京大学:《面向对象程序设计》课程教学资源(PPT课件讲稿)面向对象程序设计语言基础.pptx

- 南京大学:《面向对象程序设计》课程教学资源(PPT课件讲稿)面向对象初探简介(主讲:马骏).pptx

- 南京大学:《计算机问题求解》课程教学资源(PPT课件讲稿)红黑树.pptx

- 南京大学:《计算机问题求解》课程教学资源(课件讲稿)Hashing方法.pdf

- 南京大学:《计算机问题求解》课程教学资源(课件讲稿)Heap & HeapSort ?.pdf

- 南京大学:《计算机问题求解》课程教学资源(PPT课件讲稿)基本数据结构.pptx

- 南京大学:《计算机问题求解》课程教学资源(课件讲稿)排序与选择 sorting and selection.pdf

- 南京大学:《计算机问题求解》课程教学资源(PPT课件讲稿)概率分析与随机算法.pptx

- 南京大学:《计算机问题求解》课程教学资源(PPT课件讲稿)离散概率基础.pptx

- 电子科技大学:《网络安全理论与技术 Theory and technology of network security》课程教学资源(课件讲稿)第四章 消息认证与数字签名.pdf

- 电子科技大学:《网络安全理论与技术 Theory and technology of network security》课程教学资源(课件讲稿)第三章 密码学基础与加密技术.pdf

- 电子科技大学:《网络安全理论与技术 Theory and technology of network security》课程教学资源(课件讲稿)第五章 密钥管理与分配.pdf

- 电子科技大学:《网络安全理论与技术 Theory and technology of network security》课程教学资源(课件讲稿)第六章 身份认证.pdf

- 电子科技大学:《网络安全理论与技术 Theory and technology of network security》课程教学资源(课件讲稿)第七章 访问控制.pdf

- 电子科技大学:《网络安全理论与技术 Theory and technology of network security》课程教学资源(课件讲稿)第九章 入侵检测与入侵防御技术.pdf

- 电子科技大学:《网络安全理论与技术 Theory and technology of network security》课程教学资源(课件讲稿)第八章 防火墙与VPN技术.pdf

- 电子科技大学:《网络安全理论与技术 Theory and technology of network security》课程教学资源(课件讲稿)第十章 总结与展望.pdf

- 电子科技大学:《网络计算模式 Network Computing Paradigm》课程教学资源(课件讲稿)01 概述及企业计算(丁熠).pdf

- 电子科技大学:《网络计算模式 Network Computing Paradigm》课程教学资源(课件讲稿)02 网格计算.pdf

- 电子科技大学:《网络计算模式 Network Computing Paradigm》课程教学资源(课件讲稿)03 云计算(一).pdf

- 电子科技大学:《网络计算模式 Network Computing Paradigm》课程教学资源(课件讲稿)04 云计算(二).pdf

- 电子科技大学:《网络计算模式 Network Computing Paradigm》课程教学资源(课件讲稿)05 云计算(三)数据一致性理论.pdf

- 电子科技大学:《网络计算模式 Network Computing Paradigm》课程教学资源(课件讲稿)06 P2P网络(一).pdf

- 电子科技大学:《网络计算模式 Network Computing Paradigm》课程教学资源(课件讲稿)07 P2P网络(二)Distributed Hash Table.pdf

- 电子科技大学:《网络计算模式 Network Computing Paradigm》课程教学资源(课件讲稿)08 域名系统.pdf

- 电子科技大学:《网络计算模式 Network Computing Paradigm》课程教学资源(课件讲稿)10 物联网.pdf

- 电子科技大学:《网络计算模式 Network Computing Paradigm》课程教学资源(课件讲稿)11 社会计算(一).pdf

- 电子科技大学:《网络计算模式 Network Computing Paradigm》课程教学资源(课件讲稿)11 社会计算(二).pdf

- 电子科技大学:《网络计算模式 Network Computing Paradigm》课程教学资源(课件讲稿)09 CDN内容分发网络.pdf