中国科学技术大学:《网络信息安全 NETWORK SECURITY》课程教学资源(PPT课件讲稿)防火墙

提纲 防火墙概述 防火墙分类 防火墙硬件技术 防火墙软件技术 防火墙分级 防火墙功能 防火墙性能 防火墙安全性 防火墙部署 防火墙管理 防火墙可靠性 防火墙典型应用 防火墙技术发展展望 怎样选择防火墙 2

2

防火墙(Firewall)定义 ·定义 一防火墙是一种访问控制技术,是位于两个信任程度不同的网络之间(如企业 内部网络和Internet之间)的软件或硬件设备的组合,它对两个网络之间的 通信进行控制,通过强制实施统一的安全策略,防止对重要信息资源的非法 存取和访问,以达到保护系统安全的目的。 一防火墙是放置在两个网络之间的一组组件,这组组件具有下列性质:只允许 本地安全策略授权的通信信息通过;双向通信信息必须通过防火墙;防火墙 本身不会影响信息的流通。 ·核心思想 一在不安全的网际网环境中构造一个相对安全的子网环境。 ·目的 都是为了在被保护的内部网与不安全的非信任网络之间设立唯一的通道,以 按照事先制定的策略控制信息的流入和流田,监督和控制使用者的操作。 3

3 • 定义 – 防火墙是一种访问控制技术,是位于两个信任程度不同的网络之间(如企业 内部网络和Internet之间)的软件或硬件设备的组合,它对两个网络之间的 通信进行控制,通过强制实施统一的安全策略,防止对重要信息资源的非法 存取和访问,以达到保护系统安全的目的。 – 防火墙是放置在两个网络之间的一组组件,这组组件具有下列性质:只允许 本地安全策略授权的通信信息通过;双向通信信息必须通过防火墙;防火墙 本身不会影响信息的流通。 • 核心思想 – 在不安全的网际网环境中构造一个相对安全的子网环境。 • 目的 – 都是为了在被保护的内部网与不安全的非信任网络之间设立唯一的通道,以 按照事先制定的策略控制信息的流入和流出,监督和控制使用者的操作。 防火墙(Firewall)定义

防火墙(Firewall)定义 ·防火墙可在链路层、网络层和应用层上实现; ·其功能的本质特征是隔离内外网络和对进出信息流实施访问控制。隔离 方法可以是基于物理的,也可以是基于逻辑的; ·从网络防御体系上看,防火墙是一种被动防御的保护装置。 4

4 • 防火墙可在链路层、网络层和应用层上实现; • 其功能的本质特征是隔离内外网络和对进出信息流实施访问控制。隔离 方法可以是基于物理的,也可以是基于逻辑的; • 从网络防御体系上看,防火墙是一种被动防御的保护装置 。 防火墙(Firewall)定义

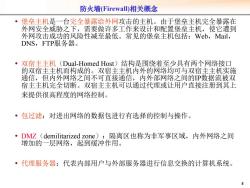

防火墙(Firewall)相关概念 ·堡垒主机是一台完全暴露给外网攻击的主机。由于堡垒主机完全暴露在 外网安全威肋之下,需要做许多工作来设计和配置堡垒主机,使它遭到 外网攻击成功的风险性减至最低。常见的堡垒主机包括:Web,Mail, DNS,FTP服务器。 ● 双宿主主机(Dual-Homed Host)结构是围绕着至少具有两个网络接口 的双宿主主机而构成的。双宿主主机内外的网络均可与双宿主主机实施 通信,但内外网络之间不可直接通信,内外部网络之间的P数据流被双 宿主主机完全切断。双宿主主机可以通过代理或让用户直接注册到其上 来提供很高程度的网络控制。 ·包过滤:对进出网络的数据包进行有选择的控制与操作。 DMZ(demilitarized zone):隔离区也称为非军事区域,内外网络之间 增加的一层网络,起到缓冲作用。 ·代理服务器:代表内部用户与外部服务器进行信息交换的计算机系统。 5

5 • 堡垒主机是一台完全暴露给外网攻击的主机。由于堡垒主机完全暴露在 外网安全威胁之下,需要做许多工作来设计和配置堡垒主机,使它遭到 外网攻击成功的风险性减至最低。常见的堡垒主机包括:Web,Mail, DNS,FTP服务器。 • 双宿主主机(Dual-Homed Host)结构是围绕着至少具有两个网络接口 的双宿主主机而构成的。双宿主主机内外的网络均可与双宿主主机实施 通信,但内外网络之间不可直接通信,内外部网络之间的IP数据流被双 宿主主机完全切断。双宿主主机可以通过代理或让用户直接注册到其上 来提供很高程度的网络控制。 • 包过滤:对进出网络的数据包进行有选择的控制与操作。 • DMZ(demilitarized zone):隔离区也称为非军事区域,内外网络之间 增加的一层网络,起到缓冲作用。 • 代理服务器:代表内部用户与外部服务器进行信息交换的计算机系统。 防火墙(Firewall)相关概念

防火墙图示 两个安全域之间通 信流的唯一通道 Internet 内部网 Source Destination Permit Protocol Host A Host C Pass TCP Host B Host C Block UDP 根据访问控制规则决 定进出网络的行为 一种高级访问控制设备,置于不同网络安全域之间的一系列部件的组合,它是不同 网络安全域间通信流的唯一通道,能根据企业有关的安全政策控制(允许、拒绝、 监视、记录)进出网络的访问行为。 6

6 两个安全域之间通 信流的唯一通道 Host B Host C Block UDP Host A Host C Pass TCP Source Destination Permit Protocol 根据访问控制规则决 定进出网络的行为 防火墙图示

形形色色的防火墙 根据不同网络应用环境选择合适的舫火墙 高端千兆防火墙 四复 高端百兆防火墙 防火墙+VPN 342 普通百兆防火墙 桌面型防火墙 7

7

防火墙整体外观介绍 内网外网一 电5⊙ 了可吉 控制口 工作⊙ 公西 控制口 网络接口 1. 样式:标准1U-4U机箱,根据接口数量、处理性能等不同而异 2. 网络接口数量:标准一般配置3个10/100M自适应接口,根据需要可以定制更多接口,有些还可热拔插 3. 网络接口类型:标准一般是10/100-Base-TX接口,也可定制其他类型接口 4. 电源:一般单电源,特殊场合可以配置双电源,但需要定制 5. 硬件平台架构:大多基于X86工控平台,正在开发基于NP加速的新产品 6. 处理器:大多是CPU,极少数CPU+NPU 7. 软件平台:部分自主开发、优化,也有直接基于开放LNUX架构改造,使用免费代码构建 8

8 防火墙整体外观介绍 1. 样式:标准1U-----4U机箱,根据接口数量、处理性能等不同而异 2. 网络接口数量:标准一般配置3 个 10/100M 自适应接口,根据需要可以定制更多接口,有些还可热拔插 3. 网络接口类型:标准一般是 10/100-Base-TX接口,也可定制其他类型接口 4. 电源:一般单电源,特殊场合可以配置双电源,但需要定制 5. 硬件平台架构:大多基于X86工控平台,正在开发基于NP加速的新产品 6. 处理器:大多是CPU,极少数CPU+NPU 7. 软件平台:部分自主开发、优化,也有直接基于开放LINUX架构改造,使用免费代码构建 网络接口 内 网 外 网 SSN 控制口

防火墙外观的演变 新结构防火墙 防火墙模块 TOPSEC 北京天融信网待安全发术有解公司 网塔卫士 新老结构的变化,体现了防火墙的发展方向 1. 集成化方向发展 2. 模块化方向发展 3. 选择更加灵活,部署更加方便,处理 老结构防火墙 能力更加强大 9

9

防火墙设计结构的变化 防火墙接口模块 OU■ 防火墙模块封装板 防火墙机箱与引擎 1. 根据需要可以通过扩充模块,增加端口的数量 2. 根据需要可以通过更换模块,改变端口的类型 3. 根据需要可以选择处理能力更好的机箱与引擎 10

10

千兆电信级防火墙结构 TOPSEC 防火墙引擎 GBIC卡插槽 10/100M接口 AUX接口 大功率散热风扇 热拔插冗余电源 11

11

按次数下载不扣除下载券;

注册用户24小时内重复下载只扣除一次;

顺序:VIP每日次数-->可用次数-->下载券;

- 中国科学技术大学:《网络信息安全 NETWORK SECURITY》课程教学资源(PPT课件讲稿)UNIX操作系统安全.ppt

- 中国科学技术大学:《网络信息安全 NETWORK SECURITY》课程教学资源(PPT课件讲稿)Windows操作系统安全.ppt

- 中国科学技术大学:《网络信息安全 NETWORK SECURITY》课程教学资源(PPT课件讲稿)VPN技术及应用.ppt

- 中国科学技术大学:《网络信息安全 NETWORK SECURITY》课程教学资源(PPT课件讲稿)第三章 局域网安全技术及应用.ppt

- 中国科学技术大学:《网络信息安全 NETWORK SECURITY》课程教学资源(PPT课件讲稿)第二章 数据加密技术基础(4/4)常用密码分析相关知识.ppt

- 中国科学技术大学:《网络信息安全 NETWORK SECURITY》课程教学资源(PPT课件讲稿)第二章 数据加密技术基础(3/4)常用加密算法及其相关知识.ppt

- 中国科学技术大学:《网络信息安全 NETWORK SECURITY》课程教学资源(PPT课件讲稿)第二章 数据加密技术基础(2/4)现代常用加密算法.ppt

- 中国科学技术大学:《网络信息安全 NETWORK SECURITY》课程教学资源(PPT课件讲稿)第二章 数据加密技术基础(1/4).ppt

- 中国科学技术大学:《网络信息安全 NETWORK SECURITY》课程教学资源(PPT课件讲稿)第一章 计算机网络安全概述2/2.ppt

- 中国科学技术大学:《网络信息安全 NETWORK SECURITY》课程教学资源(PPT课件讲稿)第一章 计算机网络安全概述1/2(主讲:肖明军、席菁).ppt

- 中国科学技术大学:《数据结构及其算法》课程教学资源(课件讲稿)Ch10 排序(2/2).pdf

- 中国科学技术大学:《数据结构及其算法》课程教学资源(课件讲稿)Ch10 排序(1/2).pdf

- 中国科学技术大学:《数据结构及其算法》课程教学资源(课件讲稿)Ch9 查找(2/2).pdf

- 中国科学技术大学:《数据结构及其算法》课程教学资源(课件讲稿)Ch9 查找(1/2).pdf

- 中国科学技术大学:《数据结构及其算法》课程教学资源(课件讲稿)Ch7 图(3/3).pdf

- 中国科学技术大学:《数据结构及其算法》课程教学资源(课件讲稿)Ch7 图(2/3).pdf

- 中国科学技术大学:《数据结构及其算法》课程教学资源(课件讲稿)Ch7 图(1/3).pdf

- 中国科学技术大学:《数据结构及其算法》课程教学资源(课件讲稿)Ch6 树.pdf

- 中国科学技术大学:《数据结构及其算法》课程教学资源(课件讲稿)Ch5 数组和广义表.pdf

- 中国科学技术大学:《数据结构及其算法》课程教学资源(课件讲稿)Ch4 串.pdf

- 中国科学技术大学:《网络信息安全 NETWORK SECURITY》课程教学资源(PPT课件讲稿)第六章 PKI认证.ppt

- 中国科学技术大学:《网络信息安全 NETWORK SECURITY》课程教学资源(PPT课件讲稿)第七章 Internet安全技术.ppt

- 中国科学技术大学:《网络信息安全 NETWORK SECURITY》课程教学资源(PPT课件讲稿)第八章 计算机病毒.ppt

- 中国科学技术大学:《网络信息安全 NETWORK SECURITY》课程教学资源(PPT课件讲稿)网络攻击(例子).doc

- 中国科学技术大学:《网络信息安全 NETWORK SECURITY》课程教学资源(PPT课件讲稿)第九章 网络攻击.ppt

- 中国科学技术大学:《网络信息安全 NETWORK SECURITY》课程教学资源(PPT课件讲稿)第十章 入侵检测系统.ppt

- 中国科学技术大学:《网络信息安全 NETWORK SECURITY》课程教学资源(PPT课件讲稿)复习提纲.ppt

- A Certified Thread Library for Multithreaded User Programs.pdf

- Design of a Certifying Compiler Supporting Proof of Program Safety.pdf

- Foundational Typed Assembly Language with Certified Garbage Collection.pdf

- Garbage collector verification for proof-carrying code.pdf

- A pointer logic and certifying compiler.pdf

- 《计算机学报》:基于抽象解释的代码迷惑有效性比较框架.pdf

- 《计算机学报》:一种用于指针程序安全性证明的指针逻辑.pdf

- 安全语言PointerC的设计及形式证明 Design and proof of a safe programming language Pointer.pdf

- 一种构造代码安全性证明的方法.pdf

- Certifying Concurrent Programs Using Transactional Memory.pdf

- 《软件学报》:用于指针逻辑的自动定理证明器 Automated theorem prover for pointer logic.pdf

- 一种用于指针程序验证的指针逻辑 Pointer logic for verification of pointer programs.pdf

- 处理指针相等关系不确定的指针逻辑 Pointer logic dealing with uncertain equality of pointers.pdf