中国科学技术大学:《网络信息安全 NETWORK SECURITY》课程教学资源(PPT课件讲稿)第八章 计算机病毒

第8章计算机病毒 网络安全 NETWORK SECURITY ·计算机病毒概述 ·计算机病毒原理 计算机病毒编制的关键技术 ·蠕虫 ·木马 病毒对抗技术

第8章 计算机病毒 • 计算机病毒概述 • 计算机病毒原理 • 计算机病毒编制的关键技术 • 蠕虫 • 木马 • 病毒对抗技术

概述 网例络安全 NETWORK SECURITY 计算机病毒定义 计算机病毒的特征 3 计算机病毒的历史 计算机病毒的分类 4

4 概述 1 2 计算机病毒的特征 3 计算机病毒的历史 4 计算机病毒的分类 计算机病毒定义

名称的由来 网络安全 NETWORK SECURITY 。由生物医学上的“病毒”一词借用而来 与生物医学上“病毒”的异同 ·同:都具有传染性、流行性、针对性等 ·异:不是天生的,而是人为编制的具有特殊功能的程序 ,“计算机病毒”一词最早出现在美国作家Thomas J.Ryan于1977 年出版的科幻小说他在书中虚构了一种能够自我复制、自我传播的 计算机程序,并且给它起了一个奇怪的名字一计算机病毒。他可 能作梦也没有想到过,不到十年,他的幻想就变成了严酷的现实。 5

5 名称的由来 • 由生物医学上的“病毒”一词借用而来 • 与生物医学上“病毒”的异同 ▪ 同:都具有传染性、流行性、针对性等 ▪ 异:不是天生的,而是人为编制的具有特殊功能的程序 • “计算机病毒”一词最早出现在美国作家Thomas J.Ryan于1977 年出版的科幻小说他在书中虚构了一种能够自我复制、自我传播的 计算机程序,并且给它起了一个奇怪的名字——计算机病毒。他可 能作梦也没有想到过,不到十年,他的幻想就变成了严酷的现实

潘多拉的盒子 网络安全 NETWORK SECURITY 1983年,美国的一个名叫旨雷德科恩的博士研究生,作了一篇关于 计算机病毒的博士论文,论文的研究内容是:电脑程序能否自我繁殖 和进入其它程序。其本意是想检验一个电脑程序能不能改变、影响另 一个程序。检验结果证明,这是可行的,一个程序只要编得巧妙完全 可以破坏、改变另一个程序。于是,这位研究生顺利通过了答辩,获 得了博士学位。 ·但是,这位博士论文的通过,无意间打开了一个“潘多拉的盒子”放 出了一个真正的恶魔,从此,计算机世界就永无宁日了。 6

6 潘多拉的盒子 • 1983年,美国的一个名叫旨雷德科恩的博士研究生,作了一篇关于 计算机病毒的博士论文,论文的研究内容是:电脑程序能否自我繁殖 和进入其它程序。其本意是想检验一个电脑程序能不能改变、影响另 一个程序。检验结果证明,这是可行的,一个程序只要编得巧妙完全 可以破坏、改变另一个程序。于是,这位研究生顺利通过了答辩,获 得了博士学位。 • 但是,这位博士论文的通过,无意间打开了一个“潘多拉的盒子”放 出了一个真正的恶魔,从此,计算机世界就永无宁日了

计算机病毒定义 网络安全 NETWORK SECUR 广义的定义:凡能够引起计算机故障,破环评算机 数据的程序统称为计算机病毒(Computer Virus) 1994年2月18日,我国正式颁布实施了《中华人 民共和国计算机信息系统安全保护条例》,在《条 理》第28条中对计算机病毒的定义为:“指编制 或者在计算机程序中插入的破坏计算机功能或者毁 坏数据,影响计算机使用,并能够自我复制的一组 计算机指令或者程序代码”。 ·此定义具有法律性、权威性

7 计算机病毒定义 • 广义的定义:凡能够引起计算机故障,破坏计算机 数据的程序统称为计算机病毒(Computer Virus)。 • 1994年2月18日,我国正式颁布实施了《中华人 民共和国计算机信息系统安全保护条例》,在《条 理》第28条中对计算机病毒的定义为:“指编制 或者在计算机程序中插入的破坏计算机功能或者毁 坏数据,影响计算机使用,并能够自我复制的一组 计算机指令或者程序代码” 。 ▪ 此定义具有法律性、权威性

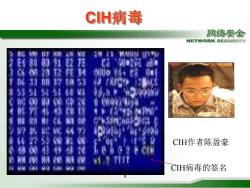

CIH病毒 网络安全 NETWORK SECURITY CIH作者陈盈豪 CIH病毒的签名

8 CIH病毒 CIH病毒的签名 CIH作者陈盈豪

骇人听闻的女鬼病毒 网例络安全 NETWORK SECURITY 我是个美家,哥欢吃老开各并的美织 我可玛以毫不装眉的津津有味的妈暗别人不歌的京西 一天,有人对城 “你有一样东西硝定会过,也不敢始 我不服气的说:“什松东西我不球吃快花 “人邮你会过吗的 我无法河说了,因城裤实波有吃过:齿不哪里能够会 骏上,我在玩电城:升的暖子依黑抗的拉 我发觉我的要子的反肤是那么的光陆,那么的嫩酒 我问责地不德期一合儿电站? 要子球领的说好的 当要子而途于电范之中时,我超的事起成标送 然后,我任玩她玩动的静扎 大均二十分过后,的要子不对了,我开始 恐怖的图片和音乐 星然了了心愿,但我海内原式时总梦见选一

9 骇人听闻的女鬼病毒 恐怖的图片和音乐

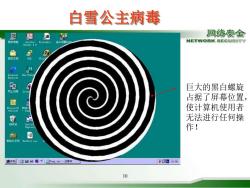

白雪公主病毒 肉 网络安全 的电 BviincVir 金山道 NETWORK SECURITY 数的文档 e 巨大的黑白螺旋 占据了屏幕位置, 使计算机使用者 无法进行任何操 作! 的公文色w以 奥开路山的幼题”I2-记声本 百国5第 10

10 白雪公主病毒 巨大的黑白螺旋 占据了屏幕位置, 使计算机使用者 无法进行任何操 作!

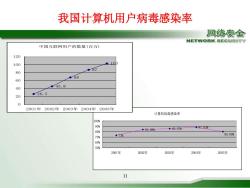

我国计算机用户病毒感染率 网络安全 NETWORK SECURITY 中国互联网用户的数量(百万) 120 100 ◆103 ◆87 80 ◆68 60 40 ◆45.8 ◆26.5 20 0 2001年2002年2003年2004年2005年 计算机病毒感染率 100% 90% ◆83.98% ◆85.57% ◆87.93% 80% 70% ◆73% 80.00% 60% 50% 2001年 2002年 2003年 2004年 2005年 11

11 我国计算机用户病毒感染率 计算机病毒感染率 73% 83.98% 85.57% 87.93% 80.00% 50% 60% 70% 80% 90% 100% 2001年 2002年 2003年 2004年 2005年 中国互联网用户的数量(百万) 26.5 45.8 6 8 8 7 103 0 2 0 4 0 6 0 8 0 100 120 2001年 2002年 2003年 2004年 2005年

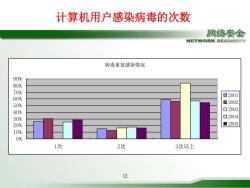

计算机用户感染病毒的次数 网络安全 NETWORK SECURITY 病毒重复感染情况 90% 80% 70% ▣2001 60% 50% ▣2002 40% ▣2003 30% ▣2004 20% ■2005 1 0% 1次 2次 3次以上 12

12 计算机用户感染病毒的次数 病毒重复感染情况 0 % 10% 20% 30% 40% 50% 60% 70% 80% 90% 1 次 2 次 3次以上 2001 2002 2003 2004 2005

按次数下载不扣除下载券;

注册用户24小时内重复下载只扣除一次;

顺序:VIP每日次数-->可用次数-->下载券;

- 中国科学技术大学:《网络信息安全 NETWORK SECURITY》课程教学资源(PPT课件讲稿)第七章 Internet安全技术.ppt

- 中国科学技术大学:《网络信息安全 NETWORK SECURITY》课程教学资源(PPT课件讲稿)第六章 PKI认证.ppt

- 中国科学技术大学:《网络信息安全 NETWORK SECURITY》课程教学资源(PPT课件讲稿)防火墙.ppt

- 中国科学技术大学:《网络信息安全 NETWORK SECURITY》课程教学资源(PPT课件讲稿)UNIX操作系统安全.ppt

- 中国科学技术大学:《网络信息安全 NETWORK SECURITY》课程教学资源(PPT课件讲稿)Windows操作系统安全.ppt

- 中国科学技术大学:《网络信息安全 NETWORK SECURITY》课程教学资源(PPT课件讲稿)VPN技术及应用.ppt

- 中国科学技术大学:《网络信息安全 NETWORK SECURITY》课程教学资源(PPT课件讲稿)第三章 局域网安全技术及应用.ppt

- 中国科学技术大学:《网络信息安全 NETWORK SECURITY》课程教学资源(PPT课件讲稿)第二章 数据加密技术基础(4/4)常用密码分析相关知识.ppt

- 中国科学技术大学:《网络信息安全 NETWORK SECURITY》课程教学资源(PPT课件讲稿)第二章 数据加密技术基础(3/4)常用加密算法及其相关知识.ppt

- 中国科学技术大学:《网络信息安全 NETWORK SECURITY》课程教学资源(PPT课件讲稿)第二章 数据加密技术基础(2/4)现代常用加密算法.ppt

- 中国科学技术大学:《网络信息安全 NETWORK SECURITY》课程教学资源(PPT课件讲稿)第二章 数据加密技术基础(1/4).ppt

- 中国科学技术大学:《网络信息安全 NETWORK SECURITY》课程教学资源(PPT课件讲稿)第一章 计算机网络安全概述2/2.ppt

- 中国科学技术大学:《网络信息安全 NETWORK SECURITY》课程教学资源(PPT课件讲稿)第一章 计算机网络安全概述1/2(主讲:肖明军、席菁).ppt

- 中国科学技术大学:《数据结构及其算法》课程教学资源(课件讲稿)Ch10 排序(2/2).pdf

- 中国科学技术大学:《数据结构及其算法》课程教学资源(课件讲稿)Ch10 排序(1/2).pdf

- 中国科学技术大学:《数据结构及其算法》课程教学资源(课件讲稿)Ch9 查找(2/2).pdf

- 中国科学技术大学:《数据结构及其算法》课程教学资源(课件讲稿)Ch9 查找(1/2).pdf

- 中国科学技术大学:《数据结构及其算法》课程教学资源(课件讲稿)Ch7 图(3/3).pdf

- 中国科学技术大学:《数据结构及其算法》课程教学资源(课件讲稿)Ch7 图(2/3).pdf

- 中国科学技术大学:《数据结构及其算法》课程教学资源(课件讲稿)Ch7 图(1/3).pdf

- 中国科学技术大学:《网络信息安全 NETWORK SECURITY》课程教学资源(PPT课件讲稿)网络攻击(例子).doc

- 中国科学技术大学:《网络信息安全 NETWORK SECURITY》课程教学资源(PPT课件讲稿)第九章 网络攻击.ppt

- 中国科学技术大学:《网络信息安全 NETWORK SECURITY》课程教学资源(PPT课件讲稿)第十章 入侵检测系统.ppt

- 中国科学技术大学:《网络信息安全 NETWORK SECURITY》课程教学资源(PPT课件讲稿)复习提纲.ppt

- A Certified Thread Library for Multithreaded User Programs.pdf

- Design of a Certifying Compiler Supporting Proof of Program Safety.pdf

- Foundational Typed Assembly Language with Certified Garbage Collection.pdf

- Garbage collector verification for proof-carrying code.pdf

- A pointer logic and certifying compiler.pdf

- 《计算机学报》:基于抽象解释的代码迷惑有效性比较框架.pdf

- 《计算机学报》:一种用于指针程序安全性证明的指针逻辑.pdf

- 安全语言PointerC的设计及形式证明 Design and proof of a safe programming language Pointer.pdf

- 一种构造代码安全性证明的方法.pdf

- Certifying Concurrent Programs Using Transactional Memory.pdf

- 《软件学报》:用于指针逻辑的自动定理证明器 Automated theorem prover for pointer logic.pdf

- 一种用于指针程序验证的指针逻辑 Pointer logic for verification of pointer programs.pdf

- 处理指针相等关系不确定的指针逻辑 Pointer logic dealing with uncertain equality of pointers.pdf

- 一个程序验证器的设计和实现 An Automatic Program Verifier for PointerC.pdf

- A Shape Graph Logic and A Shape System.pdf

- 形状图逻辑和形状系统 Shape graph logic and shape system.pdf