中国科学技术大学:《安全操作系统》课程教学资源(PPT课件讲稿)第三讲 安全需求与安全策略 Requirement & Policy

第三章安全需求与安全策略 在项目启动阶段进行安全设计,而不是在实现或 维护阶段 >后来加上的服务包和补丁会带来新的漏洞 >容易陷入补丁、修复、再补丁的恶性循环 必启动阶段目标 >定义系统的需求 958 >确定系统的用户 >起草一份针对系统的安全策略 ●这是这一阶段必不可少的部分,是构建一个可信系统的基础 冬安全需求安全策略 嵌入式系统实验室 EMBEDDED SYSTEM LABORATORY SUZHOU INSTITUTE FON ADVANCED STUDY OF USTC

第三章 安全需求与安全策略 ❖在项目启动阶段进行安全设计,而不是在实现或 维护阶段 ➢后来加上的服务包和补丁会带来新的漏洞 ➢容易陷入补丁、修复、再补丁的恶性循环 ❖启动阶段目标: ➢定义系统的需求 ➢确定系统的用户 ➢起草一份针对系统的安全策略 ⚫这是这一阶段必不可少的部分,是构建一个可信系统的基础 ❖安全需求➔安全策略

内容提要 冬安全需求 冬安全策略 冬安全策略的分类 冬访问控制策略 ?访问支持策略 1958 冬DTE策略 of0。。, 嵌入式系统实验室 EMBEDDED SYSTEM LABORATORY SUZHOU INSTITUTE FON ADVANCED STUDY OF USTC

内容提要 ❖安全需求 ❖安全策略 ❖安全策略的分类 ❖访问控制策略 ❖访问支持策略 ❖DTE策略

4.1安全需求 4.1.1安全需求的定义 ?所谓安全需求,就是在设计一个安全系统时期望 得到的安全保障。 冬不同的用户、不同的行业、不同的地点以及不同 的社会制度有不同的安全需求 >个人隐私、商业机密、军事安全、 防假冒、防篡改、可审计等 、Sh 嵌入式系统实验室 EMBEDDED SYSTEM LABORATORY SUZHOU INSTITUTE FON ADVANCED STUDY OF USTC

4.1 安全需求 4.1.1 安全需求的定义 ❖所谓安全需求,就是在设计一个安全系统时期望 得到的安全保障。 ❖不同的用户、不同的行业、不同的地点以及不同 的社会制度有不同的安全需求 ➢个人隐私、商业机密、军事安全、 防假冒、防篡改、可审计等

举例:电子交易中的安全需求 冬目的:保证电子交易的安全 安全需求 冬保证交易双方身份的确定性需求 >电子交易的双方,可能素昧平生、相隔千里 >要能确认对方的身份 ●客户端是否是一个骗子?商店是否黑店? >因此,电子交易的前提是能方便而可靠地确认对方身份 冬信息的完整性需求 >输入时可能会发生意外差错,或者故意欺诈 > 传输时可能会发生信息丢失、重复或者发生次序差异 >因此,电子交易的基础是保持交易双方的信息完整性 嵌入式系统实验室 EMBEDDED SYSTEM LABORATORY SUZHOU INSTITUTE FON ADVANCED STUDY OF USTC

举例:电子交易中的安全需求 ❖ 目的:保证电子交易的安全 安全需求 ❖ 保证交易双方身份的确定性需求 ➢ 电子交易的双方,可能素昧平生、相隔千里 ➢ 要能确认对方的身份 ⚫ 客户端是否是一个骗子?商店是否黑店? ➢ 因此,电子交易的前提是能方便而可靠地确认对方身份 ❖ 信息的完整性需求 ➢ 输入时可能会发生意外差错,或者故意欺诈 ➢ 传输时可能会发生信息丢失、重复或者发生次序差异 ➢ 因此,电子交易的基础是保持交易双方的信息完整性

?信息的不可伪造性需求 >电子交易中,交易双方的文件必须是不可伪造的,否 则将损害某一方的利益 >这也是不可抵赖性的前提 冬信息的不可抵赖性需求 >交易一旦达成,是不能被抵赖的,否则也将损害某一 方的利益 >交易过程中,各个环节都必须是不可抵赖的 ⊙心心 嵌入式系统实验室 EMBEDDED SYSTEM LABORATORY SUZHOU INSTITUTE FON ADVANCED STUDY OF USTC

❖信息的不可伪造性需求 ➢电子交易中,交易双方的文件必须是不可伪造的,否 则将损害某一方的利益 ➢这也是不可抵赖性的前提 ❖信息的不可抵赖性需求 ➢交易一旦达成,是不能被抵赖的,否则也将损害某一 方的利益 ➢交易过程中,各个环节都必须是不可抵赖的

般化的安全需求 冬机密性需求,防止信息被泄漏给未授权的用户 >自主安全策略、强制安全策略;需知原则 & 完整性需求,防止未授权用户对信息的修改 >维护系统资源在一个有效的、预期的状态,防止资源被不正确 不适当的修改;维护系统不同部分的一致性;防止在涉及记 账或审计的事件中“舞弊”行为的发生。 必 可记账性需求,防止用户对访问过某信息或执行过某一 操作以否认 冬可用性需求,保证授权用户对系统信息的可访问性 “授权用户的任何正确的输入,系统会有相应的正确的输出” ce and Te 嵌入式系统实验室 EMBEDDED SYSTEM LABORATORY SUZHOU INSTITUTE FON ADVANCED STUDY OF USTC

一般化的安全需求 ❖ 机密性需求,防止信息被泄漏给未授权的用户 ➢ 自主安全策略、强制安全策略;需知原则 ❖ 完整性需求,防止未授权用户对信息的修改 ➢ 维护系统资源在一个有效的、预期的状态,防止资源被不正确 、不适当的修改;维护系统不同部分的一致性;防止在涉及记 账或审计的事件中“舞弊”行为的发生。 ❖ 可记账性需求,防止用户对访问过某信息或执行过某一 操作以否认 ❖ 可用性需求,保证授权用户对系统信息的可访问性 ➢ “授权用户的任何正确的输入,系统会有相应的正确的输出

例子 机密性 完整性 可记账性 可用性 军事安全策略 侧重 商用安全策略 侧重 侧重 电信部门 侧重 软入式系统买尖殓室 EMBEDDED SYSTEM LABORATORY 写uzHou i悠TITUTE FOR ADVANCED写TuD¥可USTC

例子 机密性 完整性 可记账性 可用性 军事安全策略 侧重 商用安全策略 侧重 侧重 电信部门 侧重

3.2安全策略 冬安全策略: 针对面临的威胁决定采用何种对策的方法 >安全策略为针对威胁而选择和实行对策提供了框架 1958 of Science and Technol 嵌入式系统实验室 EMBEDDED SYSTEM LABORATORY SUZHOU INSTITUTE FON ADVANCED STUDY OF USTC

3.2 安全策略 ❖安全策略: 针对面临的威胁决定采用何种对策的方法 ➢安全策略为针对威胁而选择和实行对策提供了框架

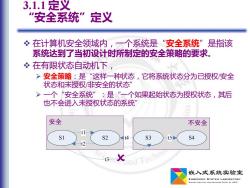

3.1.1定义 安全系统”定义 在计算机安全领域内,一个系统是 “安全系统”是指该 系统达到了当初设计时所制定的安全策略的要求。 文 在有限状态自动机下 >安全策略:是“这样一种状态,它将系统状态分为已授权/安全 状态和未授权非安全的状态” 一个“"安全系统”:是”一个如果起始状态为授权状态,其后 也不会进入未授权状态的系统” 安全 不安全 S1 S2 t4 S3 t5 S4 嵌入式系统实验室 EMBEDDED SYSTEM LABORATORY SUZHOU INSTITUTE FON ADVANCED STUDY OF USTC

安全 不安全 3.1.1 定义 “安全系统”定义 ❖ 在计算机安全领域内,一个系统是“安全系统”是指该 系统达到了当初设计时所制定的安全策略的要求。 ❖ 在有限状态自动机下, ➢ 安全策略:是“这样一种状态,它将系统状态分为已授权/安全 状态和未授权/非安全的状态” ➢ 一个“安全系统”:是“一个如果起始状态为授权状态,其后 也不会进入未授权状态的系统” S1 S2 S3 S4 t1 t2 t4 t5 t3

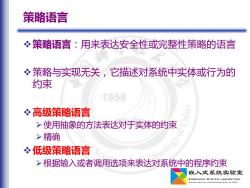

策略语言 ?策略语言:用来表达安全性或完整性策略的语言 必策略与实现无关,它描述对系统中实体或行为的 约束 1958 必高级策略语言 >使用抽象的方法表达对于实体的约束 >精确 低级策略语言 >根据输入或者调用选项来表达对系统中的程序约束 嵌入式系统实验室 EMBEDDED SYSTEM LABORATORY SUZHOU INSTITUTE FON ADVANCED STUDY OF USTC

策略语言 ❖策略语言:用来表达安全性或完整性策略的语言 ❖策略与实现无关,它描述对系统中实体或行为的 约束 ❖高级策略语言 ➢使用抽象的方法表达对于实体的约束 ➢精确 ❖低级策略语言 ➢根据输入或者调用选项来表达对系统中的程序约束

按次数下载不扣除下载券;

注册用户24小时内重复下载只扣除一次;

顺序:VIP每日次数-->可用次数-->下载券;

- 中国科学技术大学:《安全操作系统》课程教学资源(PPT课件讲稿)第二讲 操作系统的安全机制 SecureMechanism.ppt

- 中国科学技术大学:《嵌入式操作系统 Embedded Operating Systems》课程教学资源(课件讲义)Linux中的进程地址空间(arm).pdf

- 中国科学技术大学:《嵌入式操作系统 Embedded Operating Systems》课程教学资源(课件讲义)内存管理 memory.pdf

- 中国科学技术大学:《嵌入式操作系统 Embedded Operating Systems》课程教学资源(课件讲义)系统调用 syscall arm.pdf

- 中国科学技术大学:《嵌入式操作系统 Embedded Operating Systems》课程教学资源(课件讲义)Linux的时钟和定时测量 clock and timer.pdf

- 中国科学技术大学:《嵌入式操作系统 Embedded Operating Systems》课程教学资源(课件讲义)进程管理.pdf

- 中国科学技术大学:《嵌入式操作系统 Embedded Operating Systems》课程教学资源(课件讲义)uC/OS-II简单分析.pdf

- 中国科学技术大学:《嵌入式操作系统 Embedded Operating Systems》课程教学资源(课件讲义)Ubuntu中的系统初始化.pdf

- 中国科学技术大学:《嵌入式操作系统 Embedded Operating Systems》课程教学资源(课件讲义)Building Embedded Linux System.pdf

- 中国科学技术大学:《嵌入式操作系统 Embedded Operating Systems》课程教学资源(课件讲义)bootloader简介和bootloader举例(u-boot和RedBoot).pdf

- 中国科学技术大学:《嵌入式操作系统 Embedded Operating Systems》课程教学资源(课件讲义)skyeye简介.pdf

- 中国科学技术大学:《嵌入式操作系统 Embedded Operating Systems》课程教学资源(课件讲义)ArmLinux的启动(基于arm的Linux启动代码分析).pdf

- 中国科学技术大学:《嵌入式操作系统 Embedded Operating Systems》课程教学资源(课件讲义)嵌入式操作系统和选型.pdf

- 中国科学技术大学:《嵌入式操作系统 Embedded Operating Systems》课程教学资源(课件讲义)GNU(交又)开发工具链简介 GNU Tools.pdf

- 中国科学技术大学:《嵌入式操作系统 Embedded Operating Systems》课程教学资源(课件讲义)嵌入式系统及嵌入式软件开发概述.pdf

- 中国科学技术大学:《嵌入式操作系统 Embedded Operating Systems》课程教学资源(课件讲义)课程介绍(主讲:陈香兰).pdf

- 中国科学技术大学:《Linux操作系统分析》课程教学资源(PPT课件讲稿)进程的同步和通信.ppt

- 中国科学技术大学:《Linux操作系统分析》课程教学资源(PPT课件讲稿)Linux中的信号机制.ppt

- 中国科学技术大学:《Linux操作系统分析》课程教学资源(PPT课件讲稿)管理I/O设备.ppt

- 中国科学技术大学:《Linux操作系统分析》课程教学资源(PPT课件讲稿)文件系统.ppt

- 中国科学技术大学:《安全操作系统》课程教学资源(PPT课件讲稿)第一讲 绪论(主讲:陈香兰).ppt

- 中国科学技术大学:《安全操作系统》课程教学资源(PPT课件讲稿)第四讲 操作系统安全体系结构 OSSecurityArch.ppt

- 中国科学技术大学:《安全操作系统》课程教学资源(PPT课件讲稿)第五讲 渗透测试技术 Penetration testing.ppt

- 中国科学技术大学:《安全操作系统》课程教学资源(PPT课件讲稿)第六讲 主流操作系统中的安全技术——Linux GOS Linux Security.ppt

- 中国科学技术大学:《安全操作系统》课程教学资源(PPT课件讲稿)第七讲 安全操作系统的设计与实现 Design Implementation.ppt

- 中国科学技术大学:《安全操作系统》课程教学资源(PPT课件讲稿)第八讲 主流操作系统中的安全技术——Windows GOS Windows Security.ppt

- 中国科学技术大学:《安全操作系统》课程教学资源(PPT课件讲稿)第九讲 实验讲解——口令破解 about experiment Password cracking.ppt

- 中国科学技术大学:《安全操作系统》课程教学资源(PPT课件讲稿)第十讲 实验讲解——文件恢复 about experiment file recovery.ppt

- 中国科学技术大学:《安全操作系统》课程教学资源(PPT课件讲稿)第十讲 实验讲解——文件恢复(Linux文件系统和ext2).ppt

- 中国科学技术大学:《安全操作系统》课程教学资源(PPT课件讲稿)第十一讲 国外知名安全操作系统介绍——SELinux CaseStudy SELinux.ppt

- 中国科学技术大学:《高级操作系统 Advanced Operating System》课程PPT教学课件(分布式系统设计)分布式路由算法(1/3).ppt

- 中国科学技术大学:《高级操作系统 Advanced Operating System》课程PPT教学课件(分布式系统设计)分布式路由算法(2/3).ppt

- 中国科学技术大学:《高级操作系统 Advanced Operating System》课程PPT教学课件(分布式系统设计)分布式路由算法(3/3).ppt

- 中国科学技术大学:《高级操作系统 Advanced Operating System》课程PPT教学课件(分布式系统设计)处理机分配算法举例(部分).ppt

- 中国科学技术大学:《高级操作系统 Advanced Operating System》课程PPT教学课件(分布式系统设计)分布式进程调度和容错.ppt

- 中国科学技术大学:《高级操作系统 Advanced Operating System》课程PPT教学课件(分布式系统设计)分布式程序设计(主讲:熊焰).ppt

- 中国科学技术大学:《计算机组成原理》课程教学资源(课件讲稿,2022)课程简介(主讲:李曦).pdf

- 中国科学技术大学:《计算机组成原理》课程教学资源(课件讲稿,2022)01 概述.pdf

- 中国科学技术大学:《计算机组成原理》课程教学资源(课件讲稿,2022)02 指令系统.pdf

- 中国科学技术大学:《计算机组成原理》课程教学资源(课件讲稿,2022)03 处理器设计(单周期).pdf