中国科学技术大学:《计算机网络 Computer Networks》课程教学资源(课件讲稿,第7版)第7章 网络安全

中国钟学我术大学 University of Science and Technology of China 计算机网络(第7版) (011S1901) 第7章网络安全 中国科学技术大学曾凡平

计算机网络(第 7 版) (011S1901) 第7章 网络安全 中国科学技术大学 曾凡平

主要内容 7.1网络安全问题概述 7.1.1计算机网络面临的安全性威胁 7.1.2计算机网络安全的内容 7.1.3一般的数据加密模型 7.2两类密码体制 7.2.1对称密钥密码体制 7.2.2公钥密码体制 7.3数字签名 7.4鉴别 7.4.1报文鉴别 7.4.2实体鉴别 第7章网络安全 2

主要内容 7.1 网络安全问题概述 7.1.1 计算机网络面临的安全性威胁 7.1.2 计算机网络安全的内容 7.1.3 一般的数据加密模型 7.2 两类密码体制 7.2.1 对称密钥密码体制 7.2.2 公钥密码体制 7.3 数字签名 7.4 鉴别 7.4.1 报文鉴别 7.4.2 实体鉴别 第7章 网络安全 2

主要内容 7.5密钥分配 7.5.1对称密钥的分配 7.5.2公钥的分配 7.6因特网使用的安全协议 7.6.1网络层安全协议 7.6.2运输层安全协议 7.6.3应用层的安全协议破 7.7系统安全:防火墙与入侵检测 7.7.1防火墙 7.7.2入侵检测系统 7.8一些未来的发展方向 第7章网络安全 3

主要内容 7.5 密钥分配 7.5.1 对称密钥的分配 7.5.2 公钥的分配 7.6 因特网使用的安全协议 7.6.1 网络层安全协议 7.6.2 运输层安全协议 7.6.3 应用层的安全协议破 7.7 系统安全:防火墙与入侵检测 7.7.1 防火墙 7.7.2 入侵检测系统 7.8 一些未来的发展方向 第7章 网络安全 3

7.1网络安全问题概述 ·计算机和网络技术的发展极大地提高了人们的生 活质量。然而,如果技术被用于邪恶的目的,则 将威胁网络及信息安全。 网络安全一般指网络上的信息安全。由于网络由 资源子网和通信子网组成,所以网络安全包括计 算机安全和通信安全。 。 信息安金是指信息系统的硬件、软件及其系统中 的数据受到保护,不受偶然的或者恶意的原因而 遭到破坏、更改、泄露,系统连续可靠正常地运 行,信息服务不中断。 第7章网络安全 4

7.1 网络安全问题概述 • 计算机和网络技术的发展极大地提高了人们的生 活质量。然而,如果技术被用于邪恶的目的,则 将威胁网络及信息安全。 • 网络安全一般指网络上的信息安全。由于网络由 资源子网和通信子网组成,所以网络安全包括计 算机安全和通信安全。 • 信息安全是指信息系统的硬件、软件及其系统中 的数据受到保护,不受偶然的或者恶意的原因而 遭到破坏、更改、泄露,系统连续可靠正常地运 行,信息服务不中断。 第7章 网络安全 4

信息安全的目标 ·信息安全的目标是保护信息的机密性、完整性、 抗否认性和可用性,也有的观点认为是机密性(授 权用户才可以访问信息)、完整性(维护信息的 一 致性)和可用性(指保障信息资源随时可提供服务 的能力特性),即CIA(Confidentiality,.Integrity,. Availability)。CIA也称为倍息安全的三要素。 ·f 除了这三方面的要求,信息还要求真实性,即个 体身份的认证,适用于用户、进程、系统等;要 求可说明性,即确保个体的活动可被跟踪;要求 可靠性,即行为和结果的可靠性、一致性。 第7章网络安全 5

信息安全的目标 • 信息安全的目标是保护信息的机密性、完整性、 抗否认性和可用性,也有的观点认为是机密性(授 权用户才可以访问信息)、完整性(维护信息的一 致性)和可用性(指保障信息资源随时可提供服务 的能力特性),即CIA(Confidentiality, Integrity, Availability)。CIA也称为信息安全的三要素。 • 除了这三方面的要求,信息还要求真实性,即个 体身份的认证,适用于用户、进程、系统等;要 求可说明性,即确保个体的活动可被跟踪;要求 可靠性,即行为和结果的可靠性、一致性。 第7章 网络安全 5

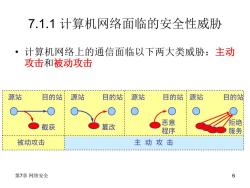

7.1.1计算机网络面临的安全性威胁 ·计算机网络上的通信面临以下两大类威胁:主动 攻击和被动攻击 源站 目的站 源站 目的站 源站 目的站 源站 目的站 截获 篡改 恶意 拒绝 程序 服务 被动攻击 主动攻击 第7章网络安全 6

7.1.1 计算机网络面临的安全性威胁 • 计算机网络上的通信面临以下两大类威胁:主动 攻击和被动攻击 第7章 网络安全 6

对网络的被动攻击和主动攻击 ·被动攻击 一指攻击者从网络上窃听他人的通信内容。 一 通常把这类攻击成为截获。 在被动攻击中,攻击者只是观察和分析某一个协议数 据单元PDU,以便了解所交换的数据的某种性质。但 不干扰信息流。 - 这种被动攻击又称为流量分析(traffic analysis)。 第7章网络安全 7

对网络的被动攻击和主动攻击 • 被动攻击 – 指攻击者从网络上窃听他人的通信内容。 – 通常把这类攻击成为截获。 – 在被动攻击中,攻击者只是观察和分析某一个协议数 据单元 PDU,以便了解所交换的数据的某种性质。但 不干扰信息流。 – 这种被动攻击又称为流量分析 (traffic analysis)。 第7章 网络安全 7

·主动攻击主要有: (1)篡改一故意篡改网络上传送的报文。这种攻击方 式有时也称为更改报文流。 - (2)恶意程序—种类繁多,对网络安全威胁较大的主 要包括:计算机病毒、计算机蠕虫、特洛伊木马、逻 辑炸弹、后门入侵、流氓软件等。 - (3)拒绝服务—指攻击者向互联网上的某个服务器不 停地发送大量分组,使该服务器无法提供正常服务, 甚至完全瘫痪。 第7章网络安全 8

• 主动攻击主要有: – (1) 篡改——故意篡改网络上传送的报文。这种攻击方 式有时也称为更改报文流。 – (2) 恶意程序——种类繁多,对网络安全威胁较大的主 要包括:计算机病毒、计算机蠕虫、特洛伊木马、逻 辑炸弹、后门入侵、流氓软件等。 – (3) 拒绝服务——指攻击者向互联网上的某个服务器不 停地发送大量分组,使该服务器无法提供正常服务, 甚至完全瘫痪。 第7章 网络安全 8

分布式拒绝服务DDoS 若从互联网上的成百上千的网站集中攻击一个网 站,则称为分布式拒绝服务DDoS(Distributed Denial of Service). 有时也把这种攻击称为网络带宽攻击或连通性攻 击。 第7章网络安全 9

分布式拒绝服务 DDoS • 若从互联网上的成百上千的网站集中攻击一个网 站,则称为分布式拒绝服务 DDoS (Distributed Denial of Service)。 • 有时也把这种攻击称为网络带宽攻击或连通性攻 击。 第7章 网络安全 9

计算机网络通信安全的目标 ·对于主动攻击,可以采取适当措施加以检测。 ·对于被动攻击,通常却是检测不出来的。 ·根据这些特点,可得出计算机网络通信安全的目标: -()防止析出报文内容和流量分析。 -(2)防止恶意程序。 -(3)检测更改报文流和拒绝服务。 ·对付被动攻击可采用各种数据加密技术。 对付主动攻击则需将加密技术与适当的鉴别技术相结 合。 第7章网络安全 10

计算机网络通信安全的目标 • 对于主动攻击,可以采取适当措施加以检测。 • 对于被动攻击,通常却是检测不出来的。 • 根据这些特点,可得出计算机网络通信安全的目标: – (1) 防止析出报文内容和流量分析。 – (2) 防止恶意程序。 – (3) 检测更改报文流和拒绝服务。 • 对付被动攻击可采用各种数据加密技术。 • 对付主动攻击则需将加密技术与适当的鉴别技术相结 合。 第7章 网络安全 10

按次数下载不扣除下载券;

注册用户24小时内重复下载只扣除一次;

顺序:VIP每日次数-->可用次数-->下载券;

- 中国科学技术大学:《计算机网络 Computer Networks》课程教学资源(课件讲稿,第7版)第6章 应用层(2/2).pdf

- 中国科学技术大学:《计算机网络 Computer Networks》课程教学资源(课件讲稿,第7版)实验 5 密码学及其应用.pdf

- 中国科学技术大学:《计算机网络 Computer Networks》课程教学资源(课件讲稿,第7版)实验 4 网络程序设计.pdf

- 中国科学技术大学:《计算机网络 Computer Networks》课程教学资源(课件讲稿,第7版)实验 3 网络服务器的配置.pdf

- 中国科学技术大学:《计算机网络 Computer Networks》课程教学资源(课件讲稿,第7版)第6章 应用层(1/2).pdf

- 中国科学技术大学:《计算机网络 Computer Networks》课程教学资源(课件讲稿,第7版)第5章 运输层(2/2).pdf

- 中国科学技术大学:《计算机网络 Computer Networks》课程教学资源(课件讲稿,第7版)第5章 运输层(1/2).pdf

- 中国科学技术大学:《计算机网络 Computer Networks》课程教学资源(课件讲稿,第7版)第5章 运输层(1/2).pdf

- 中国科学技术大学:《计算机网络 Computer Networks》课程教学资源(课件讲稿,第7版)IPv6编址(IPV6Address).pdf

- 中国科学技术大学:《计算机网络 Computer Networks》课程教学资源(课件讲稿,第7版)第4章 网络层(3/3).pdf

- 中国科学技术大学:《计算机网络 Computer Networks》课程教学资源(课件讲稿,第7版)第4章 网络层(3/3).pdf

- 中国科学技术大学:《计算机网络 Computer Networks》课程教学资源(课件讲稿,第7版)第4章 网络层(2/3).pdf

- 中国科学技术大学:《计算机网络 Computer Networks》课程教学资源(课件讲稿,第7版)实验 2 用wireshark分析数据包的结构.pdf

- 中国科学技术大学:《计算机网络 Computer Networks》课程教学资源(课件讲稿,第7版)第4章 网络层(1/3).pdf

- 中国科学技术大学:《计算机网络 Computer Networks》课程教学资源(课件讲稿,第7版)第4章 网络层(1/3).pdf

- 中国科学技术大学:《计算机网络 Computer Networks》课程教学资源(课件讲稿,第7版)第03章 数据链路层.pdf

- 中国科学技术大学:《计算机网络 Computer Networks》课程教学资源(课件讲稿,第7版)第4章 网络层(2/3).pdf

- 中国科学技术大学:《计算机网络 Computer Networks》课程教学资源(课件讲稿,第7版)第3章 数据链路层.pdf

- 中国科学技术大学:《计算机网络 Computer Networks》课程教学资源(课件讲稿,第7版)第2章 物理层.pdf

- 中国科学技术大学:《计算机网络 Computer Networks》课程教学资源(课件讲稿,第7版)实验 1 建立计算机网络实验环境.pdf

- 中国科学技术大学:《计算机网络 Computer Networks》课程教学资源(课件讲稿,第7版)第8章 因特网上的音频视频服务.pdf

- 中国科学技术大学:《计算机网络 Computer Networks》课程教学资源(课件讲稿,第7版)第9章 无线网络和移动网络.pdf

- 南京大学:《自然语言处理 Natural Language Processing(NLP)》课程教学资源(PPT课件讲稿)传统方法.ppt

- 南京大学:《大数据关键技术与应用创新》课程教学资源(PPT课件讲稿,上篇:大数据关键技术)第一章 数据信息和知识(窦万春).pptx

- 南京大学:《大数据关键技术与应用创新》课程教学资源(PPT课件讲稿,上篇:大数据关键技术)第二章 数据库系统原理(数据库技术的基本原理).pptx

- 南京大学:《大数据关键技术与应用创新》课程教学资源(PPT课件讲稿,上篇:大数据关键技术)第三章 大数据与大数据关键技术.pptx

- 南京大学:《大数据关键技术与应用创新》课程教学资源(PPT课件讲稿,上篇:大数据关键技术)第四章 大数据技术生态体系.pptx

- 南京大学:《大数据关键技术与应用创新》课程教学资源(PPT课件讲稿,中篇:教育大数据应用创新)第五章 教育大数据的直观认知.pptx

- 南京大学:《大数据关键技术与应用创新》课程教学资源(PPT课件讲稿,下篇:大数据应用创新拓展)第十章 交通大数据技术分析与应用创新.pptx

- 南京大学:《大数据关键技术与应用创新》课程教学资源(PPT课件讲稿,中篇:教育大数据应用创新)第六章 大数据的认知学习与计算机实现.pptx

- 南京大学:《大数据关键技术与应用创新》课程教学资源(PPT课件讲稿,中篇:教育大数据应用创新)第七章 教育大数据的技术创新方向.pptx

- 南京大学:《大数据关键技术与应用创新》课程教学资源(PPT课件讲稿,中篇:教育大数据应用创新)第八章 教育大数据技术分析与应用创新.pptx

- 南京大学:《大数据关键技术与应用创新》课程教学资源(PPT课件讲稿,下篇:大数据应用创新拓展)第九章 社交媒体大数据技术分析与应用创新.pptx

- 计算机科学与技术(参考文献)物联网理论与关键技术研究进展与趋势.pdf

- 计算机科学与技术(参考文献)RFID数据管理——算法、协议与性能评测.pdf

- 计算机科学与技术(参考文献)An Efficient Indoor Navigation Scheme Using RFID-based Delay Tolerant Network.pdf

- 计算机科学与技术(参考文献)Efficient Protocols for Rule Checking in RFID Systems.pdf

- 计算机科学与技术(参考文献)Adaptive Accurate Indoor-Localization Using Passive RFID.pdf

- 计算机科学与技术(参考文献)Efficient Tag Identification in Mobile RFID Systems.pdf

- 计算机科学与技术(参考文献)Optimized Storage Placement over Large Scale Sensor Networks.pdf